前言

内网又指局域网

既然只是入门,所以希望自己学的扎实一点

这次介绍内网基础知识

内网渗透基础知识

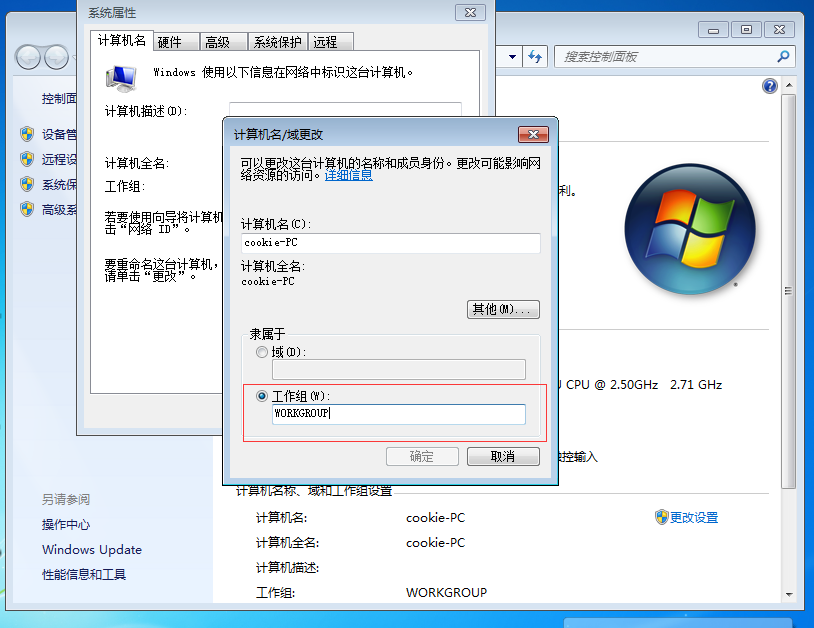

1.1 工作组

大型网络中,可能会有成百上千台计算机组成局域网,所以为了便于管理,将其进行分组,所以有了工作组的概念。将不同的计算机按功能分别列入不同的工作组。

如果输入的工作组不存在,那么相当于新建了一个工作组(当然,只有当前计算机在此工作组中)。

工作组就像一个可以自由进入和退出的社团,方便同组的计算机互相访问。工作组没有集中管理作用,工作组里的所有计算机都是对等的。(没有服务器和客户机之分)

1.2 域

计算机域(Domain)是一个有安全边界的计算机集合,在同一个域中的计算机彼此之间已经建立了信任关系,在域内访问其他机器,不再需要被访问机器的许可。(安全边界是指:在两个域中,一个域中的用户无法访问另外一个域中的资源。)域可以简单理解为升级版的工作组。但是与工作组相比,域有更严格的安全管理控制机制。用户想要访问域内的资源。必须以合法的身份登录域,而用户对域内的资源拥有什么样的权限,还取决于用户在域内的身份。

域控制器(Domain Controller)是域中的一台类似管理服务器的计算机

域中所有计算机想要互相访问,都要经过域控制器的审核。

DC中存在由这个域的账号,密码,属于这个域的计算机等信息构成的数据库。当计算机连接到域的时候,域控制器首先要鉴别这台计算机是否属于这个域,以及用户使用的登录账号是否存在,密码是否正确。

控制器是整个域的通信枢纽,所有的权限身份验证都在域控制器上进行,也就是说,域内所有用来验证身份的账号和密码列值都保存在域控制器中。

域中一般有如下的几个环境。

1.单域

2.父域和子域

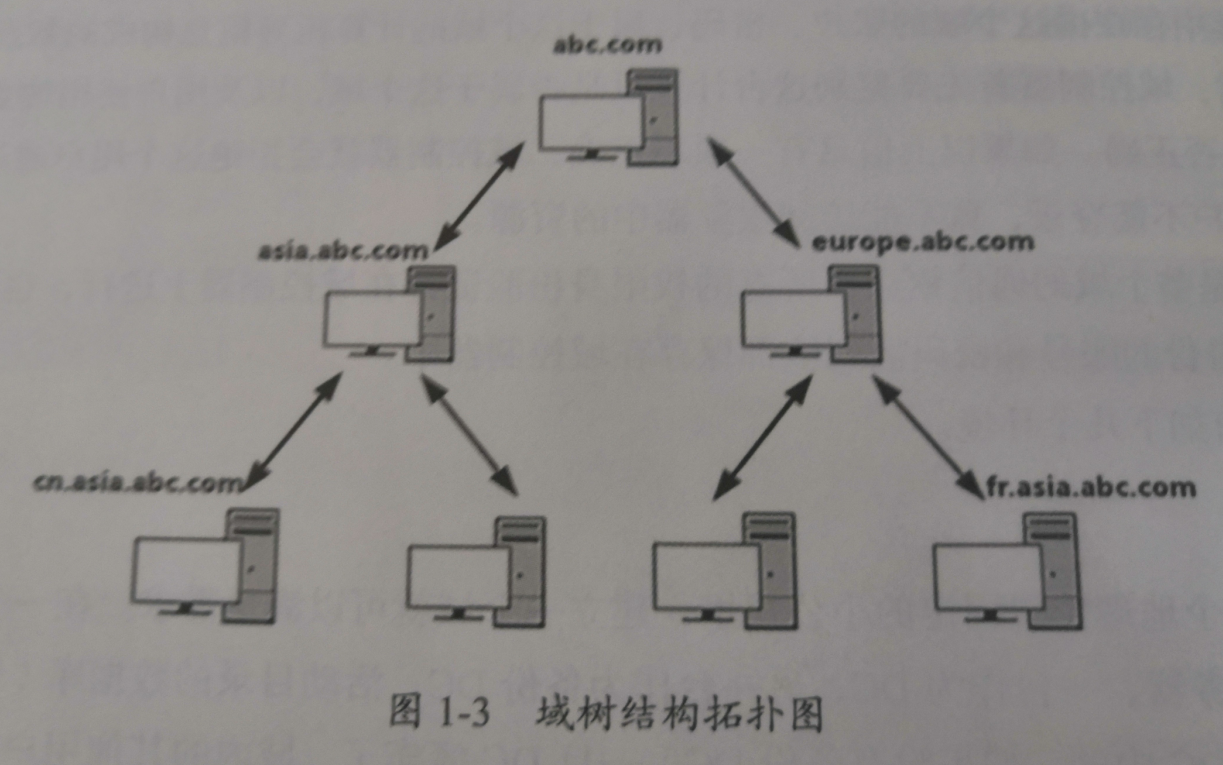

3.域树

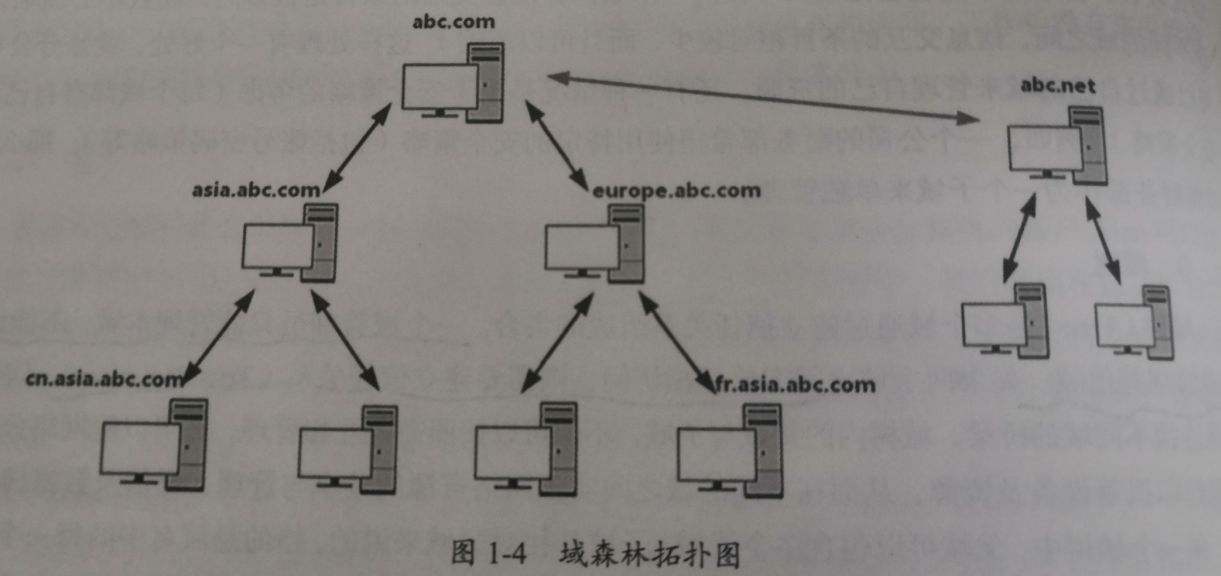

4.域森林

5.域名服务器

域名服务器(Domain Name Server,DNS)

用于实现域名和与之相对应的IP地址转换的服务器。

域树中的域名和DNS域名非常相似。实际上,因为域中的计算机是使用DNS来定位域控制器、服务器及其计算机、网络服务的,所以域的名字就是DNS域的名字。在内网渗透测试中,大都是通过寻找DNS服务器来确认域控制器的位置(DNS服务器和域控制器通常配置在同一台机器上)。

1.3 活动目录

活动目录(Active Directory,AD)是指域环境中提供目录服务的组件。

目录用于存储有关网络对象(例如用户,组,计算机,共享资源,打印机和联系人等)的信息。

目录服务是指帮助用户快速,准确地从目录中找到所需要的信息的服务。活动目录实现了目录服务,为企业提供了网络环境的集中式管理机制。

如果将企业的内网看成一本字典,那么内网里的资源就是字典的内容。活动目录就相当于字典的索引。也就是说,活动目录存储的是网络中所有的资源的快捷方式,用户可以通过寻找快捷方式来定位资源。

在活动目录中,管理员不需要考虑被管理对象的地理位置,只需要按照一定的方式将这些对象放置在不同的容器中。这种不考虑被管理对象的具体地理位置的组织框架称为逻辑结构

活动目录的逻辑结构包括前面的组织单元,域,域树,域森林。域树内的所有域共享一个活动目录,活动目录内的数据分散在各个域中,且每个域只存储该域内的数据

1.4 域控制器和活动目录的区别

AD库(活动目录库),整理存放网络中众多对象的检索信息 。

要实现域环境,就是要安装AD,如果内网中的一台计算机安装了AD,它就变成了DC(用于存储活动目录数据库的计算机)。

栗子:一个公司有200台计算机,我们希望某台计算机的账户Alan可以访问每台计算机的资源或者登陆。那么在工作组环境中,我们必须在这200台计算机各自的SAM数据库中创建Alan这个账户。一旦Alan想要更换密码,必须进行200次更改…..

那么如果在域环境中,一台计算机安装了AD,它就变成了DC。那么只需在活动目录中创建或修改一次Alan账户一次,就可以在200台计算机创建Alan账户或者更改Alan的密码。

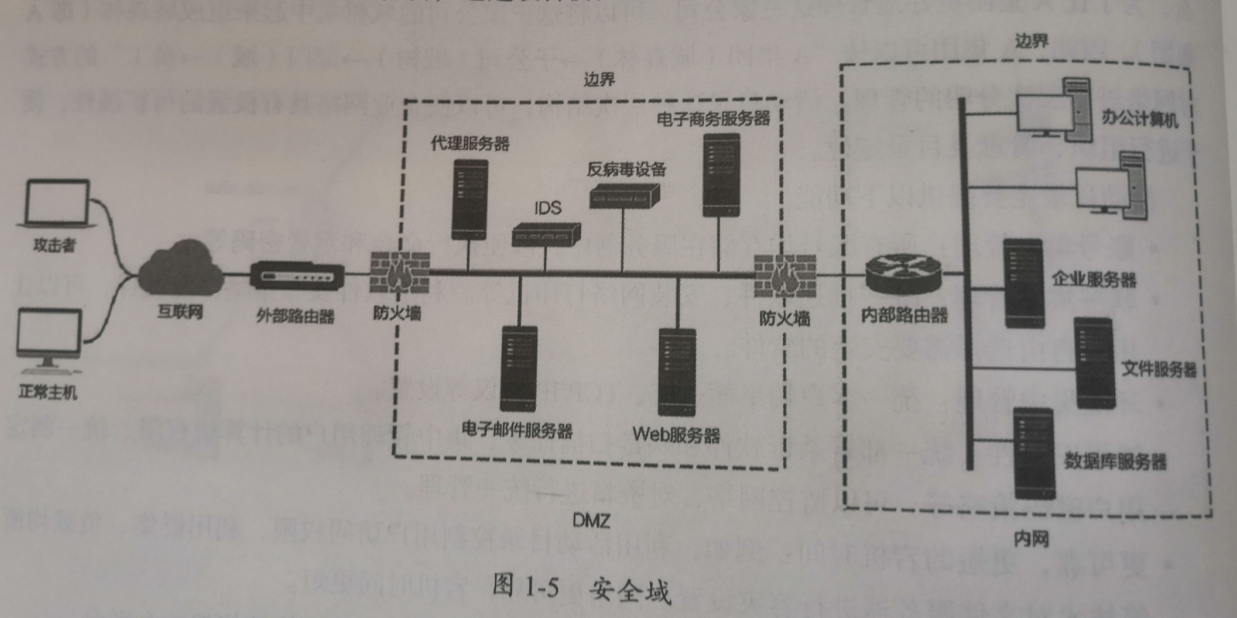

1.5 安全域的划分

划分安全域的目的是将一组安全等级相同的计算机划入同一网段。这个网段的计算机拥有相同的网络边界,并在网络边界上通过部署防火墙来实现对其他安全域的网络访问控制策略(NACL)

一个典型的中小型内网安全域划分如上图

DMZ(隔离区),是为了解决安装防火墙后外部网络无法访问内网服务器的问题而设立的一个非安全系统和安全系统之间的缓冲区。

1.6 域中的计算机的分类

域结构中的计算机的身份是不对等的,有域控制器(DC),成员服务器,客户机,独立服务器。

1.7 域内权限解读

组(Group)是用户账号的集合。通过向一组用户分配权限,就可以不必向每一个用户分别分配权限。

1. 域本地组

主要用于授予本域内资源的访问权限

1 | 几个重要的域本地组权限: |

2. 全局组

可以全局使用。即:可在本域和有信任关系的其它域中使用,体现的是全局性。MS建议的规则:基于组 织结构、行政结构规划。

3. 通用组

组的成员情况,记录在全局目录GC中,非常适于林中跨域访问使用。集成了全局组和域本地组的长处

1 | 几个重要的全局组,通用组的权限: |

域本地组来自全林,作用于本域;全局组来自本域作用于全林;通用组来自全林,作用于全林。

4. A-G-DL-P策略

将用户账号添加到全局组中,将全局组添加到域本地组中,然后为域本地组分配资源权限。

A 用户账号(Account)

G 全局组(Global Group)

U 通用组(Universal Group)

DL 本地域组(Domain Local Group)

P 许可(Permission)

搭建域渗透环境

使用win2012 R2,win2008 R2,win7搭建域渗透环境,其中win2012 R2作为域控制器。然后将win2008 R2,win7加入域。

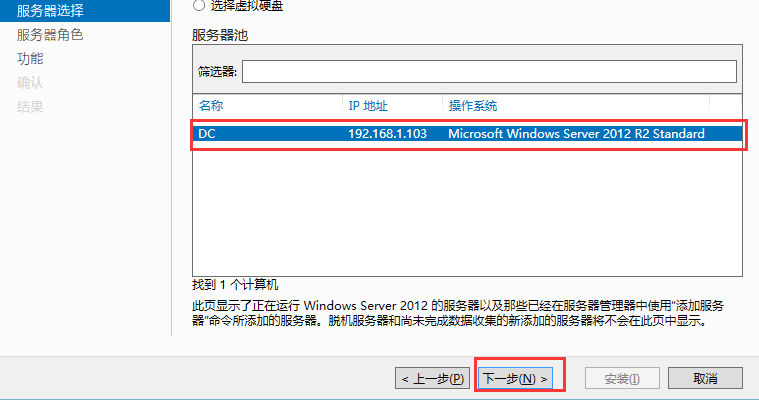

1.win2012 R2服务器

我用的是vboxs搭的环境,这里使用host-only模式

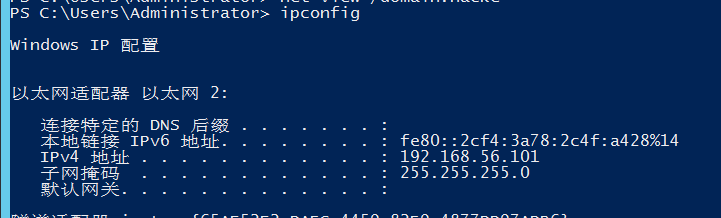

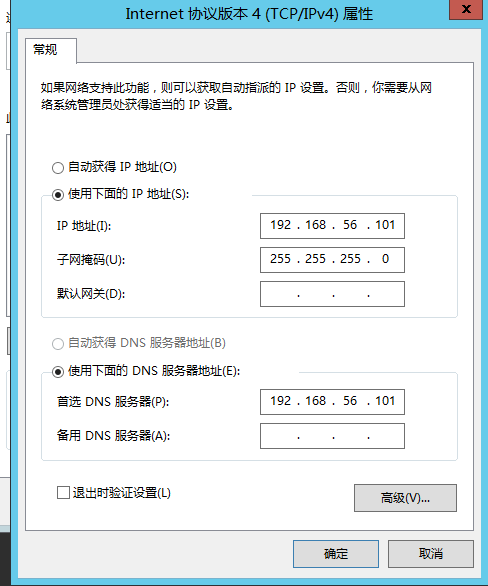

1. 配置IP

静态配置其IP地址和默认网关,以及DNS服务器等,我们可以先ipconfig查看其地址和默认网关等,然后配置成其静态IP等。

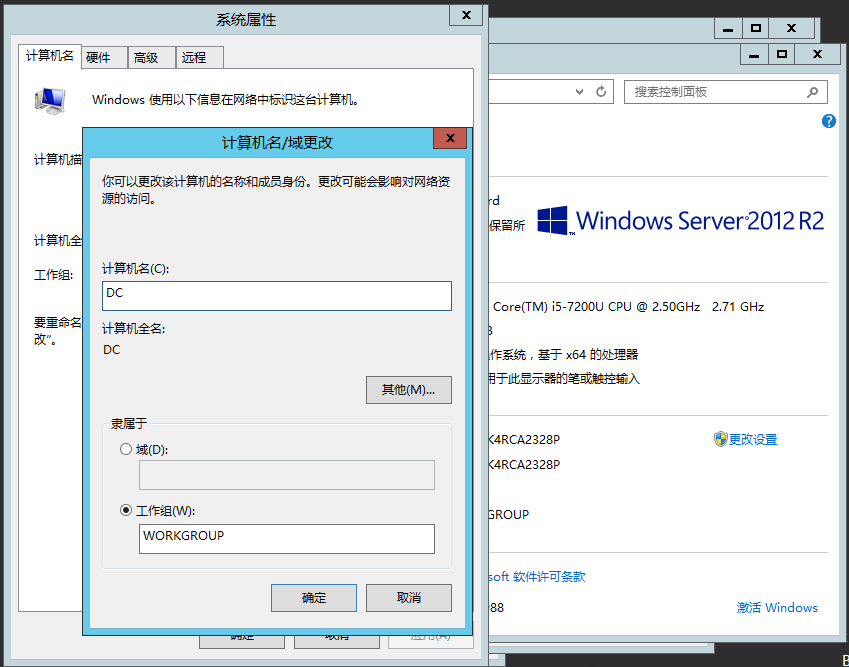

2. 更改服务器的计算机名

使用本地管理员账号登录,将计算机的名改成DC(这个名字可以随意)。

记得重启服务器,这样更改的名字才会生效

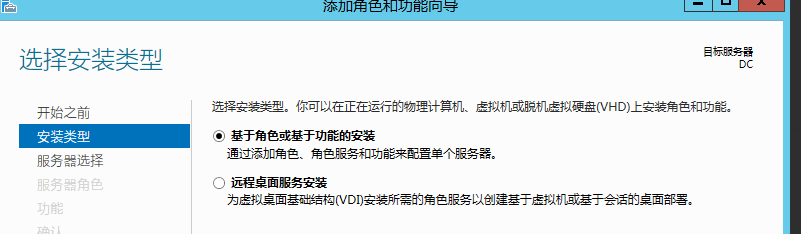

3. 安装域控制器和DNS服务器

接下来,在这台机器上安装域控制器和DNS服务器。在登陆win2012后,可以看到服务器管理器窗口

单击添加角色和功能,进入添加角色和功能向导。

在开始之前部分保持默认设置

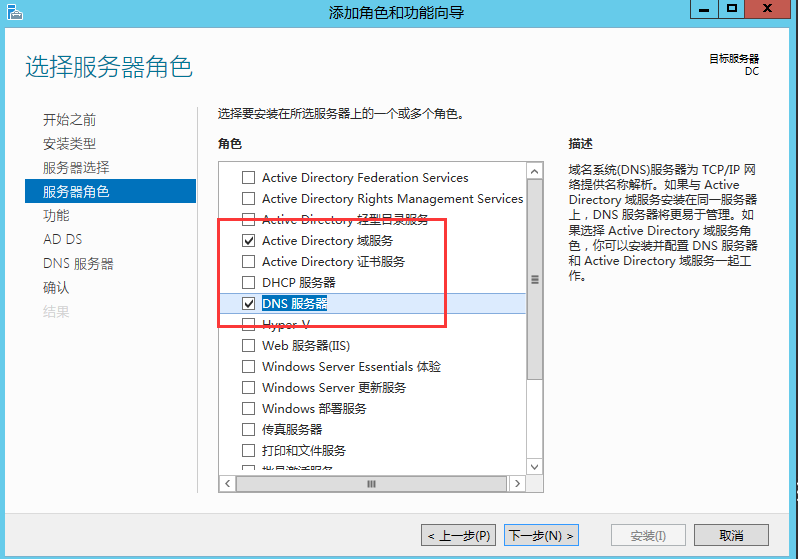

在服务器角色窗口选择Active Directory域服务和DNS服务器

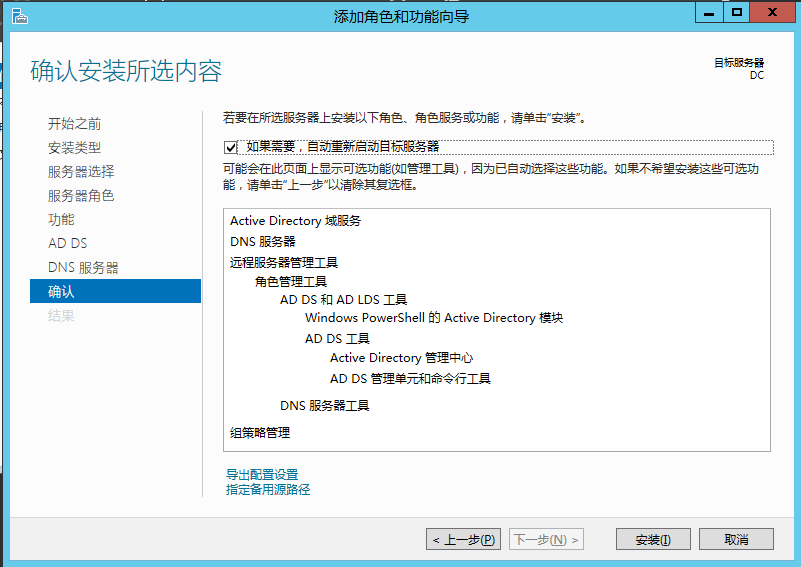

一路默认设置到确认页面

勾选自动重新启动服务器,然后安装。

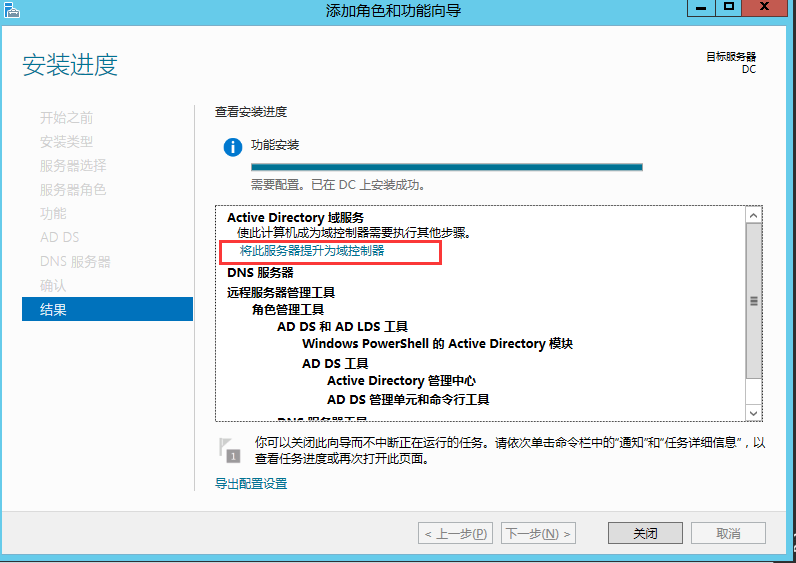

4. 升级服务器

安装完毕后。点击将此服务器提升为域控制器

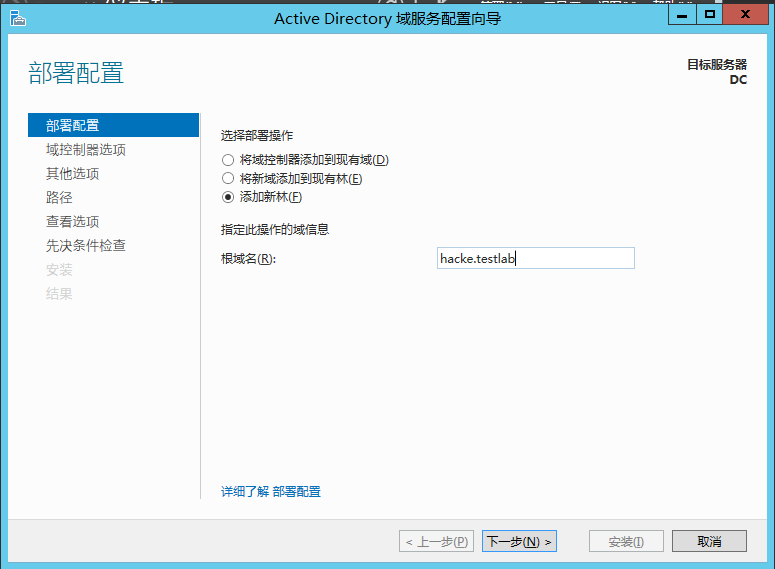

在Active Directory域服务配置向导界面,在部署配置部分单击选中”添加新林”,然后输入根域名”hacke.testlab”(必须使用符合DNS命名约定的根域名)。

在域控制器选项部分,将林功能级别,域功能级别都设置成”Windows Server 2012 R2”。创建域林时,在默认情况下应选择DNS服务器,林中的第一个域控制器必须是全局目录服务器且不能是只读域控制器(RODC)。然后,设置目录服务还原模式的密码(在开机进入安全模式修复活动目录数据库时使用此密码)

然后到DNS选项,会出现关于DNS的警告。不用理会警告,保持默认设置。

然后一路都是默认配置

安装完成后重启

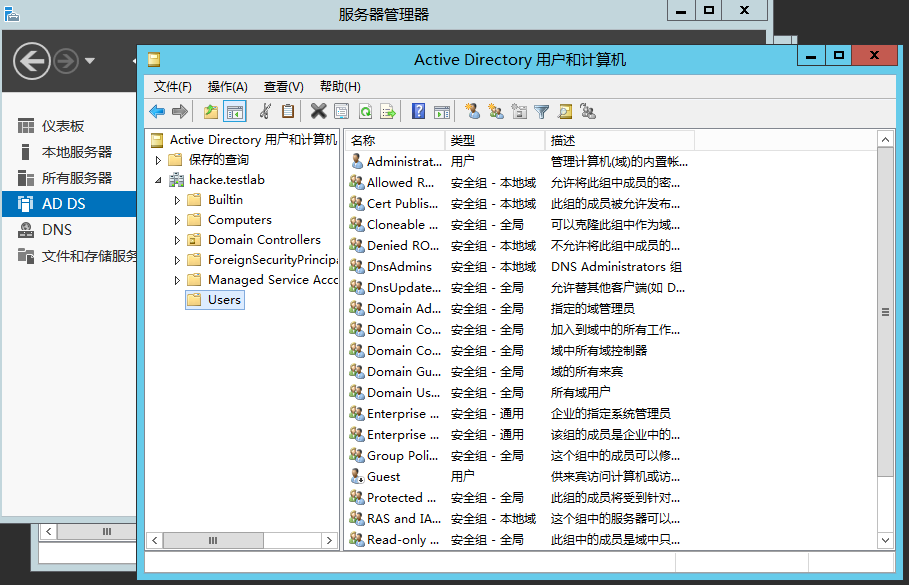

5. 创建Active Directory 用户

为win2008和win7用户创建域控制器账户。

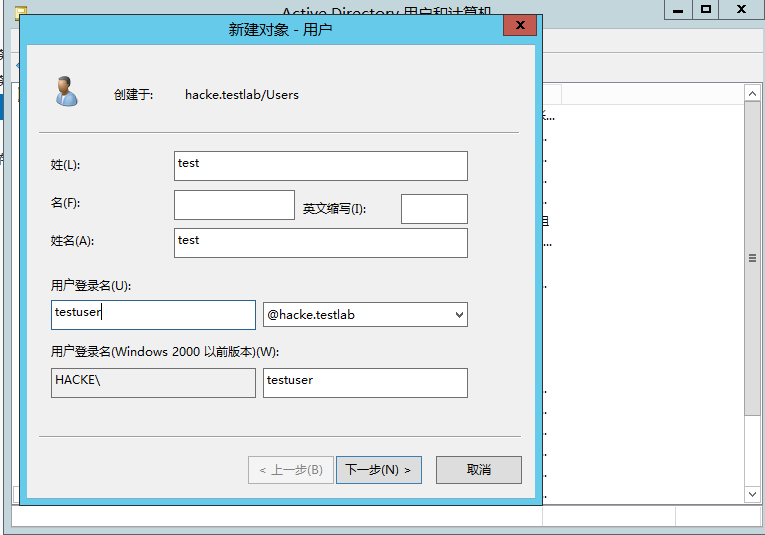

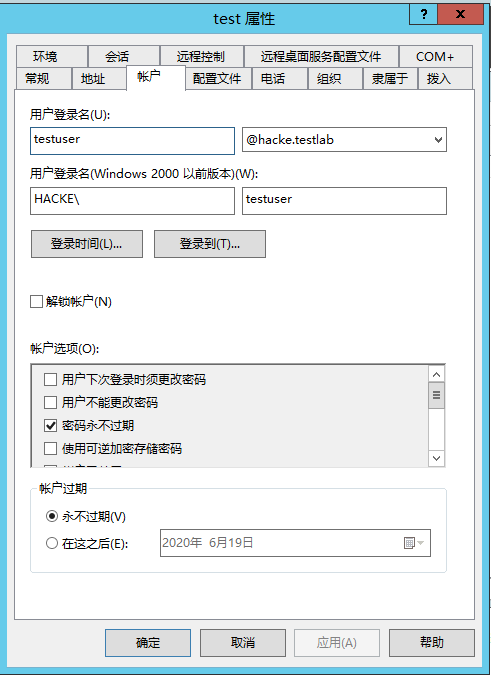

在”Active Directory”用户和计算机界面中选择”Users”目录并单击右键,使用弹出的快捷菜单添加用户。

创建testuser账户

2.Win2008 R2服务器

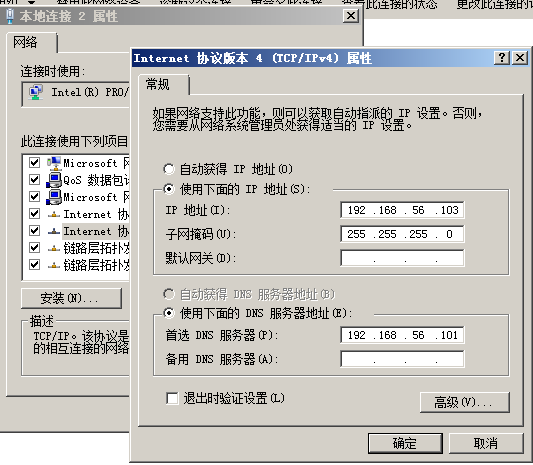

1. 配置IP

Windows Server 2008 R2 的IP地址和DNS服务器地址如下:

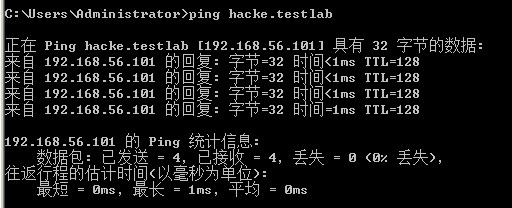

测试一下,ping hacke.testlab

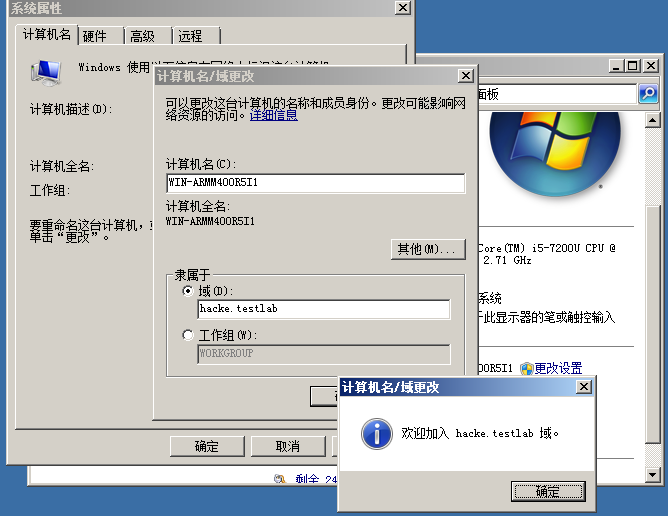

2. 加入域

输入域的名称,点击”确定”,随后会让输入设置的用户名和密码:

重启计算机,登陆

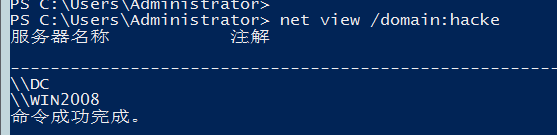

输入net view /domain:hacke查看域用户,(每台域内机器均可查看)

搭建了一个简单的域环境

注:如果出现61118的问题,百度就可以解决,一般就是防火墙和Computer Browser未开启的问题

后话

这个域环境搭建的过程,虽然这个写出来感觉很顺利,但是自己搭的过程也是出现各种问题,然后还是希望自己能学习得更扎实一点,戒骄戒躁。